Сегодня наконец закончил изучение документа " Bring Your Own Device (BYOD) Security Audit/Assurance Program " (2012) от ISACA. Крайне рекомендую всем, кто занимается проблематикой безопасности мобильных устройств.

В документе кратко описываются основные понятия и проблематика такого феномена, как BYOD (Bring Your Own Device) - использование сотрудниками личных устройств для получения доступа к корпоративным ИТ-сервисам (например, эл.почта) и для обработки корпоративной информации. Вопрос BYOD рассматривается с точки зрения подходов ITAF (IT Assurance Framework), COSO, процессов COBIT (к сожалению, версии 4.1, а не 5, про которую я уже много написал ) и Maturity Model (тоже из COBIT 4.1, про отличие от версии 5 писал тут ).

Но самое полезное в документе не это, а блок "Audit/Assurance Program" на 18 страниц. Он представляет довольно детальный план аудита BYOD. Причем ISACA не ограничивается описанием этапов, но и дает именно практические рекомендации по аудиту, которые легко перевести в "лучшие практики" безопасности. Например, пишут про составлению соглашения с сотрудниками, тренинги и повышение осведомленности персонала, управление мобильными устройствами (MDM) и пр.

Выглядит таблица так:

В документе кратко описываются основные понятия и проблематика такого феномена, как BYOD (Bring Your Own Device) - использование сотрудниками личных устройств для получения доступа к корпоративным ИТ-сервисам (например, эл.почта) и для обработки корпоративной информации. Вопрос BYOD рассматривается с точки зрения подходов ITAF (IT Assurance Framework), COSO, процессов COBIT (к сожалению, версии 4.1, а не 5, про которую я уже много написал ) и Maturity Model (тоже из COBIT 4.1, про отличие от версии 5 писал тут ).

Но самое полезное в документе не это, а блок "Audit/Assurance Program" на 18 страниц. Он представляет довольно детальный план аудита BYOD. Причем ISACA не ограничивается описанием этапов, но и дает именно практические рекомендации по аудиту, которые легко перевести в "лучшие практики" безопасности. Например, пишут про составлению соглашения с сотрудниками, тренинги и повышение осведомленности персонала, управление мобильными устройствами (MDM) и пр.

Выглядит таблица так:

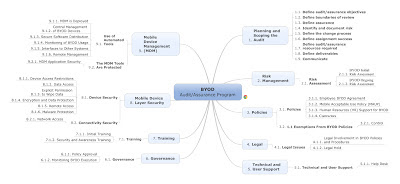

Майндкарта по группам контролей (в PDF тут ):

Сейчас не буду приводить каких-то конкретных рекомендаций из документа (их очень много). Оставлю для отдельного поста...

P.S. Еще один полезный документ по теме мобильной безопасности от ISACA - " Securing Mobile Devices. Using COBIT® 5 for Information Security ", но он большой(138 страниц).

Еще можете посмотреть

.bmp)