В этом году я не собирался идти на конференцию InfoSecurity Russia 2016, но, узнав, что представители ФСТЭК России будут рассказывать о результатах своей работы, изменил свое решение. Кстати, само мероприятие мне понравилось, я посетил 2 полных дня из 3, но сейчас не об этом. Поговорим про ФСТЭК России.

В этом году я не собирался идти на конференцию InfoSecurity Russia 2016, но, узнав, что представители ФСТЭК России будут рассказывать о результатах своей работы, изменил свое решение. Кстати, само мероприятие мне понравилось, я посетил 2 полных дня из 3, но сейчас не об этом. Поговорим про ФСТЭК России.Итак, представители регулятора собрали большой зал слушателей, прочитали 2 презентации и отвечали на вопросы. Хотя именно вопросов было не много, все самое важное рассказали или в презентациях или еще в феврале (про это писал тут и тут )

Условно все тезисы можно разделить на 3 темы.

1. Про развитие методологий

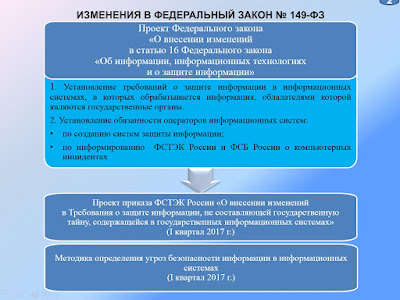

- Самое важное: работа по внесению правок в 149-ФЗ ведется, их утверждение ожидают к концу года. Это приведет к существенному расширению перечня обязательных требований по ИБ для всех ИС в гос.органах и гос.корпорациях (положения из ФЗ + Приказ №17). Отдельно напомнили про новое требование об уведомлении ФСТЭК России и ФСБ России об инцидентах ИБ.

- Когда ФЗ будет утвержден (но не раньше, и это не смотря на то, что ждем уже давно), мы получим обновленный Приказ №17 и Методику определения угроз. Ожидаем в q1 2017 + 6 месяцев для выполнения требований. Про это говорили еще в феврале , повторяться не буду.

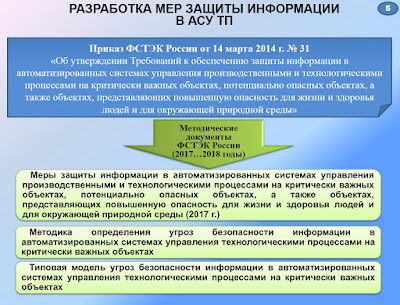

- Опять упомянули про методические рекомендации по Приказу 31 (их ждем в 2017-2018) и ГОСТы по управлению уязвимостями и безопасной разработке. Нового ничего.

- Напомнили про требования к средствам защиты (сейчас утверждено по четырем типам: системы обнаружения вторжения, средства антивирусной защиты, средства доверенной загрузки, средства контроля съемных носителей информации). А вот остальные, которые планировали, пока "подзависли". Но к концу года все же ожидаем 2 (они отмечены красным ниже). Кстати, в начале 2017 года планируют пересмотреть требования к АВЗ...

Итого: Ожидаемого обновления методологий и подходов ФСТЭК России в этом году не произошло, и, вообще, заявленный ранее темп по разработке и утверждению новых документов не выдерживается регулятором... Хорошо это или плохо?

2. Про уязвимости в сертифицированных СЗИ и общие вопросы безопасности

- Было выявлено боле 100 уязвимостей в сертифицированных СЗИ. Обратите внимание, что у 3 СЗИ были аннулированы сертификаты.

- Реакция разработчиков "не порадовала" ФСТЭК России: "время [на устранение] было затрачено просто колоссальное" (некоторые больше года), "мало того, некоторые из заявителей требовали за устранение уязвимостей определенные платы, а с нашей точки зрения это не верный подход, потому как разработчик обязан обеспечить соответствующее качество".

- Основные проблемы устранения уязвимостей ПО по мнению ФСТЭК России:

- Для решения этих проблем готовят методические рекомендации:

- Основные проблемы защиты информации по мнению ФСТЭК России:

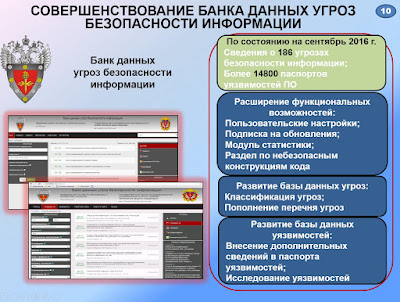

- Банк данных угроз безопасности информации совершенствуется:

Итого: Регулятор начал активно заниматься контролем "практической" безопасности вместо "бумажной". При этом приоритет (читайте "поддержка") отдается российским разработчикам.

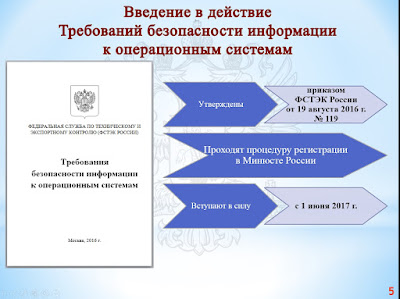

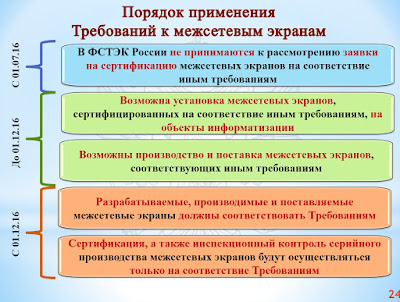

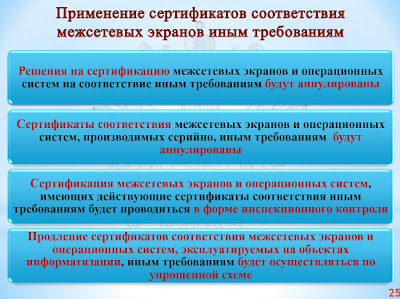

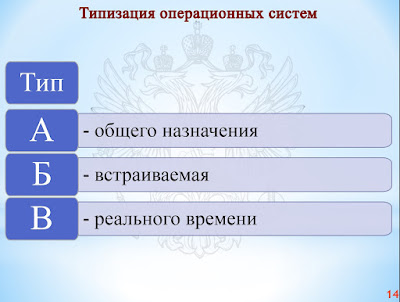

3. Про требования к МСЭ и ОС

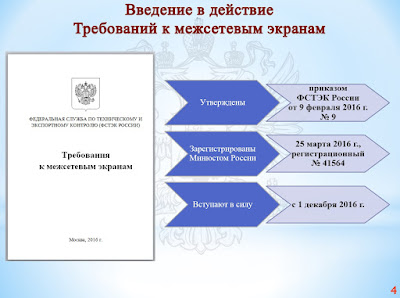

- Появились требования к МСЭ и ОС:

- Но самое важное - это сроки перехода на другую систему сертификации:

- И вот еще несколько слайдов про классы МСЭ и ОС, а также требования доверия:

Итого: производителям МСЭ (а чуть позже и ОС) нужно в срочном порядке подавать документы на сертификацию по новым требованиям. Да, многие этого еще не сделали...