Если вы занимаетесь защитой персональных данных по GDPR, то в какой-то момент вам придется разобраться с темой и научиться проводить Data protection impact assessment (DPIA). Общие требования к этой оценке определены в GDPR в Article 35 Data protection impact assessment и Article 36 Prior consultation. Сам текст небольшой, всего 2 страницы, и это создает ошибочное ощущение, что проводить DPIA легко и просто... К сожалению, это не так, и в этой заметке я поделюсь своими наблюдениями и наработками по теме.

1. Официальные рекомендации

Материалов по теме DPIA в Интернете можно найти много, но в основном они будут пересказывать положения GDPR, а это не сильно пригодится на практике. Действительно полезных ресурсов мне удалось найти всего несколько, у WP29 и 3 DPA:

- Guidelines on Data Protection Impact Assessment (DPIA) and determining whether processing is “likely to result in a high risk” for the purposes of Regulation 2016/679 (WP29, WP 248 rev.01) – https://ec.europa.eu/newsroom/article29/item-detail.cfm?item_id=611236

- Data protection impact assessments (ICO, UK):

- https://ico.org.uk/for-organisations/guide-to-data-protection/guide-to-the-general-data-protection-regulation-gdpr/accountability-and-governance/data-protection-impact-assessments

- https://ico.org.uk/for-organisations/guide-to-data-protection/guide-to-the-general-data-protection-regulation-gdpr/data-protection-impact-assessments-dpias

- Privacy Impact Assessment (PIA) (CNIL, FR) - https://www.cnil.fr/en/privacy-impact-assessment-pia

- Guide to Data Protection Impact Assessments (DPC, Ireland) - https://www.dataprotection.ie/en/guidance-landing/guide-data-protection-impact-assessments

WP29 ожидаемо дает много полезных рекомендаций по сути требований GDPR (ну, для этого эта рабочая группа и была создана). Разбираться с DPIA стоит начать именно с этого документа. Помимо прочего в нем есть вот такая полезная схема:

И критерии - чек-лист хорошего отчета по DPIA, они нам понадобятся позже:Затем стоит изучить короткий документ (всего 25 страниц) от Ирландского DPA, там тоже много чек-листов и примеров. Отдельно отмечу приведенный перечень рисков, сначала для своих оценок я хотел использовать его в качестве базового, но потом решил ориентироваться на более высокоуровневые риски из рекомендаций ICO (UK).

Самими полезными рекомендациями для меня оказались материалы надзорного органа ICO.

Ну, и самые большие и детальные рекомендации разработал французский CNIL. Они опубликовали 4 гайда: Methodology, Template, Knowledge Bases и Application to connected objects. Общим объемом почти 200 страниц. Кстати, CNIL выложил в общий доступ и регулярно обновляет "PIA software", ПО для оценки DPIA, но об этом чуть позже...

Обратите внимание, 2 страницы требований GDPR легко превратились в 300 страниц рекомендаций по их выполнению...

2. Для каких процессов стоит проводить DPIA?

GDPR дает вот такие требования по проведению оценки:

1. В тех случаях, когда тип обработки данных, в частности при использовании новых технологий, а также принимая во внимание характер, объем, контекст и цели обработки, вероятнее всего приведет к высокому риску для прав и свобод физических лиц, контролёр должен, до этой обработки, осуществить оценку воздействия предусмотренных операций обработки на защиту персональных данных. Отдельная оценка может быть проведена в отношении ряда аналогичных операций обработки, который представляет подобные высокие риски.

...

3. Оценка воздействия на защиту данных, предусмотренная параграфом 1, требуется, в том числе, в случае:

(a) системной и масштабной оценки персональных особенностей, касающихся физических лиц, которая основана на автоматизированной обработке, включая составление профиля, и на которых основаны решения, порождающие правовые последствия, связанные с физическим лицом, либо подобным образом значительно влияют на физическое лицо;

(b) масштабной обработки особых категорий данных, предусмотренных Статьей 9 (1), либо персональных данных, связанных с уголовными приговорами и правонарушениями, в соответствии со Статьей 10; или

(c) систематического мониторинга сфер, открытых для всех пользователей в широких масштабах.

Но если вы читали мои предыдущие заметки про мониторинг сотрудников, то уже видели, что надзорные органы рекомендуют проводить аналогичную оценку чуть чаще, чем просто в указанных выше трех случаях. Об этом же прямо говориться в упомянутых рекомендациях WP29 и DPA. На основании этой информации для себя я сделал вот такую таблицу с критериями, она является частью моего шаблона DPIA:

Первые 3 "Yes" - это строгая обязанность проведения DPIA, остальные - строгая рекомендация. В частности, сейчас для своих нужд мы проводили DPIA для SIEMа, он попадает в критерии "систематический мониторинг" и "обработка ПДн сотрудников" (по GDPR они считаются уязвимыми / зависимыми субъектами). Риск, ожидаемо, получился "Low", но нам нужен был официальный отчет по анализу, который мы презентовали представителям работников (что-то типа внутреннего профсоюза)...

3. Методика оценки

Собственно методику оценки и форму отчета можно разработать самостоятельно, но тут стоит ориентироваться на рекомендации надзорных органов и одно из требований GDPR:

7. Оценка должна содержать как минимум:(a) систематизированное описание предусмотренных операций обработки данных, а также целей обработки, в том числе, когда это применимо, законные права, осуществляемые контролёром;(b) оценку необходимости и соразмерности операций обработки по отношению к целям;(c) оценку рисков в отношении прав и свобод субъектов данных, предусмотренных параграфом 1; и(d) меры, предусмотренные в отношении рисков, в том числе гарантии, меры безопасности, а также механизмы для обеспечения защиты персональных данных и подтверждения соблюдения настоящего Регламента, принимая во внимание права и законные интересы субъектов данных и иных заинтересованных лиц.

По факту, это приводит к тому, что в начале оценки придется очень детально и всесторонне описать и процесс обработки (scope, цели, состав ПДн, сроки их ранения, порядок доступа и многое другое) и принятые меры защиты, а уже потом переходить к оценке рисков. Именно такое описание и займет большую часть отчета и будет самым трудозатратным. Кстати, именно тут нам и пригодится чек-лист от WP29, приведенный картинкой выше...

С рисками тоже не все так просто, обратите внимание, что стоит оценивать риски для субъектов данных, а не для организации. Т.е. если у вас в компании приняты методики оценки корпоративных рисков или рисков ИБ, то они, скорее всего, не подойдут, придется придумывать методологию заново. Для себя я взял, чуть адаптировав, подход, описанный ICO, и ориентировался на их пример перечня рисков.

Я также попробовал применить методологию, шаблоны и ПО от CNIL, но мне не понравилось: слишком усложнено, а взаимосвязи элементов не всегда очевидны. Не рекомендую...

Вот скриншот заглавного экрана, по нему можете примерно прикинуть требуемый набор входных данных:

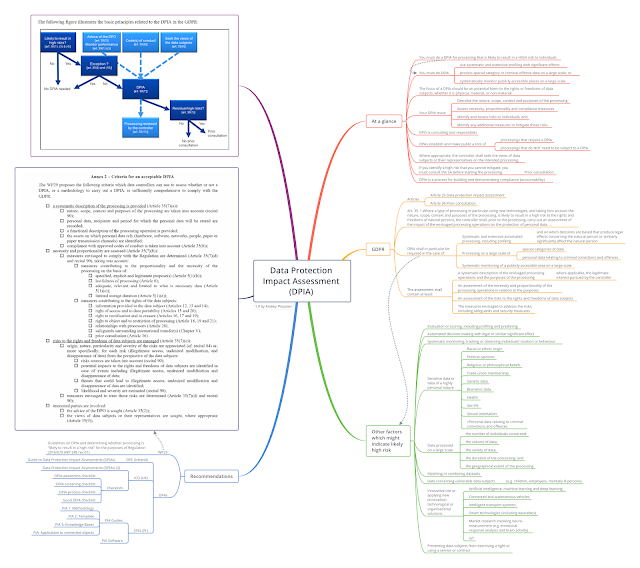

Процессов для DPIA у меня в организации не много, и они простые, поэтому от средств автоматизации я отказался. Для себя сделал шаблон для оценки и майндкарту с общими рекомендациями по DPIA, их могут скачать подписчики моего Патреона - https://www.patreon.com/AndreyProzorov

Майндкарта по DPIA выглядит вот так:

Майндкарта по DPIA выглядит вот так: