В 2014-м году на одном закрытом мероприятии я рассказывал про безопасность критически важных объектов применительно к военной тематике. Тогда эта тема казалось не столь серьезной и рассматривалась больше как теоретическая.

Действительно. Возможность проведения кибератак на военные системы рассматривается обычно в самую последнюю очередь. Ведь существует немало других, более привычных и более "простых" в реализации методов выведения из строя или захвата военных объектов. Тут и обычные вооружения, и диверсионные группы, и методы воздействия на персонал, обслуживающий объекты (шантаж, угрозы, подкуп и т.п.). Спецоперации на военные системы в киберпространстве скорее относятся к области фантастики, чем к реальности.

Разумеется, если мы говорим о традиционных кибератаках, оставляя в стороне электромагнитное воздействие на чувствительную начинку чувствительной аппаратуры, которой напичкана военная техника. Примеров такого воздействия существует немало и до недавнего времени такой способ выведения из строя рассматривался как наиболее перспективный. Во-первых, он не требует физического воздействия на объект атаки (не надо высылать диверсионные группы). Во-вторых, он сложно доказуем (в отличие от обычных вооружений, которые можно отследить). В-третьих, он является нелетальным, что также играет важную роль в выборе способа воздействия на мишень.

Хотя надо признать, что разговоры о переносе воздействия на военные системы (чаще всего системы ПВО) в киберпространство начались давно. Достаточно вспомнить о так называемом вирусе AF/91, который якобы был создан и внедрен в чип принтера, установленного на одном из иракских военных объектов. В 91-м году, во время операции "Буря в пустыне" данный вирус должен был вывести из строя системы ПВО Ирака. Однако история умалчивает, был ли этот вирус реальностью или он так и не вышел из разряда мифов. Согласно одной из версий, система управления ПВО Ирака были выведена из строя во время авианалета и приводить вирус в действие так и не пришлось. И был ли он?..

Также достаточно много разговоров было о системе Suter , разработанной американской компанией BAE Systems, и предназначенной для выведения из строя систем ПВО противника. Согласно одной из версий в 2007-м году израильские ВВС именно с помощью этой системы смогли вывести из строя сирийский ПВО. Деталей по этой разработке немного - проект секретный и поэтому можно только гадать, имели ли под собой основу статьи в СМИ или речь идет об очередной запущенной военными утке.

И вот на днях немецкое издание пишет о том, что немецкие ПВО на базе американского комплекса Patriot, стоящие на турецко-сирийской границе, были атакованы хакерами (хорошо, что пока не сказали, что русскими), что привело к временному выводу их из строя. Согласно опубликованной информации пусковые установки стали выполнять необъяснимые команды, что и послужило причиной обнаружения "атаки". Представитель Министерства Обороны Германии поспешил откреститься от данного инцидента, заявив, что это вообще невозможно.

Но действительно ли это невозможно? Сложно утверждать это со 100%-ой уверенностью. Учитывая активное внедрение информационных и телекоммуникационных технологий в процесс управления и контроля боевой техникой, техникой сопровождения, беспилотниками и даже военнослужащими, оснащенными специализированной экипировкой, могу предположить, что возможность воздействия на такие системы все-таки есть.

Врядли такая возможность применима к самой технике. Но вот к системам ее управления вполне. Ведь базируются они на традиционных архитектурах и принципах построения информационных систем.

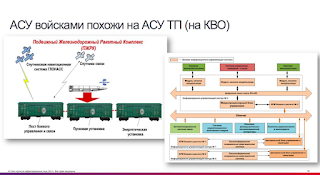

Да и построены такие системы управления на базе широкораспространенных протоколов и операционных систем. Вот, например, что по открытым данным концерна "Созвездие" используется в Вооруженных Силах РФ.

Так что повторюсь, могу допустить, что необъяснимое поведение установок Patriot в Турции объяснялось "пробой пера". А вот кто таким образом проверял свои силы, это остается пока тайной для широкой общественности. Это могли быть и американские спецслужбы, о которых в последнее время стало всплывать слишком много фактов о недоверии к европейским, даже самым близким, партнерам. Это могут быть и спецслужбы других государств, которые проверяли свои возможности в киберпространстве. Это могло быть и "Исламское государство", которое в последнее время активизировалось в этой сфере. Это могла быть и "Сирийская электронная армия", которая также известна своими атаками на информационные ресурсы своих геополитических противников. Теоретически это могли быть и обычные хакеры, но в это я верю слабо. Все-таки и знания тут нужны очень специфические, и мотивация; обычным хакерам (и даже криминальным группировкам) тут делать нечего. Если, конечно, не рассматривать вариант с наймом какого-либо хакера или группы вышеназванными потенциальными инициаторами. Более вероятной выглядит версия с китайскими хакерами, тем более что факт кражи ими секретов Patriot и ряда других американских вооружений был официально подтвержден в Вашингтоне еще в 2013-м году. Прошло два года... и возможно мы видим попытку использовать полученные данные на практике.

Вообще, это направление (информационная безопасность боевой техники) может стать еще одной горячей темой ближайшего будущего, повторив путь ИБ АСУ ТП. Ведь уровень информатизации того, что раньше даже сложно было себе представить, вырос очень серьезно и он будет расти еще дальше. Нас ждет еще много открытий и удивлений в этой сфере. Начиная от управляемых через Интернет тараканов, выступающих в качестве шпионов:

до автоматов и пистолетов, подключенных к Интернет. И это уже не фантастика. В июне, на военно-техническом форуме "Армия-2015" был представлен электронный модель для автомата Калашникова, который позволял держать под контролем число оставшихся патронов и техническое состояние оружия и передавать эту информацию посредством доступных сетей связи. С помощью чипа GPS/ГЛОНАСС можно также контролировать местоположение если не самого бойца, то хотя бы его автомата.

ЗЫ. Страшно представить, что может сделать система ПВО, которая вдруг начнет выполнять "необъяснимые" команды и под их воздействием может выбрать вполне себе мирно летящую гражданскую цель...

|

| Пример одной из систем управления вооружениями |

Действительно. Возможность проведения кибератак на военные системы рассматривается обычно в самую последнюю очередь. Ведь существует немало других, более привычных и более "простых" в реализации методов выведения из строя или захвата военных объектов. Тут и обычные вооружения, и диверсионные группы, и методы воздействия на персонал, обслуживающий объекты (шантаж, угрозы, подкуп и т.п.). Спецоперации на военные системы в киберпространстве скорее относятся к области фантастики, чем к реальности.

|

| Варианты осуществления нападений на системы управления войсками |

Разумеется, если мы говорим о традиционных кибератаках, оставляя в стороне электромагнитное воздействие на чувствительную начинку чувствительной аппаратуры, которой напичкана военная техника. Примеров такого воздействия существует немало и до недавнего времени такой способ выведения из строя рассматривался как наиболее перспективный. Во-первых, он не требует физического воздействия на объект атаки (не надо высылать диверсионные группы). Во-вторых, он сложно доказуем (в отличие от обычных вооружений, которые можно отследить). В-третьих, он является нелетальным, что также играет важную роль в выборе способа воздействия на мишень.

Также достаточно много разговоров было о системе Suter , разработанной американской компанией BAE Systems, и предназначенной для выведения из строя систем ПВО противника. Согласно одной из версий в 2007-м году израильские ВВС именно с помощью этой системы смогли вывести из строя сирийский ПВО. Деталей по этой разработке немного - проект секретный и поэтому можно только гадать, имели ли под собой основу статьи в СМИ или речь идет об очередной запущенной военными утке.

И вот на днях немецкое издание пишет о том, что немецкие ПВО на базе американского комплекса Patriot, стоящие на турецко-сирийской границе, были атакованы хакерами (хорошо, что пока не сказали, что русскими), что привело к временному выводу их из строя. Согласно опубликованной информации пусковые установки стали выполнять необъяснимые команды, что и послужило причиной обнаружения "атаки". Представитель Министерства Обороны Германии поспешил откреститься от данного инцидента, заявив, что это вообще невозможно.

|

| Немецкие военные в Турции рядом с установкой Patriot |

Врядли такая возможность применима к самой технике. Но вот к системам ее управления вполне. Ведь базируются они на традиционных архитектурах и принципах построения информационных систем.

Да и построены такие системы управления на базе широкораспространенных протоколов и операционных систем. Вот, например, что по открытым данным концерна "Созвездие" используется в Вооруженных Силах РФ.

Так что повторюсь, могу допустить, что необъяснимое поведение установок Patriot в Турции объяснялось "пробой пера". А вот кто таким образом проверял свои силы, это остается пока тайной для широкой общественности. Это могли быть и американские спецслужбы, о которых в последнее время стало всплывать слишком много фактов о недоверии к европейским, даже самым близким, партнерам. Это могут быть и спецслужбы других государств, которые проверяли свои возможности в киберпространстве. Это могло быть и "Исламское государство", которое в последнее время активизировалось в этой сфере. Это могла быть и "Сирийская электронная армия", которая также известна своими атаками на информационные ресурсы своих геополитических противников. Теоретически это могли быть и обычные хакеры, но в это я верю слабо. Все-таки и знания тут нужны очень специфические, и мотивация; обычным хакерам (и даже криминальным группировкам) тут делать нечего. Если, конечно, не рассматривать вариант с наймом какого-либо хакера или группы вышеназванными потенциальными инициаторами. Более вероятной выглядит версия с китайскими хакерами, тем более что факт кражи ими секретов Patriot и ряда других американских вооружений был официально подтвержден в Вашингтоне еще в 2013-м году. Прошло два года... и возможно мы видим попытку использовать полученные данные на практике.

Вообще, это направление (информационная безопасность боевой техники) может стать еще одной горячей темой ближайшего будущего, повторив путь ИБ АСУ ТП. Ведь уровень информатизации того, что раньше даже сложно было себе представить, вырос очень серьезно и он будет расти еще дальше. Нас ждет еще много открытий и удивлений в этой сфере. Начиная от управляемых через Интернет тараканов, выступающих в качестве шпионов:

до автоматов и пистолетов, подключенных к Интернет. И это уже не фантастика. В июне, на военно-техническом форуме "Армия-2015" был представлен электронный модель для автомата Калашникова, который позволял держать под контролем число оставшихся патронов и техническое состояние оружия и передавать эту информацию посредством доступных сетей связи. С помощью чипа GPS/ГЛОНАСС можно также контролировать местоположение если не самого бойца, то хотя бы его автомата.

|

| Электронный модуль крепится на цевье автомата |