Помните фильм "Комедия строго режима"? Есть там такой смешной фрагмент:

Так вот он мне напомнил ситуацию с нашумевшим в свое время вредоносным кодом Havex, участвующим в кампании Dragonfly, направленной против промышленных систем. Данная кампания датируется концом 2010-го - началом 2011-го года, но публично о ней заговорили только в июне 2014-го года, когда финская F-Secure опубликовала у себя в блоге заметку о вредоносном коде Havex, который занимался разведкой и поиском промышленных систем. Позже Symantec опубликовала детальный технический отчет по Dragonfly и потом эта информация попала в СМИ, которые и стали в течение всего лета 2014-го года эксплуатировать тему нового и уникального вредоносного кода, который, по сути, был вторым серьезным экземпляром (после Stuxnet), ориентированном именно на промышленные системы.

Havex, также известный как Backdorr.Oldrea или Energetic Bear RAT (любят иностранцы медведей - то Energetic Bear, то Fancy Bear, то Cozy Bear). Заражая компьютеры жертв через почтовый фишинг, заражение промышленного ПО и веб-сайтов, Havex смог заразить по открытой информации около 2500 жертв. И основной задачей Havex было не выведение из строя промышленных систем (как у Stuxnet), а сбор информации - о зараженной системе, о OPC-сервисах, об используемых промышленных протоколах в сети. И вот тут начинается самое интересное. С конца 2014-го года о Havex перестали писать так, как будто его и не было или у всех наступила амнезия.

А ведь Havex занимался только тем, что занимался разведкой и передавал полученные данные своему "хозяину"? Но кто этот хозяин и для чего ему собранная информация? Он готовит (готовил) вторжение в промышленные системы топливно-энергетического сектора? Он отложил вторжение? Он удачно совершил вторжение и вредоносный код сейчас сидит на объектах и ждет своего часа? Вопросов много, а ответов-то, пожалуй, и нет. Не бывает так, что разработанный специализированный код (а он не подойдет для атак на офисные компьютеры, да и не нужен там такой сложный вариант) больше никем не использовался и на его основе никто не создавал ничего нового.

Но почему же с конца 2014-го индустрия хранит полное молчание об этом вредоносном коде? Ведь для кого-то разведывательная информация собиралась? Вариантов такого молчания я вижу два. Или Havex - это наш компьютерные "вирус Эбола", который очень быстро возник в СМИ и также быстро сошел на нет после того, как было выделено немалое количестве денег на борьбу со смертельной угрозой, которая должна была угробить весь мир (так про Эболу писали журналисты). Или кто-то дал команду молчать про Havex, который незапланированно вырвался на страницы СМИ (не могла же финская F-Secure знать, что публиковать про Havex ничего не надо). И какой из двух версий отдать предпочтение я пока не знаю. Первая вполне реальна, но непонятно, кто тогда нажился на этой "пустышке"? Каких-то серьезных денежных вливаний ни от кого в эту тему не было. Вторая версия предполагает наличие мирового закулисья, которое может дать команду прекратить писать об опасных темах и все ведущие СМИ и компании возьмут под козырек. Можно было бы предположить, что за всем этим стоят США, но именно там по данным Лаборатории Касперского и зафиксировано максимальное количество жертв Havex (а в России ни одной).

В общем, получается достаточно странная картина, на мой взгляд. Обладай Havex функционалом, нарушающим функционирование зараженных систем, я бы понял, почему о нем никто больше не пишет. Раскрыли метод заражения и нашли, как защититься. Но тут-то недосказанность какая-то. Вредонос есть. Первый шаг в виде сбор разведданых есть. А дальше пустота...

ЗЫ. Кстати, если прогнать через VisrusTotal хеши участвующих в кампании Dragonfly файлов, включая и Havex, то картинка получается интересная. Не все ловят :-(

Так вот он мне напомнил ситуацию с нашумевшим в свое время вредоносным кодом Havex, участвующим в кампании Dragonfly, направленной против промышленных систем. Данная кампания датируется концом 2010-го - началом 2011-го года, но публично о ней заговорили только в июне 2014-го года, когда финская F-Secure опубликовала у себя в блоге заметку о вредоносном коде Havex, который занимался разведкой и поиском промышленных систем. Позже Symantec опубликовала детальный технический отчет по Dragonfly и потом эта информация попала в СМИ, которые и стали в течение всего лета 2014-го года эксплуатировать тему нового и уникального вредоносного кода, который, по сути, был вторым серьезным экземпляром (после Stuxnet), ориентированном именно на промышленные системы.

Havex, также известный как Backdorr.Oldrea или Energetic Bear RAT (любят иностранцы медведей - то Energetic Bear, то Fancy Bear, то Cozy Bear). Заражая компьютеры жертв через почтовый фишинг, заражение промышленного ПО и веб-сайтов, Havex смог заразить по открытой информации около 2500 жертв. И основной задачей Havex было не выведение из строя промышленных систем (как у Stuxnet), а сбор информации - о зараженной системе, о OPC-сервисах, об используемых промышленных протоколах в сети. И вот тут начинается самое интересное. С конца 2014-го года о Havex перестали писать так, как будто его и не было или у всех наступила амнезия.

|

| История появления разных версий Havex (по данным Belden) |

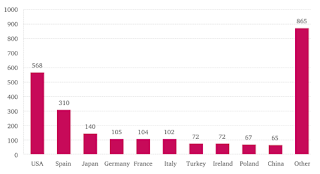

Но почему же с конца 2014-го индустрия хранит полное молчание об этом вредоносном коде? Ведь для кого-то разведывательная информация собиралась? Вариантов такого молчания я вижу два. Или Havex - это наш компьютерные "вирус Эбола", который очень быстро возник в СМИ и также быстро сошел на нет после того, как было выделено немалое количестве денег на борьбу со смертельной угрозой, которая должна была угробить весь мир (так про Эболу писали журналисты). Или кто-то дал команду молчать про Havex, который незапланированно вырвался на страницы СМИ (не могла же финская F-Secure знать, что публиковать про Havex ничего не надо). И какой из двух версий отдать предпочтение я пока не знаю. Первая вполне реальна, но непонятно, кто тогда нажился на этой "пустышке"? Каких-то серьезных денежных вливаний ни от кого в эту тему не было. Вторая версия предполагает наличие мирового закулисья, которое может дать команду прекратить писать об опасных темах и все ведущие СМИ и компании возьмут под козырек. Можно было бы предположить, что за всем этим стоят США, но именно там по данным Лаборатории Касперского и зафиксировано максимальное количество жертв Havex (а в России ни одной).

В общем, получается достаточно странная картина, на мой взгляд. Обладай Havex функционалом, нарушающим функционирование зараженных систем, я бы понял, почему о нем никто больше не пишет. Раскрыли метод заражения и нашли, как защититься. Но тут-то недосказанность какая-то. Вредонос есть. Первый шаг в виде сбор разведданых есть. А дальше пустота...

ЗЫ. Кстати, если прогнать через VisrusTotal хеши участвующих в кампании Dragonfly файлов, включая и Havex, то картинка получается интересная. Не все ловят :-(