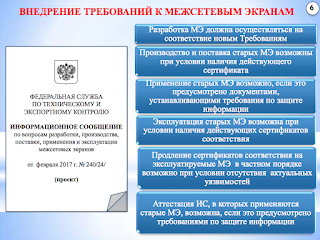

Пора уже завершать рассказ о конференции ФСТЭК, а то затянул я что-то. Правда, есть тому объяснение - я все ждал, что ФСТЭК выпустит обещанное информационное письмо по применению межсетевых экранов, о котором много говорилось на конференции, но, видимо, пошло что-то не так. Поэтому, не дожидаясь письма подведу краткое резюме по тому, что я услышал. Основная проблема с МСЭ возникла после публикации информационного письма ФСТЭК, в котором было написано, что с 1-го декабря разрабатываемые, производимые и поставляемые МСЭ должны соответствовать новым требованиям к МСЭ, разработанным ФСТЭК. Проблема возникла именно с поставкой после 1-го декабря МСЭ, сертифицированных еще по "старым" требованиям. И вот ФСТЭК дала разъяснения:

- Новый РД устанавливает новые требования к классу защитных средств, их функциональности и процессу разработки, а вот возможность применения этого класса защитных средств определяется иными документами, а точнее 17/21/31-м приказами, которые и говорят, какого класса МСЭ в какого класса ГИС/ИСПДн/АСУ ТП можно применять. Поэтому пока эти документы не изменены, можно спокойно использовать "старые" МСЭ с действующим сертификатом.

- Разработка МСЭ должна уже вестись по новому РД. Сертификация новых МСЭ также должна уже вестись по новому РД.

- Производство и поставка "старых" МСЭ возможна при наличии действующего сертификата. Сертификация их по "старым" требованиям также возможна. Например, в случае использования в аттестованной ГИС, в которой не меняются условия функционирования и для нее просто продлевается аттестат. Правда, с течением времени таких ситуаций должно становиться все меньше и меньше.

- Сертификация уже снятых с производства, но ранее сертифицированных МСЭ, тоже возможна. Но при условии отсутствия известных уязвимостей и после согласования с ФСТЭК. Правда, такая ситуация скоро будет маловероятна. Если вернуться к моей презентации, то если МСЭ снят с производства, то у некоторых производителей заверщается и его поддержка, а некоторые продлевают выпуск обновлений для него еще на некоторый период (у Cisco, например, 5 лет). Если в течение этого периода у снятого с производства МСЭ будут устраняться уязвимости, то почему бы его и не сертифицировать (хотя логика подсказывает, что смысла в этом не много). Но на НДВ уже врядли - производитель не сможет предоставить информации по снятому продукту. К слову, тем заказчикам, которые до сих умудряются использовать сертифицированные Cisco Pix, лучше задуматься о переходе на новые модели МСЭ - устранение уязвимостей в них уже невозможно - продукт перестал выпускаться 10 лет назад, а поддерживаться лет пять назад.

- Применение "старых" МСЭ возможно, если требования (из публичных - это 17/21/31-е приказы) это допускают. Выбрасывать "старые" МСЭ никто не заставляет - пока действует их сертификат они вполне легитимны к применению. Если бы это было не так, то проще было просто аннулировать все сертификаты на "старые" МСЭ и решить вопрос кардинально.

- Аналогичная ситуация и с аттестацией. Аттестат действует - продолжаете использовать "старые" МСЭ. Продлеваете аттестат - продолжаете использовать "старый" МСЭ (с устраненными уязвимостями).

- На момент конференции существовало уже 5 МСЭ, сертифицированных по новым версиям, но этот список постоянно пополняется. Единственное, на что стоит обратить внимание - не всегда выдаются новые сертификаты, иногда обновляются "старые". Например, такое вы увидите в таблице ниже по "Рубикону", "Континенту", Cisco...

C межсетевыми экранами, пожалуй, все. Пару слов надо сказать про Банк данных угроз и уязвимостей, который по заданию ФСТЭК создавал и ведет Воронежский ГНИИ ПТЗИ, и который все больше становится ключевым звеном в новых подходах ФСТЭК по моделированию угроз, по устранению уязвимостей, по выработке требований к средствам защиты и информационным системам.

Ключевые изменения в БДУ представлены на слайде, я только упомяну официальный Twitter БДУ, на который можно бесплатно подписаться и получать обновления информации об уязвимостях и угрозах.

Из планов на 2017-й год я жду следующего:

- новая классификация угроз (если ФСТЭК ее примет)

- переход на CVSS 3.0

- база шаблонов опасных конструкций для разных языков программирования (в контексте активизации темы по SDLC очень полезно)

- личный кабинет пользователя

- поддержка OVAL

- "зал славы" и ведение рейтинга исследователей, пожелавших сообщить об обнаруженных уязвимостях в ГНИИ ПТЗИ/ФСТЭК.

Ну и в заключение заметки хотелось бы обратить внимание на выписку из плана ФСТЭК по разработке нормативных актов. По нашей теме там всего два последних пункта - разработка обновленной версии 17-го приказа и выпуск нового приказа для ОПК - "Об утверждении требований к обеспечению безопасности информации, содержащейся в информационных системах управления производством, используемых организациями оборонно-промышленного комплекса, в том числе в системах автоматизированного проектирования, системах управления станками (оборудованием) с числовым программным управлением". С одной стороны документ по ЧПУ у ФСТЭК уже есть, а с другой, видимо, назрела необходимость его обновления и расширения именно для объектов ОПК (в условиях текущей геополитической ситуации).

Вот такой мне запомнилась конференция ФСТЭК 2017-го года.

Вот такой мне запомнилась конференция ФСТЭК 2017-го года.