Ну и чтобы уж завершить начатую вчера тему с требованиями ЦБ по обязательной сертификации, покажу еще один фрагмент из проекта ГОСТа, который я упомянул во вчерашней заметке:

Тут все предельно понятно - АБС, мобильный банковское ПО, приложения для ведения брокерской деятельности, ПО страховщиков (в том числе на сайте - для выписки ОСАГО) и др. должно быть сертифицировано на отсутствие уязвимостей по ОУД4 по ГОСТ Р ИСО/МЭК 15408-3. Это то, что прописано в дорожной карте Банка России на 2016-2018 годы.

Позиция ЦБ понятна - разработчики АБС не спешат повышать качество своего ПО с точки зрения безопасности, чем и пользуются злоумышленники. Поэтому ЦБ, уже по традиции, устанавливает требования для своих подопечных, которые должны будут заставить разработчиков прикладного ПО выполнить требования ГОСТа. Такой же фокус был проделан и в 552-П, который обязал перенести функцию электронной подписи из АРМ КБР в АБС.

Правда, с текущим требованием есть ряд отличий. Во-первых, 552-П касалось только банков, а новый ГОСТ распространяется на все финансовые организации. И как будет, например, микрофинансовая организация сертифицировать свое прикладное ПО по "Общим критериям" я представляю с трудом. Во-вторых, согласно ГОСТ Р ИСО/МЭК 15408-3 оценка должна быть внешней и независимой, то есть разработчикам придется дополнительно раскошелиться на приглашение компании, которая займется анализом кода (а у нас их в России раз-два и обчелся). В-третьих, оценка соответствия в "Общих критериях" все-таки проводится не на соответствие ГОСТу, а на соответствие разрабатываемому заданию по безопасности, в котором надо учесть и среду функционирования и модель угроз. А кто будет это ЗБ разрабатывать? Заказчик ПО или его разработчик? Боюсь, что большинство разработчиков этого слова вообще не знают. Но в любом случае цена на ПО вырастет.

С предложенным ЦБ уровнем доверия ОУД4 есть тоже нюансы. Согласно ГОСТу "ОУД4 – самый высокий уровень, на который, вероятно, экономически целесообразно ориентироваться при оценке уже существующих продуктов". При это необходимо с помощью выборочного независимого анализа уязвимостей продемонстрировать противодействие попыткам проникновения нарушителей, обладающим усиленным базовым потенциалом нападения. Базовым?! Но ломающие те же банки нарушителя врядли могут быть отнесены к базовому потенциалу нападения (даже усиленному). А значит и проверки тут нужны более глубокие, то есть ОУД6, а то и ОУД7. Но это уже будет за гранью разумного. И возникает вопрос - обеспечивает ли ОУД4 эффективное противодействие действиям злоумышленников или это просто некоторая золотая середина, которая должна отсечь разработчиков, явно неспособных хотя бы задумываться о безопасности своих творений?

Вот такие вопросы возникают и как на них отвечать, лично я пока не знаю. Писать свои собственные требования, по аналогии с PA DSS, ЦБ, видимо, не готов (много ресурсов нужно). Поэтому он пошел по вот такому пути - отсылкой на существующие требования. И смогут ли их выполнить отечественные разработчики платежных приложений - вопрос открытый.

Тут все предельно понятно - АБС, мобильный банковское ПО, приложения для ведения брокерской деятельности, ПО страховщиков (в том числе на сайте - для выписки ОСАГО) и др. должно быть сертифицировано на отсутствие уязвимостей по ОУД4 по ГОСТ Р ИСО/МЭК 15408-3. Это то, что прописано в дорожной карте Банка России на 2016-2018 годы.

Позиция ЦБ понятна - разработчики АБС не спешат повышать качество своего ПО с точки зрения безопасности, чем и пользуются злоумышленники. Поэтому ЦБ, уже по традиции, устанавливает требования для своих подопечных, которые должны будут заставить разработчиков прикладного ПО выполнить требования ГОСТа. Такой же фокус был проделан и в 552-П, который обязал перенести функцию электронной подписи из АРМ КБР в АБС.

Правда, с текущим требованием есть ряд отличий. Во-первых, 552-П касалось только банков, а новый ГОСТ распространяется на все финансовые организации. И как будет, например, микрофинансовая организация сертифицировать свое прикладное ПО по "Общим критериям" я представляю с трудом. Во-вторых, согласно ГОСТ Р ИСО/МЭК 15408-3 оценка должна быть внешней и независимой, то есть разработчикам придется дополнительно раскошелиться на приглашение компании, которая займется анализом кода (а у нас их в России раз-два и обчелся). В-третьих, оценка соответствия в "Общих критериях" все-таки проводится не на соответствие ГОСТу, а на соответствие разрабатываемому заданию по безопасности, в котором надо учесть и среду функционирования и модель угроз. А кто будет это ЗБ разрабатывать? Заказчик ПО или его разработчик? Боюсь, что большинство разработчиков этого слова вообще не знают. Но в любом случае цена на ПО вырастет.

|

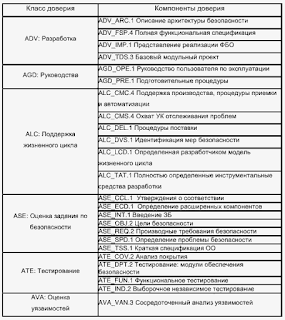

| Требования ОУД4 |

Вот такие вопросы возникают и как на них отвечать, лично я пока не знаю. Писать свои собственные требования, по аналогии с PA DSS, ЦБ, видимо, не готов (много ресурсов нужно). Поэтому он пошел по вот такому пути - отсылкой на существующие требования. И смогут ли их выполнить отечественные разработчики платежных приложений - вопрос открытый.