Неделя с 16 ноября прошла под знаком мониторинга ИБ. Сначала пошло камерное мероприятие Гартнера, на котором Антон Чувакин рассказывал про системы поведенческой аналитики (UEBA), которые по версии этой аналитической компании относятся к набору обязательных для SOCов технологий. Спустя несколько дней прошел уже четвертый (третий в России) SOC Forum, который собрал какое-то неимоверное количество народа и поднял несколько очень важных тем, которым я еще посвящу несколько заметок. Но сейчас я бы хотел коснуться другого мероприятия, которое прошло накануне SOC Forum и которое было организовано ЦБИ.

Когда меня на него звали, я был достаточно скептичен. Абсолютно новое мероприятие, проводимое вендором, который запускал новый продукт ( Neurodat SIEM ), да еще за день до более известного SOC Forum... Но я ошибался. Во-первых, представители ЦБИ практически ни разу не прорекламировали свое решение по мониторингу ИБ. Другие выступающие иногда не стеснялись рекламировать свою компанию и свои продукты (несмотря на запрет от организаторов), а ЦБИ держал марку. Очень достойно это выглядело! Во-вторых, вместо предполагаемых ста участников зарегистрировалось 500, а пришло более 300! 300 человек, которым была интересна тема SIEM и мониторинга ИБ настолько, что они отдали ей предпочтение вместо SOC Forum, который должен был пройти на следующий день. И это лишний раз подтверждает мой давно высказанный тезис, что нам не хватает фокусных мероприятий, а не конференций "обо всем и ни о чем". В итоге мероприятие получилось очень насыщенным и интересным.

Хотя надо признать, что местами некоторые доклады выглядели немного по-детски что ли. Я уже как-то писал , что свою первую SIEM я внедрял в 99-м году, в одном из киевских банков. Тогда, почти 20 лет назад, уже активно обсуждались вопросы по источникам данных, корреляции событий, log management и другим базовым вопросам при создании, внедрении и эксплуатации систем мониторинга ИБ. И, что местами выглядело странно, сейчас вновь обсуждаются эти же вопросы, а ответы на них преподносятся как открытия, достойные Нобелевской премии. Но многие из этих проблем и задач известны давно и на них уже даны ответы. Почему надо изобретать велосипед?

Ну да ладно. Хочу отметить несколько важных моментов, которые прозвучали на конференции:

Когда меня на него звали, я был достаточно скептичен. Абсолютно новое мероприятие, проводимое вендором, который запускал новый продукт ( Neurodat SIEM ), да еще за день до более известного SOC Forum... Но я ошибался. Во-первых, представители ЦБИ практически ни разу не прорекламировали свое решение по мониторингу ИБ. Другие выступающие иногда не стеснялись рекламировать свою компанию и свои продукты (несмотря на запрет от организаторов), а ЦБИ держал марку. Очень достойно это выглядело! Во-вторых, вместо предполагаемых ста участников зарегистрировалось 500, а пришло более 300! 300 человек, которым была интересна тема SIEM и мониторинга ИБ настолько, что они отдали ей предпочтение вместо SOC Forum, который должен был пройти на следующий день. И это лишний раз подтверждает мой давно высказанный тезис, что нам не хватает фокусных мероприятий, а не конференций "обо всем и ни о чем". В итоге мероприятие получилось очень насыщенным и интересным.

Хотя надо признать, что местами некоторые доклады выглядели немного по-детски что ли. Я уже как-то писал , что свою первую SIEM я внедрял в 99-м году, в одном из киевских банков. Тогда, почти 20 лет назад, уже активно обсуждались вопросы по источникам данных, корреляции событий, log management и другим базовым вопросам при создании, внедрении и эксплуатации систем мониторинга ИБ. И, что местами выглядело странно, сейчас вновь обсуждаются эти же вопросы, а ответы на них преподносятся как открытия, достойные Нобелевской премии. Но многие из этих проблем и задач известны давно и на них уже даны ответы. Почему надо изобретать велосипед?

Ну да ладно. Хочу отметить несколько важных моментов, которые прозвучали на конференции:

- Почему сейчас все заговорили про мониторинг? Я этим вопросом задавался на прошлогоднем круглом столе по SIEM и продолжаю задаваться сейчас. Вроде требования по мониторингу у ФСТЭК появились еще в 2013-м году (блок требований РСБ). У ЦБ в СТО БР они тоже были давно. Что послужило причиной такого хайпа вокруг мониторинга? ФЗ-187 о безопасности критической инфраструктуры? Тема SOCов, которая тоже высосана из пальца? Возможно. В любом случае такое внимание к этой теме вызывает вопросы, особенно на фоне отсутствия сколь-нибудь серьезно выстроенной инфраструктуры ИБ у многих заказчиков, которые фокусируются преимущественно на периметре и установке антивирусов на ПК. Про это, кстати, говорил и Виталий Лютиков из ФСТЭК, повторяя тезисы, которые он озвучивал еще 2 года назад на первом SOC Forum. Зачем нужна SIEM или SOC, если в организации нет достаточного количества средств защиты информации? Почему все так ринулись в мониторинг, не имея того, что мониторить? Риторический вопрос, который, однако, заставляет задуматься, а реально ли нужно начинать строить систему защиты с SIEM? Решит ли она все проблемы?

- Тема SOCов очень модная и про нее говорят многие, активно выбирая или предлагая услуги по мониторингу ИБ в контексте ФЗ-187 (почему это глупость, я напишу в заметках про SOC Forum). Но многие забывают, что SIEM - это одна из основ SOCа. Первый SOC Forum был очень сильно ориентирован на SIEM-тематику, но потом как-то эту тему замылили, решив, что все настолько продвинуты, что можно говорить уже только о центрах и реагировании на инциденты. Увы. Часть обсуждаемых на конференции ЦБИ тем, показала, что многие просто не готовы к SIEM. Кто-то не имеет выстроенного процесса log management . Кто-то внедрив SIEM, забывает про внедрение системы единого времени (даже на базе NTP, не говоря уже о GPS или более патриотичном ГЛОНАСС). Кто-то забывает учесть разные часовые пояса, в которых находится система мониторинга и системы, которые мониторятся. Кто-то, говоря об источниках данных для SIEM, говорит только о логах, напрочь забывая про потоки (NetFlow) и поведение пользователей. Кто-то, заявляя о захвате/сборе всех данных в свои SIEMы, не может ответить на вопрос о последующей доступности контролируемых устройств в такой ситуации (нагрузка может быть настолько большой, что контролируемый узел просто уйдет в даун). Кто-то внедряет вторую SIEM только для целей ИБ, не умея или не имея возможности договориться с ИТ, которые уже внедрили другую систему мониторинга для своих целей. Вообще таких вопросов, показывающих уровень зрелости заказчиков применительно к SIEM, было много.

- На вопрос некоторым заказчикам, что их не устраивает в отечественных средствах защиты для целей интеграции с SIEM или SOC, услышал ответ, что "закрытость". Отсутствие сколь-нибудь развитых API, позволяющих интегрировать отечественные средства ИБ с системами мониторинга ИБ. А ведь по версии Gartner , которая опросила большое количество заказчиков по всему мира, именно открытый API и доступ к логам являются сегодня одним из обязательных признаков современного ИБ-вендора.

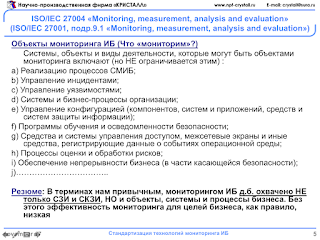

- Очень забавной выглядела неразбериха с термином "мониторинг". Тут и докладчики, и заказчики были кто во что горазд. Кто-то оперировал терминами из высокоуровневых стандартов уровня ISO/IEC 27004 или ISO/IEC 15939.

- Кто-то опускался на уровень отдельных программ и говорил, что применение SysMon или RegMon или ProcMon от Sysinternal - это тоже мониторинг ИБ (и с этим сложно спорить). Кто-то приравнивал мониторинг к SOCу, а кто-то к SIEM. Разброс точек зрения был колоссальный, что в очередной раз подняло вопрос о необходимости унификации терминологии перед началом конференции. Это позволит задать некую общую границу, ниже которой опускаться участники не будут и будут оперировать схожими позициями при обсуждении.

- Немного островатой оказалась дискуссия на тему поддержки русского языка в системах мониторинга. Я задал аудитории вопрос, кому является критически необходимой поддержка русского языка не столько в интерфейсе, сколько в генерируемых отчетах и описаниях атак. Поднялась всего одна (!) рука. Участник, ее поднявший, ответил, что его заказчики - это оборонка и там не все (мягко говоря) знают английский, чтобы работать с зарубежными SIEM-системами. Выступавший в модерируемой мной секции представитель Ростеха (а у них тоже полно оборонки) высказал противоположную точку зрения, сказав, что без знания английского языка специалист по ИБ не может считаться таковым (немного утрирую) и в Ростехе не является препятствием, что средства защиты и мониторинга "говорят" на языке супостатов. Дальше один из представителей заказчиков высказал "ожидаемую" мысль, что вообще-то в России есть ГОСТы 34-й и 19-й серии и они обязывают создавать программные продукты (и документацию к ним) на государственном языке, то есть на русском. На этом дискуссия и закончилась, так как она грозила перерости в склоку :-)

- Поговорили о правилах корреляции, что бывает нечасто на таких мероприятиях, больше "продающих" коробки, чем рассказывающих о том, как самостоятельно настраивать систему сопоставления различных событий безопасности из разных источников.

- Представителю Инфовотча задал вопрос, который парой дней ранее обсуждася в Фейсбуке - зачем интегрировать DLP и SIEM? Четкого ответа так и не получил. Единственное, что было озвучено, так это вырожденный кейс от одного из заказчиков, который требовал блокировать в СКУД пропуск сотрудника, замеченного в утечке информации (чтобы не успел убежать от карающей длани службы безопасности).

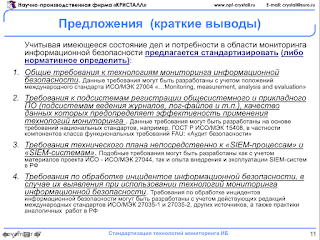

- В очередной раз подняли разговор, что регулятор должен более активно участвовать в установлении требований к мониторингу ИБ. Тут вам и стандарты по формату событий ИБ, и требования к SIEM, и требования к управлению инцидентами. И все, чтобы обязательно было :-) Регулятор в лице ФСТЭК в очередной раз высказал скепсис в отношении таких желаний.

- Когда я в первый раз писал о конференции, я упоминал, что она является не только практической, но и научной, что выделяет ее на фоне того же SOC Forum или мероприятий Gartner. И наука действительно была представлена на конференции ЦБИ в лице представителей питерского СПИИРАН, которые делали доклады про перспективы корреляции событий ИБ и прогностические модели, которые могли бы быть применены при мониторинге ИБ. Первый доклад делал Игорь Котенко, который поделился своим взглядом на SIEMы нового поколения (и как я понимаю, разработанные подходы могут быть использованы в отечественных разработках), на подходы к проактивному мониторингу, основанному на ретроспективной ИБ, на анализе графов атак и на автоматизации выработки контрмер для систем мониторинга (что само по себе является проблемой). Что характерно, вместо чисто научных формул, которые часто бывает сложно понять на ходу, СПИИРАН даже создал программный комплекс, реализующий разработанную методику.

- При этом данный комплекс является достаточно прогрессивным, использующим различные технологии анализа и корреляции данных, в том числе построенные и на Больших данных. Кстати, на следующий день, на модерируемой мной секции “Future SOC”, выступал Сергей Рублев из ГК “Инфосекьюритисервис”, который рассказывал о практическом опыте построения собственного SOC на базе как раз тех технологий, которые были упомянуты Игорем Котенко в своем докладе (Spark, Scala и др.)

- Во втором докладе СПИИРАН речь шла о более высоких материях - о применении методов анализа рисков на базе стозастических моделей к системам мониторинга ИБ в реальном времени, что позволяет даже в ряде прогнозировать какие-то новые события безопасности, оценивать вероятность тех или иных угроз и т.п.

- Но этот доклад от СПИИРАН оказалось достаточно тяжело слушать и воспринимать. Чего только стоит такая фраза “Семантическая связь между событиями безопасности на физическом уровне и конечными показателями безопасности, в которых может быть она выражена содержательно, не достаточно определена“. Что имелось ввиду, фиг разберешь…

- Наконец, в заключение был интересный доклад от Андрея Дугина из МТС, который поделился опытом снижение нагрузки на операторов SOC, которые были разбиты на 3 части - технические, процессные и организационные.

В заключение хочу еще раз повторить, что мероприятие ЦБИ мне понравилось - свежая для России тема, большой интерес, интересные доклады. Кроме того, ЦБИ выделился и еще одной темой - они открыли программу технологического сотрудничества и объявили о выделении грантов на разработки в области мониторинга ИБ. Вообще, это интересная тема, которая показывает, что компания не варится в своем соку и готова развиваться. Выделено три гранта - совместно с Microsoft Rus и SolidLab на разработку алгоритмов идентификации действий пользователей. Что же мне это напоминает? А, точно, UEBA :-) И хотя про поведенческую аналитику на конференции почти никто не говорил, данные гранты ЦБИ говорят, что они решили пойти по пути многих вендоров SIEM, которые оснащают свои системы сбора и анализа логов и иных источников информации новым модным инструментарием по контролю действий пользователей. Сейчас в этом же направлении идут еще разработчики как минимум трех отечественных и псевдо-отечественных DLP. Ждем в следующем году UEBA Forum?

Год назад, на PHDays, где я модерировал круглый стол по SIEM, я готовил список вопросов к вендорам. Надо признать, что эти вопросы до сих пор остаются актуальными для любого производителя - отечественного или зарубежного. Стоит их задать либо поставщику, либо самому себе, чтобы понять, так ли нужна вам SIEM и нужна ли вам именно эта SIEM, которую вам предлагают. Разброс мнений, точек зрения и подходов, прозвучавших на конференции ЦБИ, показывает, что тема до сих пор актуальна и еще долго будет мучить специалистов по ИБ, которые будут пытаться найти ответы на интересующие их вопросы (тут, главное, не замыкаться на себе, а смотреть шире, в том числе и на зарубежный опыт). И это, кстати, говорит, что тема поднятая ЦБИ "на флаг" своей конференции, достаточно благодарна для того, чтобы в следующем году провести второй "SIEM Forum", а потом и третий :-) Тем более, что у Neurodat SIEM вполне интересные планы развития:

ЗЫ. На самом деле осенью в Москве было еще два мероприятия по мониторингу - традиционные VB-Trend от VolgaBlob и конференция Splunk, но я на них не смог присутствовать, поэтому и писать про них не буду.