В начале года я в очередной раз обратился к теме Threat Intelligence и в нескольких заметках расписал, что такое матрица MITRE ATT&CK , которая позволяет описать техники, тактики и процедуры злоумышленников (TTP). Данная матрица, будучи наложенной на действия тех или иных хакерских групп или кампаний, понять типичные действия, осуществляемые злоумышленниками и, это я уже фантазирую, позволить провести базовую атрибуцию. Например, с помощью инструмента CARET можно показать, какой тактики придерживаются группы FancyBear, Cobalt и другие.

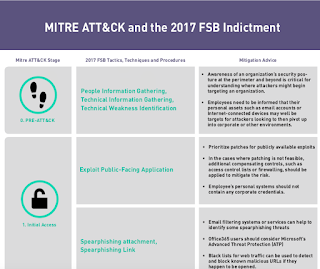

И вот на днях компания Digital Shadows поделилась своим видением тактик и техник, используемых "русскими хакерами в погонах":

Ничего сверхестественного нет и я бы не сказал, что глубина анализа поражает, но тут сам факт интересен, когда из обычного набора описаний хакерских методов, рождается вполне себе интересный инструмент если не атрибуции, то хотя бы выстраивания цепочки kill chain, которая позволяет лучше понять злоумышленников и их действия. А это залог успеха в обнаружении атак и реагировании на инциденты.

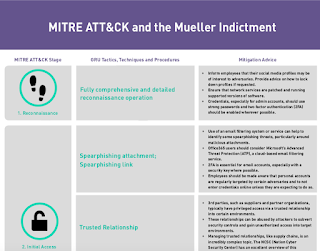

И вот на днях компания Digital Shadows поделилась своим видением тактик и техник, используемых "русскими хакерами в погонах":

- ФСБ (обвинения 2017-го года)

- ГРУ (обвинения 2018-го года).

Ничего сверхестественного нет и я бы не сказал, что глубина анализа поражает, но тут сам факт интересен, когда из обычного набора описаний хакерских методов, рождается вполне себе интересный инструмент если не атрибуции, то хотя бы выстраивания цепочки kill chain, которая позволяет лучше понять злоумышленников и их действия. А это залог успеха в обнаружении атак и реагировании на инциденты.