Почти любая методика оценки угроз начинается с того, что вы составляете перечень всех возможных угроз, после чего начинаете отсекать все неактуальное. При этом актуальность обычно определяется экспертным путем, что приводит к определенному волюнтаризму в оценках и отсутствию повторяемости результатов при обращении к другому эксперту. Хорошая методика оценки угроз должна снижать фактор предвзятости эксперта и стараться получать воспроизводимые результаты раз за разом.

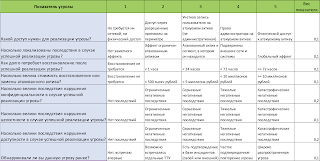

Сегодня хочется попробовать описать один из вариантов, который может помочь не только облегчить процесс оценки угроз, но и автоматизировать его. Идея достаточно проста и ее можно применить к абсолютно любой методике оценки угроз, в том числе и к ФСТЭКовской. Каждая угроза характеризуется набором показателей - наличие доступа для реализации угрозы, масштаб последствий, требуемое время восстановления, легкость обнаружения, необходимые навыки для реализации, требуемые ресурсы и т.п. Так вот, чтобы прийти к воспроизводимости результатов надо варианты ответов по каждому из них ранжировать по трех- или пятибалльной шкале, а самим показателям присвоить определенные веса. После этого механизм расчета величины угрозы превратится в банальную задачу, которую можно автоматизировать даже в Excel.

Ниже я привожу один из возможных вариантов такого расчета. Пять градаций могут быть заменены на три, а количество показателей может быть как увеличено, так и уменьшено. Значения весов также указаны для примера - в конкретной ситуации с ними можно "поиграться" для достижения лучших результатов в той или иной организации. Например, в данном примере веса факторов, связанных с последствиями нарушения конфиденциальности и доступности выше, чем для нарушения целостности. Чем выше значение фактора (от 1 до 5), тем опаснее угроза. Кстати, точно по такой же методике можно оценивать и техники угроз.

После того, как для каждой угрозы/техники указываются их значения, осуществляется подсчет итогового значения рейтинга (сумма по всем показателям, умноженным на весовые коэффициенты), что и позволяет нам получить не просто список всех актуальных угроз, а угроз систематизированных по уровню опасности для нашей компании. В примере выше 4 "фиолетовых" показателя имеют нулевые веса и соответственно в расчете не учитываются. В реальности это происходит очень часто - мы просто не можем оценить отдельные показатели по угрозы - требуемые ресурсы и навыки, легкость атрибуции и т.п. Но тогда надо учесть, что такие показатели с нулевым весом будут приводить к автоматическому снижению рейтинга угроз, хотя и незначительно.

У данного подхода есть, как минимум, три преимущества. Во-первых, он легко автоматизируется - я прикладываю к заметке табличку в Excel, которую вы можете использовать для своих нужд и которая позволит вам ускорить процесс моделирования. Во-вторых, такое матричное представление и ранжирование угроз гораздо более компактное и помещается на половине страницы А4, что позволяет методики на ее основе делать также более компактными. Наконец, если вдруг возникнет задача обмена моделями угроз или их согласования, то отправить табличку в Excel гораздо проще, чем 200-300 страниц в Word. Да и проверять и согласовывать такие таблицы гораздо проще, чем вникать в сотнистраничные манускрипты.