В последнее время меня никак не отпускает тема моделирования угроз, что закономерно. Это один из последних документов регуляторов и по нему возникает немало вопросов. Но сегодня я буду писать не об этом. Сегодня я хотел бы подвести итог и завершить серию заметок, начатую во вторник. В них я описал подходы к ранжированию угроз/техник и мер защиты, список которых мы формируем в рамках моделирования угроз. Вчера я обещал назвать методику оценки негативных событий, в которой используются эти подходы. Речь идет о TARA - Threat Assessment & Remediation Analysis, методике, предложенной корпорацией MITRE еще в 2011-м году.

Я не буду подробно расписывать всю методику - все-таки 60 страниц лучше прочитать самостоятельно. Коснусь только ключевых моментов, которые и отличают TARA от методики, предложенной ФСТЭК:

- Методика не является обятельной к применению. Право ее выбора лежит на потребителе.

- TARA не ссылается на матрицу техник и тактик MITRE ATT&CK (ее еще тогда просто не было), но само понятие TTP в методике TARA присутствует ровно в том же контексте, что и в ATT&CK. В последующих версиях TARA это понятие немного трансформировалось в вектора атак, то есть последовательность действий, которые злоумышленник осуществляет для достижения своей цели, но суть опять же не поменялась.

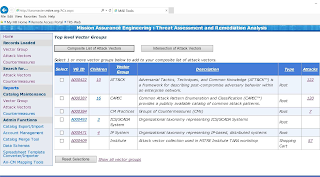

- Указанные вектора атак объединяются в группы, которые могут быть классифицированы по разному. Обратите внимание, в конструкторе есть и группа техник MITRE ATT&CK и собственные варианты систематизации векторов атак. Например, у меня может быть группа векторов "аутентификация пользователя по паролю", а вектора, входящие в нее, - атаки по словарю, перебор паролей, радужные таблицы и т.п.

- Методика начинается с инвентаризации и оценки защищаемых активов, которая может быть выполнена как самостоятельно, так и с помощью другой методологии MITRE - CJA (Crown Jewels Analysis). При этом TARA не требует описания активов вплоть до интерфейсов и уровней, как это описано у ФСТЭК. Все чуть проще - Web-сервер, браузер, СУБД, приложение e-mail, коммутатор, УПАТС и т.п. Но при необходимости можно и углубиться в детали, если такая задача стоит. Например, сам каталог возможных активов достаточно обширен с точки зрения описываемых атакуемых объектов.

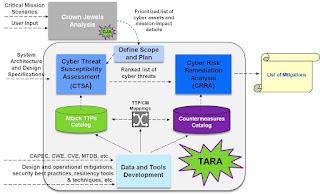

- Методика очень сильно завязана на так называемые каталоги, которые и содержат уже скрупулезно собранные и систематизированные техники и тактики угроз, вектора атак, защитные меры, активы и т.п. Эти каталоги позволяют легко автоматизировать процедуру моделирования угроз. Модель данных этих каталогов выглядит следующим образом:

- Наличие в каталогах данных как из открытых, так и закрытых источников. В зависимости от оцениваемого объекта такое деление позволяет использовать более широкий круг источников данных, в том числе и грифованных, для оценки возможных векторов атак и негативных последствий от их использования. Из открытых источников TARA использует CAPEC, CWE, CVE.

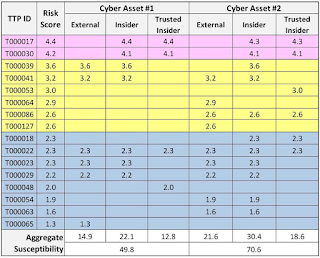

- Скоринговая оценка угроз и защитных мер, описанных в трех предыдущих заметках. При этом рейтинг угрозы оценивается для разных типов нарушителей, коих TARA выделяет всего три - внешний, внутренний и привилегированный внутренний. Я не разделяю позицию, что нарушителей надо делать на внешних и внутренних, но в 2011-м году такой подход мог быть вполне разумным. Сейчас я бы отталкивался от другой классификации нарушителей, но идею по разному ранжировать угрозы, в зависимости от того, кто их реализует, я вполне поддерживаю. Вот как это выглядит в оригинальной методике TARA.

- TARA предлагает нейтрализовывать не все актуальные угрозы, а согласно их рейтингу. Другой предлагаемой стратегией является нейтрализация угроз, в зависимости от важности актива.

- В первоначальной версии TARA все защитные меры оценивались не по трем типам эффекта (предотвращение, обнаружение и реагирование), которые я описал вчера, а по 4-м - нейтрализация угрозы, ее обнаружение, ее ограничение и восстановление после нее. Но после появления фреймворка NIST CSF подход немного изменили.

- Итогом моделирования угроз по TARA было составление оптимального перечня защитных мер, которые обеспечивали бы эффективную защиту от угроз/техник с минимальными затратами на внедрение и эксплуатацию.

- Автоматизация оценки, которая заключается в том, что все каталоги и интерфейсы для моделирования размещены в инфраструктуре MITRE, что позволяет не только обеспечить конфиденциальность проводимой оценки, но и ускорить процесс моделирования в разы по сравнению с самостоятельной разработкой инструментария для оценки.

- Интересно, что уже в 2011-м году среди угроз, которые могли быть проанализированы TARA, предусматривались не только киберугрозы, но и угрозы воздействия по техническим каналам, а также угрозы цепочке поставок.

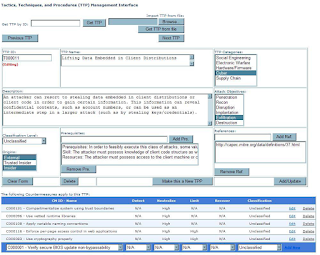

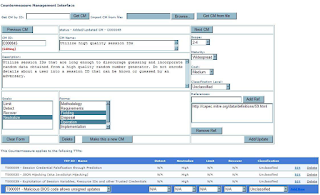

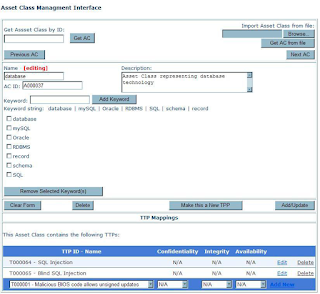

- Упомянутые в начале заметки инструменты позволяют как создавать новые записи в каталогах, так и импортировать/экспортировать их их/во внешние системы в формате XML, искать в каталогах, а также генерить различные отчеты. Например, вот так выглядят интерфейсы создания новой техники реализации угроз, новой защитной меры и маппинг защищаемого актива в техники реализации угроз.

Описание угрозы

Описание защитной меры

Маппинг актива в угрозы - Если первые версии TARA не фокусировались на нарушителях, то текущая версия уделяет этому вопросу немало внимания, требуя составить профиль нарушителя, который базируется на трех ключевых элментах - мотивация (зачем кому-то вас атаковать), цели (разведка, утечка, кража, удар по репутации и т.п.) и возможности для реализации угроз. Все эти параметры нарушителей могут меняться с течением времени, поэтому процесс составления "модели нарушителя" не статический и не одноразовый, а динамичный, требующий автоматизации.

- Еще одним важным, и ранее отсутствующим элементом TARA, является определение поверхности атаки, которая определена как последовательность шагов нарушителя для достижения атакуемого объекта из точки входа. Понятно, что при одной точке входа и объекте атаки путей между ними может быть несколько. Также очевидно, что из одной точки входа можно попасть в множество целей, одну цель можно достичь из разных точек входа, а также что цель в случае ее компрометации может стать точкой входа для дальнейших атак. Точками входа по TARA могут быть запросы к полям баз данных, USB-порты, пользовательские учетные записи, вложения в e-mail и загружаемые из Интернет файлы, временные сетевые соединения, процессы обновления системы и т.п. В каталогах TARA многие из векторов атак, обеспечивающих переход из точки входа в точку назначения, уже прописаны и их надо просто выбирать из готового списка. Авторы TARA говорят, что более 25 векторов атак оценивать достаточно сложно.

- Опираясь на описанные выше данные, мы составляем список сценариев реализации угрозы, которые в отличие от векторов атак и их групп, дополнены контекстом для лучшего понимания актуальных угроз. В отличие от методики ФСТЭК TARA не требует перебора всех возможных сценариев, привязанных к техникам и тактикам.

Вот такая методика была предложена MITRE десять лет назад. Во многом она похожа на то, что предложила ФСТЭК в феврале, но все-таки есть и пара коренных отличий, а именно необязательность как самой методики, так и ее отдельных элементов, а также глубокая автоматизация работы на разных этапах моделирования, снижающих волюнтаризм экспертов и ускоряющих сам процесс. Кстати, о времени, которое требуется на моделирование угроз по методике TARA. По оценкам ее авторов - вся процедура занимает 13 недель, то есть полный квартал с небольшим. И это при полной автоматизации. Так что делаем выводы о том, сколько может занять моделирование угроз по текущему варианту методики нашего регулятора в области защиты информации.