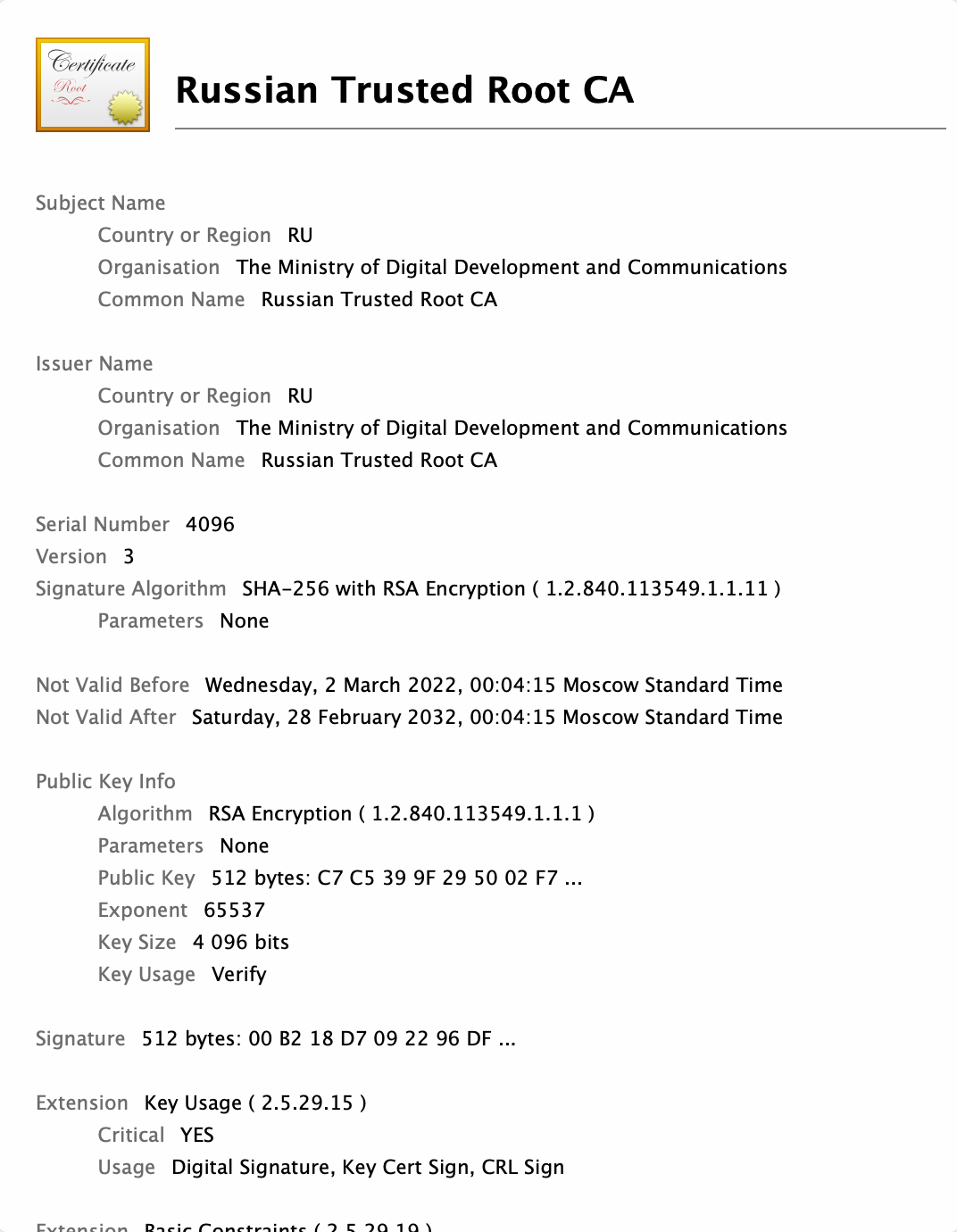

И вот тут, на мой взгляд, скрывается одна большая проблема, которая заключается в том, что для того, чтобы эта вся схема заработала, вы должны прописать на своих устройствах, браузерах (в упомянутых выше это уже сделано за вас) и т.п. корневой сертификат от Минцифры, выданный Национальным удостоверяющим центром. И вроде бы все ничего, если бы не одно «но». Это сертификат не может считаться корневым в истинном смысле этого слова, так как он, по сути, обычный самоподписанный сертификат, который Минцифры выписала сама себе и который никем из глобальных удостоверяющих центров пока не признан. Пишу «пока», так как Минцифры, надеюсь, будут вести работы по признанию ее сертификата по-настоящему корневым и за пределами страны. Тут, конечно, мешает текущая геополитическая повестка, которая не дает на это никаких надежд, но вдруг произойдет чудо. Поэтому сейчас вся цепочка доверия (от корневого сертификата к промежуточному и затем к сертификату сайта) замыкается на Минцифре.

Сторонники «корневого» сертификата от Минцифры утверждают, что это такой же самоподписанный сертификат, как и у Sectigo, Thawte, Digisert, GeotTrust, RapidSSL и т.п. Да, это верно. Мы также доверяем иностранным компаниям, как нам российское Минцифры предлагает доверять ему. И вот тут уже каждый выбирает для себя сам, кому он больше верит. Частным компаниям, которые могут (и уже есть прецеденты) отозвать сертификаты у любого сайта в случае нарастания напряженности? Или Минцифры, который может в теории реализовать (не по своей воле конечно же) атаку «человек посередине» и читать весь трафик, который будет защищен с помощью российских TLS-сертификатов?

Правда, пока MITM (Man-in-the-Middle) грозит только трафику, идущему с отечественных браузеров. Противники нового «корневого» сертификата считают, что это только первый шаг, напоминая историю трехлетней давности в Казахстане, когда государство под страхом запрета доступа в Интернет потребовало установки сертификата на все без исключения устройства пользователя. Тогда в Mozilla даже хотели блокировать такой сертификат, посчитав это критической уязвимостью.

6 лет такая же инициатива прорабатывалась официально и в России, где Роскомнадзор и ФСБ лоббировали эту идею. Тогда она к счастью для многих пользователей так и не была реализована, ограничившись только сбором всех данных и требованием передавать ключи шифрования по требованию ФСБ (пакет Яровой). Видимо, сейчас регуляторы могут вернутся к этой идее и от хранения и пост-фактум анализа зашифрованных данных обратятся к анализу (а кто-то считает, что и к подмене данных) в реальном времени.

Если не установить корневой сертификат Минцифры, то при посещении сайтов, у которых сертификаты выданы нашим регулятором, браузеры будут выдавать предупреждение, что сайт небезопасный и будут рекомендовать его не посещать. Иностранные пользователи Рунета, которых становится все меньше, скорее всего устанавливать его не будут и для них пока небольшая, но постепенно увеличивающая часть российского сегмента Интернет, будет потеряна. И те слухи об отключении Рунета от всемирной сети, которые ходят последние пару дней (хотя это очередной фейк), могут стать реальностью, но не сразу, а постепенно. А если сертификат будет реализован на отечественной криптографии (сейчас он на зарубежной), то разделение будет еще более явным.

Возможно, через несколько лет ситуация и наладится и Интернет вновь будет нейтральным, а корневой сертификат Минцифры признают в мире, но пока нам придется жить на два лагеря и, возможно, использовать два браузера — один для посещения российских официальных или подсанкционных ресурсов, а второй — для работы на зарубежных площадках.

Заметка

Минцифры выдает гостовые TLS-сертификаты. Риски и возможности была впервые опубликована на Бизнес без опасности.