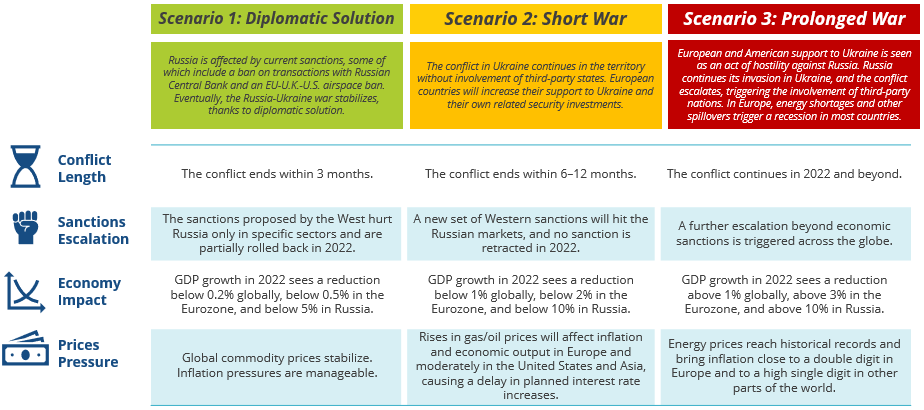

Оттягивать уже нет смысла… Эта заметка начала писаться в первых числах марта, после начала известных событий, когда стало понятно, что мир уже не будет прежним. Я все ждал-ждал, когда ситуация уляжется, военные действия завершатся и можно будет подвести какие-то итоги с точки зрения именно ИБ. Не дождался. На дипломатическое решение надеяться уже не приходиться и скорее всего нас ждет затяжная военная операция (а ее последствия так и вовсе мы будем расхлебывать десятилетия, как после Второй мировой войны). Поэтому напишу то, что я готовился сделать еще в марте.

Что я заметил, наблюдая за действиями наших регуляторов в новых для всех условиях?

- Та сторона координирует свои усилия через Telegram и даже специальный сайт запущен с победными реляциями о том, какой российский ресурс «завалили». У нас бюрократия и рассылка бумажных писем по подведомственным и поднадзорным организациям с копией по e-mail. При этом письмо отправляется ответственному сотруднику, который мог уже давно перестать быть ответственным, уволиться, заболеть, уехать воевать и т.п. Я знаю ситуации, когда в организацию направлено было письмо, но она его не получала, так и не зная, что же надо делать для отражения кибератак. А ведь даже получив письмо, ответственный сотрудник может оказаться безответственным и не отправить его по инстанциям дальше, не ввести план реагирования на инциденты в действие. Но ситуация усукабляется в холдинговых структурах, когда ИБ-регулятор отправляет свое письмо в головную структуру холдинга, которая, а как иначе, рассылается циркуляром это письмо по всем своим дочерним предприятиям, многие из которых уже получили письмо от самого регулятора; причем оба (и регулятор, и штаб-квартира) требуют отчитаться о выполнении. Все бы ничего, но спустя пару недель прилетает это же письмо, но только уже от имени отраслевого регулятора (Минэнерго или Минздрава) с требованием опять отчитаться. В итоге ты отчитываешься трижды, зачастую по разным формам (для ИБ-регулятора своя, для головной структуры своя, для отраслевого регулятора своя). И когда тут реальной ИБ заниматься?

- Та сторона везде кричит о своих победах на виртуальном фронте, а мы молчим и только иногда Захарова отделывается фразой «ви фсё врете». В соцсетях даже специалисты по ИБ, которые должны обладать неким критическим мышлением, репостят заявления Anonymous и других хакерских группировок и не видят ничего зазорного в том, чтобы торговать якобы утечками из российских организаций. Они не понимают, что им это прилетит обратно и когда кибервойна закончится (а она же должна рано или поздно закончиться) они будут в дурацком положении? В любом случае информационную войну мы проиграли даже на уровне двух государств; не говоря уже о том, что сейчас против России ополчился весь мир. У нас даже пропаганды в области ИБ нет ???? Минцифры регулярно что-то пишет про поддержку ИТ-отрасли, а ФСБ/ФСТЭК как воды в рот набрали.

- Почему во время пандемии у нас сделали специальный сайт для рассказа о числе заболевших и выздоровевших, а также о мерах борьбы с COVID-19, а сейчас все как воды в рот набрали? Рассылки рекомендаций о запрете принимать e-mail с домена .com секретят и те, кто такие с таких доменов письма отправляют (даже лицензиаты ФСТЭК), не понимают, почему им никто не отвечает. Почему уведомления о том, как бороться с кибератаками, направляются только субъектам КИИ или госорганам, но забывают про все остальные предприятия, в том числе и под сто тысяч разных бюджетных и муниципальных предприятий, которые брошены на произвол судьбы. Я уже не говорю про миллионы индивидуальных предпринимателей, не имеющих возможности нанять специалистов по ИБ, обратиться к лицензиатам и хоть как-то защитить себя. Но нет, регуляторы все равно секретят свои рекомендации, считая, что тем самым они не раскрывают всех тайн врагу.

Главная страница британского NCSC - Почему один регулятор публикует у себя на сайте бюллетень об уязвимости в популярной российской CMS, но при этом забывает уведомить об этом самого производителя. Ответственное уведомление? Нет, не слышали. Почему рекомендации, которые засекречивают наши регуляторы, абсолютно неконкретны? Почему нельзя четко написать, что надо делать применительно к популярным ИТ-решениям, используемым на атакуемых объектах, — Microsoft, Oracle, Cisco, Linux, MS Office, Битрикс и т.п.? Ведь у самих вендоров все эти рекомендации есть — просто перепиши их и все. Ну или ссылку на сайт вендора дай. Или давать ссылки на сайты компаний, приостановивших свою деятельность в России, западло и будет считаться рекламой? Вон АНБ не смущается, выпуская рекомендации по настройке безопасности и усилению сетевого оборудования Cisco. А CIS так и вовсе выпустила около ста руководств по настройке встроенных механизмов защиты почти всех популярных игроков ИТ-рынка.

- Почему регулятор приостанавливает сертификат соответствия, но ни слова об этом не говорит у себя на сайте (вот про фестиваль солдатской песни написали)? Публиковать ежедневно новости о проводимых координационных советах, учебно-методических сборах и заседаниях рабочих групп можно, а разъяснить пользователям, что означает приостановление сертификата, нельзя? Ровно тоже самое и с отзывом нескольких десятков сертификатов — новостей об этом нет. Что делать пользователям, которые обязаны использовать сертифицированные решения? Менять? Ну так это очевидно. А до момента смены? Устно, на конференции «Информационная безопасность банков», было сказано, что сертификат продолжает действовать. Но как он продолжает действовать, если его аннулировали? Или его аннулировали для производителя, а для потребителя нет? Почему регулятор вообще не связывался с производителями средств защиты, а писал запросы только заявителям? Формально он прав, но по сути?..

- Почему в условиях, когда иностранные ИБ-компании приостановили свою деятельности в России, нельзя было собрать ссылки на сайты отечественных игроков рынка ИБ с рекомендациями по тому, какие акции и скидки они сейчас предлагают? Если уж ты за усиление государственной системы защиты информации, так и усиливай; развивай, поддержи отечественных разработчиков. Они не дождутся денег от государства, но хотя бы увидят свое имя в списке тех, кого рекомендуют. Нельзя рекомендовать? Так вы ж их сертифицировали! Или это другое?

Если бы меня попросили составить перечень рекомендаций по тому, что надо извлечь из уроков кибервойны для регулятора, то у меня был бы такой список:

- Переделать сайт ФСТЭК, а может и вовсе запустить единый госсайт по вопросам ИБ, где могли бы размещать свою информацию ФСТЭК, ФСБ, ЦБ и Минцифры и отдать его в ведение последнего регулятора, который лучше всех остальных регуляторов понимает, как надо продвигать свою сферу компетентности (уж как пользоваться соцсетями и делать симпатичные сайты, так уж точно).

Главная страница австралийского ACSC - Не засекречивать то, что не нужно засекречивать. Это приводит только к снижению оперативности доведения материалов до всех заинтересованных лиц, а то и вовсе этому не способствует. Все равно, рано или поздно, все эти рекомендации становятся достоянием гласности. Но в моменты, когда важно оповестить как можно шире о том, что надо делать, «секретность» только мешает.

- Быть оперативнее в вопросах публикации материалов, когда часы и даже минуты играют важную роль. Откладывать публикацию на день-два «пока не согласуют юристы» — это глупо. Для оперативного оповещения всех заинтересованных лиц использовать не только спецсвязь и e-mail, но и соцсети типа Telegram и VK.

- Думать не только о поднадзорных организациях, а вообще о всех субъектах экономической деятельности, некоммерческих и общественных организациях. Они тоже нуждаются в защите, но брошены на произвол судьбы.

- Быть предельно конкретным и, опираясь на знание используемых в государстве ИТ-решениях (а их число сейчас еще больше сократилось), составить базовый набор защитных мер (hardening) для каждого из них. Причем необязательно делать это самим регуляторам — достаточно «напрячь» сделать это производителей, которые и рады будут через регуляторов донести до всех потребителей благую весь о своей безопасности.

- Наладить контакт со СМИ и регулярно рассылать по ним информацию об актуальных угрозах, атаках и рекомендациях по борьбе с ними. А если еще пройти курсы по storytelling, то такие истории будут очень востребованы журналистами (по себе знаю). Почему все, что происходит в киберпространстве, комментируют только специалисты коммерческих компаний? Почему этого не делают регуляторы, ответственные за ИБ?

- Перенять зарубежный опыт реагирования на кибератаки, угрожающие национальной безопасности, смотря, что и как делают хотя бы американская CISA, английский NCSC или австралийский ACSC.

А вообще с Днем Победы! Помню, еще в детстве, на уроках, в пионерских лагерях и вообще везде, нам рассказывали о том, как Советский союз победил врага и как хотелось бы, чтобы война не повторилась и о том, как это страшно. Но увы. Видимо, отдельные люди не могут жить спокойно. Одним надо показывать свое лидерство и, втягивая другие страны в конфликты, наживаться на этом. Другим надо доказывать, что они тоже альфа-самцы. А страдают обычные люди, прямо или косвенно втянутые в военные конфликты.

Заметка Уроки кибервойны или семь почему была впервые опубликована на Бизнес без опасности.