Кто более-менее внимательно следит за моим блогом (хотя в последнее время из-за загрузки на работе я его немного и подзапустил, но я исправлюсь), тот помнит, что к теме Bug Bounty я обращался неоднократно (👇🏻 вы найдете список заметок, где я про это писал) и первый раз это было еще в 2013-м году. И вот снова, тем более, что причин тому сразу несколько.

Во-первых, министр цифрового развития Максут Шадаев заявил, что до конца года в отношении портала госуслуг будет запущена программа Bug Bounty, позволяющая за счет привлечения не одной компании, а более широкого круга исследователей, найти дыры до того, как их найдут «плохие парни». Пока данная инициатива вызывает больше вопросов (на какой платформе она будет запущена, нужен ли будет «допуск» для этого, где гарантии, что за исследователями не «придут» люди в штатском, как Минцифры будет проводить оплату, по какой статье, как к этому отнесется ФСТЭК, накажут ли Ростелеком за найденные баги?), чем ответов, но уже само по себе такая открытость — уже большой плюс.

Правда, Минцифры уже

обращалось к идее этой идее в 2016-м году, когда замминистра Соколов заявил о желании министерства запустить Big Bounty (да-да, именно так замминистра называл эту программу). Но тогда дальше обещаний (а Соколов всегда много обещал) дело не пошло. Шадаев же уже зарекомендовал себя, как человек, который делает то, что говорит (все-таки он, в отличие от юриста и «мидака» Соколова /мидаками часто сами себя называют дипломатические работники, имеющие отношение к МИДу/ настоящий айтишник).Вторая попытка была сделана двумя годами позже (двухлетние циклы наблюдаю), когда в план мероприятий по ИБ программы «Цифровая экономика» затесался пункт о том, что центр компетенций по импортозамещению в сфере ИКТ должен до конца 2020-го года запустить государственную программу Bug Bounty, где «победители получают денежные призы (гранты) за найденные уязвимости, разработчики их исправляют, а программное и программно-аппаратное обеспечение становится надежнее».

Ну может третья попытка будет удачной?

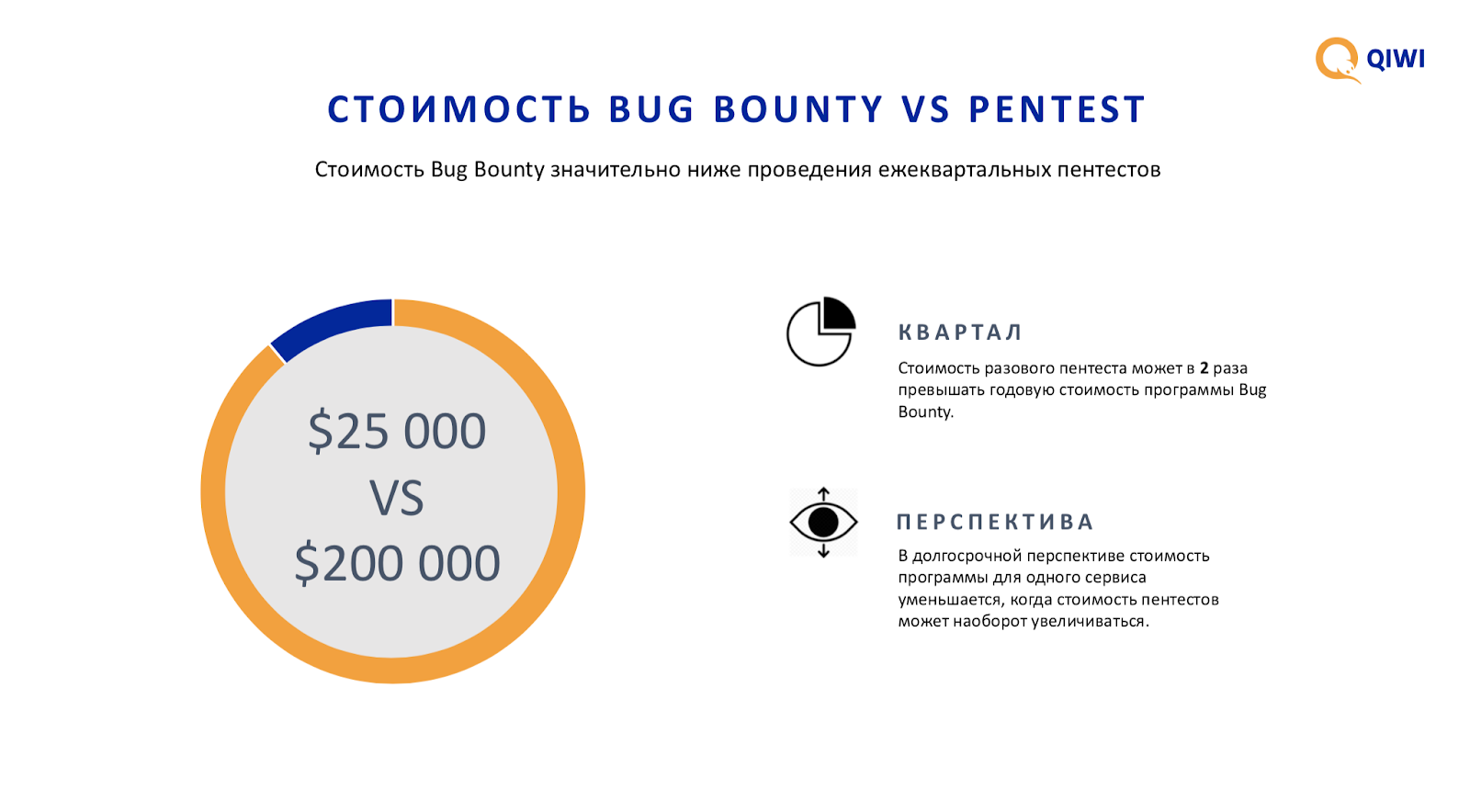

В чем преимущество программ Bug Bounty перед остальными способами оценки защищенности (BAS, DAST, пентесты, Red Team и т.п.)? На самом деле, как ни странно, но в первую очередь привлечение широкого круга исследователей вместо заключения договора с одной командой пентестеров обходится дешевле. И чем дольше участие в программе и чем больше приложений/систем мы открываем для тестирования, тем дешевле будет результат (при схожем, а может быть и более высоком качестве). Интересный и на первый взгляд парадоксальный вывод, но он подтверждается различными исследованиями. Например, несколько лет назад компания Qiwi на CISO Forum делала сравнение различных подходов к оценке защищенности и пришла к выводу, что Bug Bounty выгоднее (хотя и имеет свою область применения, разумеется).

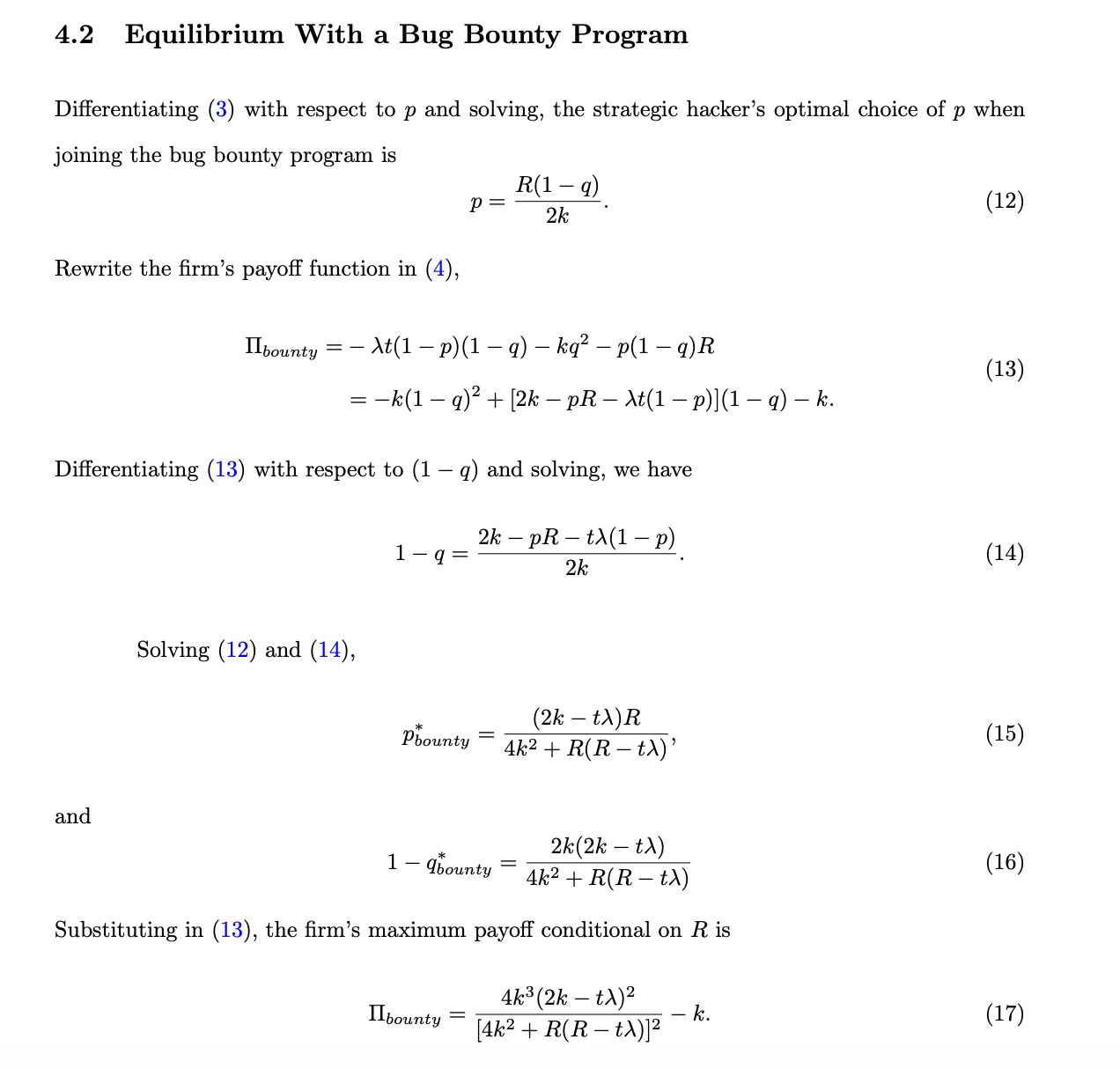

В другом, может быть менее практичном, но более научном исследовании (да-да, с кучей формул и графиков), был разработан фреймворк, который позволяет участником смоделировать разные сценарии, при которых имеет или не имеет смысл идти в сторону Bug Bounty.

Если уж продолжать тему экономику Bug Bounty, то надо посмотреть и на другую сторону, а именно на заработок багхантеров. В исследовании «An Empirical Study of Vulnerability Reward Programs»

говорится поскромнее (до 20 тысяч долларов за обнаруженную критическую уязвимость), а с учетом высокого уровня ИБ сервисов VK реальные выплаты составили суммы ниже — всего по итогам 3-х месяцев участия VK в программе Bug Bounty выплатила около 3 миллионов рублей (хотя была выплата за одну уязвимость и на 1,8 миллиона рублей). Но в России и уровень жизни ниже, так что вполне можно существовать на эти деньги. Особенно если участвовать в нескольких программах Bug Bounty. А вообще Россия входит в Топ3 стран с самым высоким доходом багхантеров.

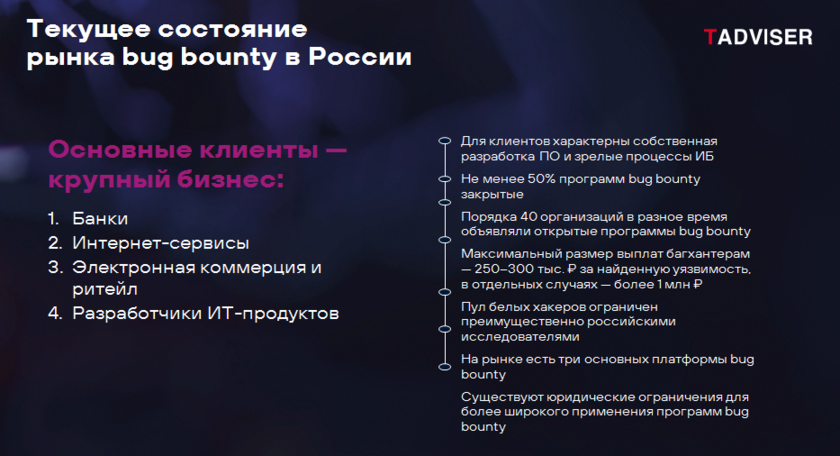

Программ Bug Bounty существует немало — та же BugCrowd ведет список таких программ, анонсированных публично, и в него входит несколько сотен имен. При этом централизованных платформ Bug Bounty гораздо меньше — в свежем исследовании Positive Technologies дается их обзор. Но участвовать в них российским компаниям и исследователям сегодня непросто, что заставляет последних рассматривать преимущественно российские инициативы (хотя есть еще и европейская Intigriti, пока лояльная к россиянам, но надолго ли?). Согласно свежему исследованию TAdviser у нас открыто около 40 таких корпоративных программ, на которые можно попробовать податься багхантерам самостоятельно, а можно через специализированные платформы, коих в России пока три — от Positive Technnologies, Киберполигона/Синклита и BI.ZONE (есть еще в Казахстане платформа Bug Bounty от ЦАРКА). На платформы можно пойти и компаниям, желающим проверить свою реальную защищенность и нежелающим заморачиваться с оформлением договоров с каждым исследователем в отдельности.

Если не повторять исследования TAdviser и Positive Technologies про рынок программ Bug Bounty, а вернуться к их экономике, то логичный вопрос, который задаст любой CISO — сколько закладывать денег на участие в такой программе? Можно выделить 4 статьи расходов:

- Оплата подписки за участие в программе Bug Bounty на внешней платформе. Именно такой вариант имеет смысл рассматривать для новичков в этом деле или для тех, кто не готов разворачивать собственную платформу и с каждым исследователем заключать договор.

- Выплаты багхантерам за найденные уязвимости.

- Оплата комиссии платформе за найденные уязвимости (может быть или не быть — зависит от платформы).

- Накладные расходы (комиссия за перевод денежных средств багхантеру, налоги, фонд оплаты труда и т.п.).

В зависимости от количества выставленных на платформу приложений и систем и области поиска уязвимостей сумма, которая потребуется на реализацию программы Bug Bounty, может сильно варьироваться. Но по оценкам экспертов ориентироваться стоит на цифру в 5 миллионов рублей в год (без стоимости подписки на платформу).

Конечно, если с безопасностью в компании дела обстоят швах, то уязвимостей может быть найдено очень много и выплаты возрастут многократно. Поэтому выше я написал, что прежде чем идти в Bug Bounty необходимо выстроить хотя бы минимальный (а лучше средний) уровень ИБ. А уже после первого года опыта работы на платформе Bug Bounty можно будет судить не только о ее эффективности (правильный маркетинг тоже важен), но и о будущих суммах, которые надо будет закладывать в бюджет.

Отдельно хотелось бы отметить новую тенденцию, когда компания платит не за найденную уязвимость, а за реализацию недопустимых событий. Это гораздо более сложная, но и более интересная для бизнеса история, которая показывает реальную способность хакеров влезть в систему и реализовать негативные последствия для компании. Не уязвимости, которые и эксплуатировать-то никто не будет ввиду их неинтересности, а именно цепочки техник, благодаря которым «плохие парни» проникнут внутрь системы организации и попробуют реально украсть деньги, вывести систему из строя, осуществить утечки данных и т.п. В таком случае мы платим именно за тот результат, которого от нас ждет бизнес. Но можем и расплатиться за него (тут как повезет). Поэтому большинство существующих программ Bug Bounty — это про поиск уязвимостей без оценки способности их эксплуатации с последующим нанесением ущерба тому или иному бизнес-процессу.

Однако какой бы вариант мы не выбрали, Bug Bounty — это экономически эффективная (при правильном подходе) модель оценки реальной защищенности компании.

Заметка

Экономическая эффективность Bug Bounty или зачем Россия третий раз входит в эту реку была впервые опубликована на Бизнес без опасности .