В отношении инцидентов ИБ необходимо задаваться не вопросом “ЕСЛИ”, а “КОГДА”. Сегодня с этой проблемой сталкиваются все — от индивидуальных предпринимателей до монополистов, от коммерческих компаний до госорганов. Поэтому умение реагировать на инциденты и нейтрализовывать причины, приводящие к ним, становится важнейшим умением любого предприятия. И вроде как многие говорят, что умеют это делать (хотя наш опыт проведения пентестов и говорит об обратном).

Но допустим. Допустим, вы знаете как реагировать на инциденты — у вас есть план, у вас разработаны плейбуки, у вас отрисованы все workflow, у вас куплено лучшее ПО класса IRP и SOAR или написаны свои скрипты, реализующие весь нужный функционал, ваш персонал прошел необходимые киберучения. Но несмотря на это инцидент все-таки случился и о нем стало известно за пределами компании.

Как вы будете себя вести?

Если посмотреть на существующие инциденты и реакцию на них со стороны пострадавших, то можно обратить внимание, что в зависимости от своей зрелости и квалификации, выбирается один из пяти типовых сценариев:

- «Ничего не было«, «ви фсё врете«, «доказательств нет«. У иностранцев, кстати, это тоже популярная история — сказать, что доказательств не обнаружено. То есть что-то было, но все несерьезно. Неудобно бывает потом, когда всплывают детали, доказывающие обратное.

- «Что-то где-то там опубликовали, но ничего конфиденциального там нет, все общедоступно и можно было найти в Интернете«. Такое активно с начала СВО распространялось, когда хакеры с супротивной стороны часто публиковали фейки о взломах, выдавая скаченные из паблика данные за взлом и утечку. Но иногда компании входят во вкус и следуют этому сценарию даже когда их реально взломали или взломали подрядчика, у которого и украли данные.

- «Утечка имеет место, но это не у нас произошло, это у <называется какая-то другая компания или организация>«. Это редкая история. За пределами России я такого даже и не вспомню сходу, а у нас было; но тоже является исключением. Я вообще не понимаю как можно кого-то другого обвинять. Ну не у тебя утекло, так и промолчи или выбери первую или вторую стратегию. Но нет, подставь других, и сам обтекай.

- «Если вы не удалите новость об утечке, то мы вас засудим или у вас будут проблемы иного рода!«. Тут без комментариев. Хотя примеры в России тоже присутствуют.

5 мая 2020-го года австралийская логистическая компания Toll столкнулась с шифровальщиком Nefilim, который вывел из строя ее ИТ-систему и привел к задержкам в оказании сервисов заказчикам. Кроме того, хакерам удалось украсть часть информации компании. Учитывая, что это был уже второй инцидент с шифровальщиком за год (в январе они пострадали от Mailto), компания серьезнее отнеслась к проблеме с ИБ и завела страничку о ней, где постоянно обновляла текущий статус по инциденту и пострадавшим сервисам компании. Правда, спустя какое-то время после инцидента, Toll удалила все сообщения об этом инциденте со своего сайта. Однако сама утечка и простой не прошли даром — спустя 1,5 года компания завершила свою сертификацию по ISO 27001.

Мой бывший работодатель, столкнувшийся с компрометацией своей инфраструктуры весной 2022 года, также неплохо ”выступил”, опубликовав не просто констатацию факта своего взлома, но и опубликовав результаты технического расследования, включая и индикаторы компрометации. Опубликовать признание своей компрометации в последний день Blackhat и первый день Defcon, двух основных хакерских конференций западного мира, — это надо иметь стальные фаберже и заранее проработанную стратегию реакции на вопросы, которые однозначно прилетят со стороны профильных журналистов, которые слетаются на конференции по ИБ, как пчелы на мед. С одной стороны факт компрометации неприятен (что, возможно, и привело к падению курса акций Cisco), а с другой — при правильной стратегии коммуникации, из него можно выудить много пользы (а курс акций уже вернулся в предатакованное состояние). В сообщении для разных целевых аудиторий — от специалистов до обывателя, также очень неплохо (по моему мнению) были расставлены ключевые акценты.

В августовским взломе Twilio их PR отработал тоже вполне себе неплохо. Описание ситуации не поверхностное, но и без глубоких подробностей.

- Признание вины, а не уход в отказ, который так любят у нас.

- Отсылка к сложной и хорошо скоординированной группировке, которая атаковала и другие компании («видите, мы не одни такие…«).

- Что было сделано и парафраз о том, что будет сделано.

- Несколько обновлений о том, что уже сделано к настоящему моменту, и рекомендации для всех, чтобы они не повторили путь Twilio. Вполне себе неплохая реакция.

Но одним из лучших примеров реакции, на мой взгляд, может похвастаться компания Norsk Hydro, которая в марте 2019-го года пострадала от шифровальщика LockerGoga. С одной стороны, описание на сайте у них выглядит не очень солидно, но с другой — они провели несколько пресс-конференций, а также выложили несколько видеороликов на Youtube (например, тут и тут) и даже записали специальное видео, в котором рассказывают о том, почему они хотели быть открытыми в этом инциденте и ничего не скрывали ни от кого. Очень достойная позиция на мой взгляд.

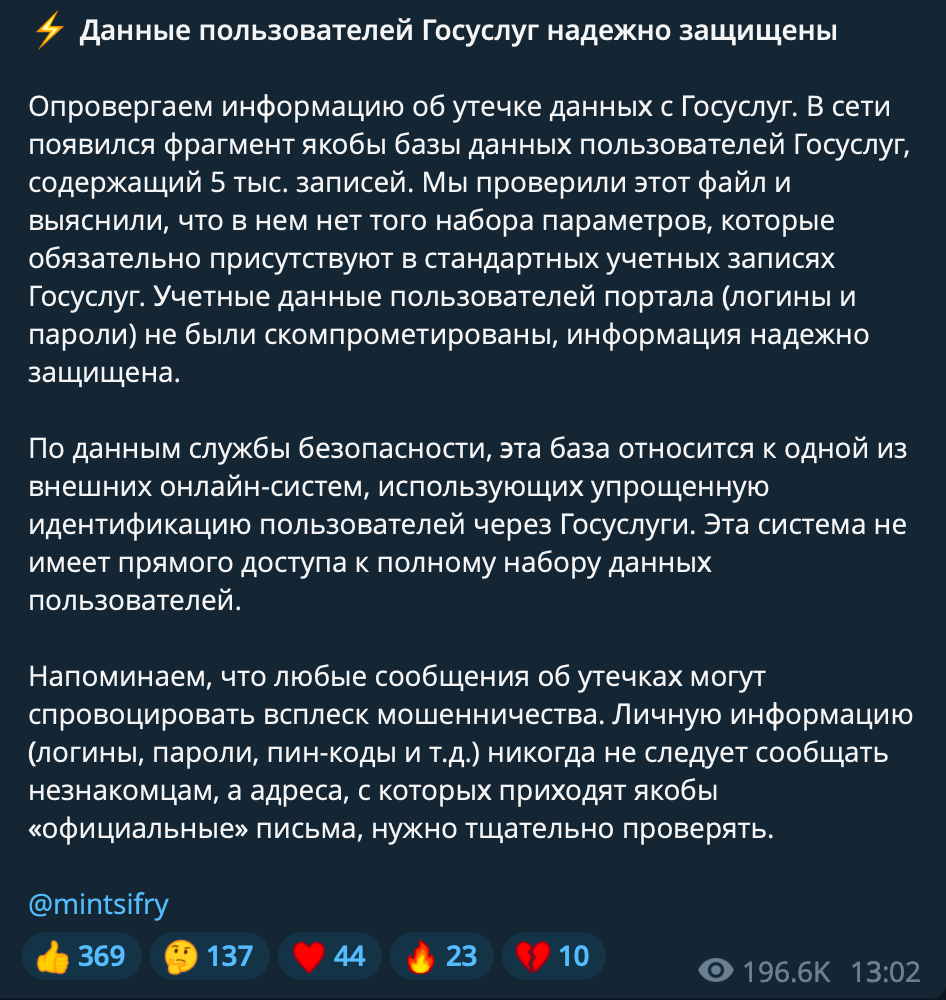

Плохих примеров гораздо больше и, наверное, приводить их большого смысла нет (зачем ориентироваться на плохое?); кроме одного, который коснулся лично меня. 18 октября, в обед, в канале “Утечки информации” прошла информация, что украинские хакеры якобы выложили третий фрагмент базы пользователей Госуслуг. Интересно, что после публикации 11 октября якобы первой части базы пользователей, Минцифры в своем официальном канале уже через 1 час опубликовало опровержение и заявило, что они проверили этот файл и выяснили, что в нем нет того набора параметров, которые обязательно присутствуют в стандартных учетных записях Госуслуг. Это выглядело очень красиво и необычно для госоргана (среагировать за 1 час?!).

Можно было и для второй и третьей порций сделать такое же заявление, но нет. 18-го же октября, вечером, РБК публикует статью, что утечка не имеет отношения к Госуслугам, а, по словам Ростелекома, похожа на утечку из другой госкомпании. Спустя 2 (!) дня я публикую пост у себя в Телеграм-канале, в котором обыгрываю в юмористической форме эту ситуацию с переводом стрелок в наших госкомпаниях. А вот дальше начинается самое интересное — нескольким руководителям Positive Technologies позвонили представители генерального партнера SOC Forum и потребовали меня четвертовать/кастрировать/обезглавить/уволить/<выберите любую казнь по своему желанию>.

С какого перепуга за пост в личном канале жаловаться моему работодателю? Возможно, в госкомпаниях это становится нормой, — они перенимают ”лучшие” чиновничьи практики — надавить через начальство (ровно также как плющат их самих). Мне в свое время так угрожали чиновники из Роскомнадзора и обещали нажаловаться вице-президенту Cisco.

Финалом этой истории стало исключение меня из программы SOC Forum, что я считаю добрым знаком — я специально нашел время, чтобы провести свой No SOC Forum на страницах блога. Буду писать всякие сочные заметки разного формата — от коротких, как индикатор компрометации, в Телеге, до развернутых, как отчет Threat Intelligence, тут, в блоге. В следующей заметке попробую сформулировать краткие рекомендации о том, что делать, если информация о вашем взломе стала достоянием гласности. Хотя внимательные читатели уже могли сделать и сами выводы по тем примерам, которые я привел. А потом продолжу публиковать заметки вокруг SOCовской темы.

No SOC Forum продлится это все всю неделю.

Заметка

Как ведут себя компании, когда столкнулись с инцидентом? была впервые опубликована на Бизнес без опасности.