В мире, если верить американцам, существует 4 основных источника киберугроз — Китай, Россия, Северная Корея и Иран. По крайней мере для прогрессивной демократии. И вроде как, следуя поговорке «враг моего врага мне друг», эти страны, исключая Россию, не должна атаковать нас, фокусируясь целиком на Европе и США. Но нет… На днях стало известно, что северокорейские хакеры проникли в инфраструктуру «НПО машиностроения», которое является одним из ведущих отечественных предприятий по производству и разработке ракет и спутников. Китайская APT Winnti, азиатская Space Pirates и т.д. вполне активно атакуют российские предприятия. Поэтому стоит обратить внимание на свежую заметку Mandiant, в которой делается обзор свежих тактик и техник, используемых китайскими хакерскими группировками.

А вы изучаете зарубежные отчеты Threat Inteligence или ориентируетесь только на отечественные материалы НКЦКИ, ФинЦЕРТ, Positive Technologies, F.A.C.C.T и других компаний?

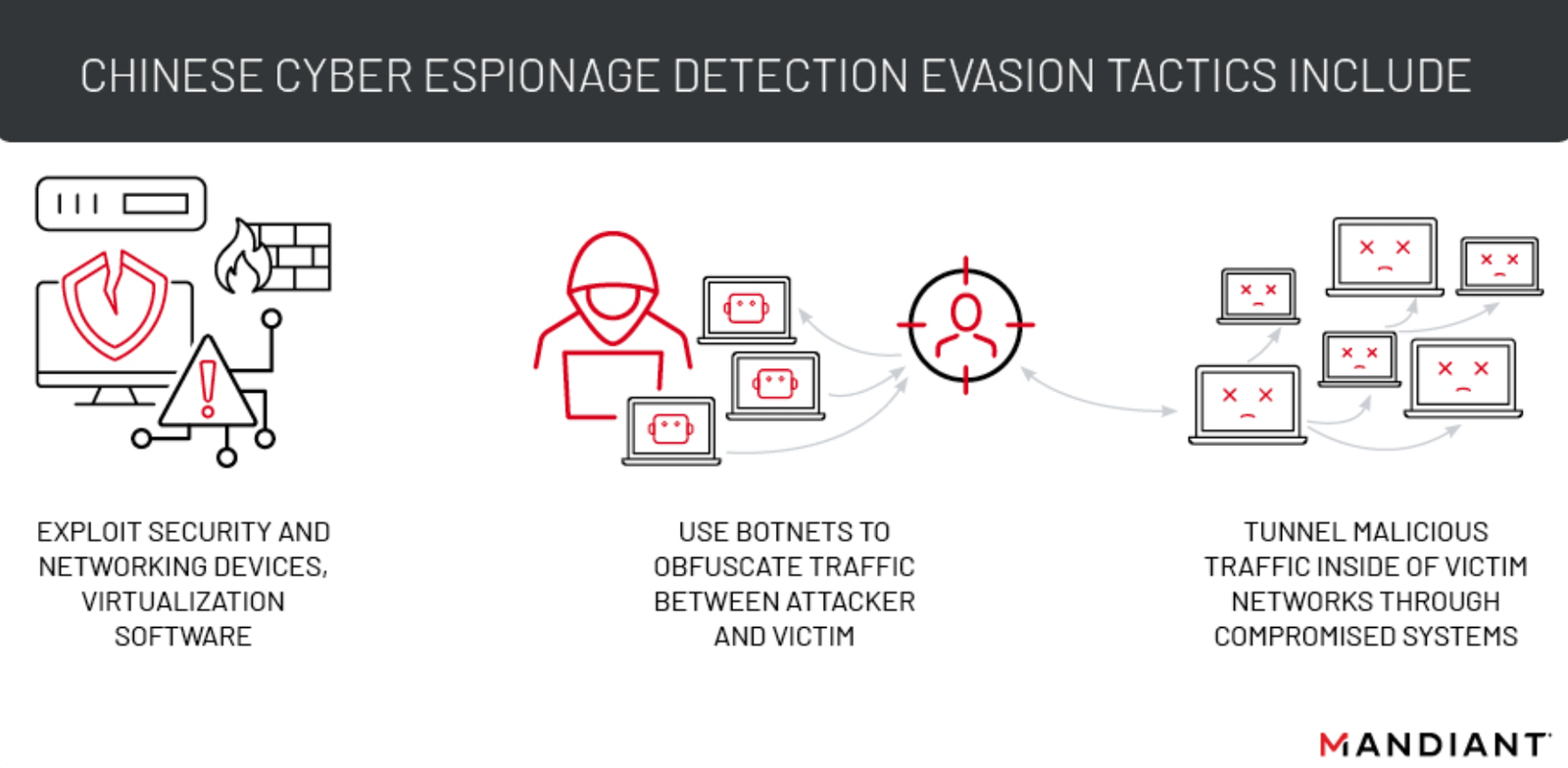

Ключевая идея заметки Mandiant заключается в том, что китайцы очень активно стали эксплуатировать 0Day в средствах сетевой безопасности, сетевых устройствах и виртуализации. Такое смещение акцента связано с тем, что это позволяет достаточно долго оставаться незамеченными, перенаправлять интересующий трафик наружу и скрывать свою активность.

Техники обхода защиты, используемые китайскими хакерами

Считается, что атаковать сетевые устройства сложно, а средства ИБ должны сами по себе быть защищенными, но это не так. Попыток взлома сетевого оборудования было немало. Например, в отношении Cisco, а оборудование этой компании до сих остается самым популярным у нас в стране, было выявлено больше одного способа заражения после чего компания активно взялась за безопасность своих устройств и на свет появились многие технологии, без которых сейчас невозможно представить нормальное сетевое устройство, — Trust Anchor, Image Signing, Secure Boot и т.п.

Кейсы компрометации маршрутизаторов Cisco

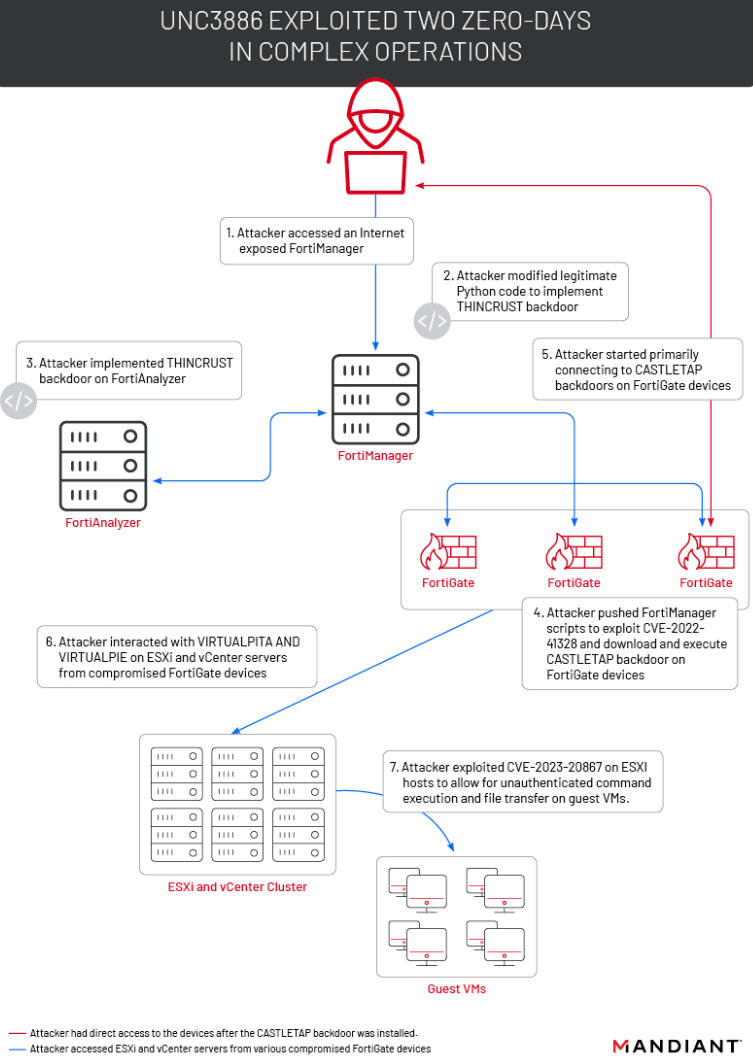

Mandiant описывает достаточно интересные сценарии компрометации разных решений от Fortinet — FortiManager, FortiAnalyzer и FortiGate, коих в России еще в начале года было около двух тысяч, смотрящих в Интернет. И это при том, что официально Fortinet из России ушел и оперативно получить обновления не так-то просто, что оставляет большое количество лазеек для хакеров .

Компрометация устройств Fortinet

Аналогичная история случилась чуть раньше со средством защиты электронной почты от не столь популярной в России Barracuda (хотя ее решения и были в России представлены). В ее решениях не только нашли 0Day, но и оказалось, что устранить их невозможно без замены самого устройства. И это не единственные примеры, как вы понимаете (ниже примеры только тех вендоров, кто представлен в РФ):

- Июнь 2023 — эксплуатация уязвимостей в маршрутизаторах Asus, Cisco, Netgear

- Май 2023 — подмена прошивки с бэкдором в маршрутизаторах TP-Link

- Декабрь 2022 — эксплуатация уязвимостей в Citrix ADC

- Октябрь 2022 — эксплуатация уязвимостей в Fortinet SSL-VPN Июнь 2022 — эксплуатация уязвимостей в оборудовании Cisco, Citrix, D-Link, Mikrotik, Fortinet, Netgear, QNAP, Zyxel

- Март 2022 — эксплуатация уязвимостей в МСЭ от Sophos

- Март 2021 — эксплуатация уязвимостей в средствах защиты e-mail от SonicWall.

Почти все описанные выше инциденты были связаны с китайскими группировками!

Хватит страшилок, пора и к рекомендациям перейти. Фокусируясь на защите оконечных устройств, ПК и серверов, на которые можно поставить EDR и построить вокруг эшелонированную защиту, нельзя забывать про сетевое оборудование и средства сетевой безопасности, связывающее части корпоративной инфраструктуры в единое целое. Их защита складывается из 4-х основных составляющих:

- Предотвращение, то есть правильная настройка механизмов собственной защиты коммутатора, маршрутизатора, точки доступа, межсетевого экрана и т.п., достигаемая за счет настройки аутентификации админа, контроля доступа к интерфейсам управления и т.п. Спросите у своего вендора руководства по hardening’у его продукции (часть указана ниже).

- Обнаружение, то есть мониторинг в реальном времени всех попыток вывести оборудование из строя, нарушить его функционирование (например, подменить таблицы маршрутизации или завалить интерфейсы паразитным трафиком) или сливать с него данные на посторонние или явно вредоносные адреса. При этом не стоит ограничиваться только ретроспективным анализом происходящего — пялиться с разных ракурсов на то, как «падает» сетевое устройство, конечно, можно, но последствия придется разгребать.

Хорошей практикой является использование решений класса NDR (NTA) для мониторинга аномальной активности «на» и «с» сетевых устройств и устройств сетевой безопасности.

- Реагирование, то есть своевременная реакция на первые признаки происходящих плохих событий. Для этого нужно было заранее настроить регистрацию нужных событий на самом устройстве (загрузка ЦПУ, рост задержек в обработке трафика, рост объема трафика на управляющие интерфейсы, рост числа попыток аутентификации и т.п.).

- Восстановление, то есть возврат сетевого устройства в предъатакованное состояние, для чего нужно иметь резервную копию конфига, проверенную прошивку и т.п.

Отдельно стоит упомянуть встроенную систему защиты сетевых устройств от вредоносной активности, которая проходит через него и которая может нарушить работу всей сетевой инфраструктуры. Это и атаки на канальном уровне, связанные с STP, ARP и т.п., и DDoS, и атаки более высокого, прикладного уровня. Не всегда сетевое оборудование обладает такой защитой (хотя базовая должна быть реализована), но тогда ее надо выстраивать на подступах к нему.

Товарищ, охраняй мосты!

Дополнительная информация

Если вы используете оборудование Cisco, то могу порекомендовать соответствующие руководства по усилению защиты оборудования Cisco от самого производителя — для устройств на базе IOS, IOS XR, NX OS. Дополнительно хочу обратить внимание на следующие полезные для защиты сетевого оборудования Cisco документы:

- руководство по индикаторам компрометации сетевых устройств

- руководство по обнаружению инцидентов с использованием МСЭ и сетевых устройств Cisco (если у вас нет SIEM или SecureX)

- руководство по мониторингу целостности сетевого оборудования Cisco и выявлению его компрометации

- руководство по оценке эффективности используемых на сетевом оборудовании Cisco механизмов защиты

- другие руководства по усилению защиты и мониторингу ИБ на сетевом оборудовании Cisco.

Американские спецслужбы, сталкивающиеся с атаками на оборудование Cisco, также разработали свои рекомендации по защите маршрутизаторов моего бывшего работодателя.

Если вы используете сетевое оборудование других вендоров, то ищите соответствующие рекомендации у них на сайтах, например:

- рекомендации по безопасной настройке маршрутизаторов Элтекс ESR

- рекомендации по безопасной настройке коммутаторов Huawei S-серии, маршрутизаторов AR, NE5000. На сайте надо искать по ключевому слову «hardening».

- рекомендации по безопасной настройке оборудования Qtech надо искать в разделе документации, например, по маршрутизаторам QSR.

- рекомендаций по безопасной настройке сетевого оборудования компаний NSG, Рустелетеха, Зелакса и Натекса я в открытом доступе не нашел.

Руководства по безопасной настройке сетевого оборудования и средств сетевой безопасности можно найти также у Center of Internet Security (CIS), если вам удастся получить к ним доступ.

Заметка А как вы защищаете ваши средства сетевой безопасности и сетевое оборудование? была впервые опубликована на Бизнес без опасности .