По традиции опишу как прошли новогодние праздники в мире кибербеза. Мой топ новостей, о некоторых из которых я писал у себя в Telegram, следующий:

-

Американский сервис генетических исследований 23andMe в качестве причины своего взлома и утечки чувствительных данных почти 7 миллионов своих клиентов назвал… своих клиентов, обвинив их в том, что они выбирали ненадежные пароли и не использовали опциональную многофакторную аутентификацию.

- Голландцы раскопали, что Stuxnet на иранские ядерные объекты в Натанзе подсадил завербованный американцами гражданин Голландии, который спустя 2 недели после операции внезапно умер, попав в автокатастрофу.

- Новгородец, по чертежам из Интернета своими руками сделавший новогоднюю гирлянду, может сесть в тюрьму, так как в прошивке, скачанной также из Интернета, оказалась закладка — в полночь на 1-е января гирлянда, вместо надписи «С Новым Годом» стала показывать украинский лозунг, запрещенный в России.

- Официальные Twitter-аккаунты ИБ-компании Mandiant (часть Google) и сетевого вендора NetGear пострадали от рук хакеров, которые разместили под этими учетными записями рекламу криптовалют и приложений для работы с ними. Надеюсь, это случайные атаки, несвязанные с какой-либо недокументированной уязвимостью в сервисе;

- Испанский

стыд. Кто-то залез в RIPN от имени испанского Orange и подменил конфиги RPKI и анонсировал фальшивые обновления маршрутов BGP. - На форуме Reddit один пользователь показал, как можно использовать Stable Diffusion для обхода механизма KYC (Know Your Clien) в различных дистанционных сервисах. ИИ-сервис генерации картинок может создавать реалистичные фотографии людей, держащих документы, идентифицирующие их личность (тоже сгенерированные нейросетью), или листки с якобы рукописным текстом.

- NIST выпустил финальную версию таксономии и терминологического словаря в области враждебного машинного обучения. Я про него уже писал недавно.

- Хакеры из группировки CloudAtlas запустили две фишинговые кампании — одну от имени Московской городской организации Общероссийского профессионального союза работников государственных учреждений, в которой собирали помощь бойцам СВО, а вторую — от имени Ассоциации Учебных Центров, в которой рассказали о введенном якобы воинском учете и бронировании граждан, пребывающих в запасе. В обоих случаях эксплуатировалась пятилетней давности уязвимость в MS Office. СБУ рассказала о взломе «русскими хакерами» Киевстара, в результате которого 24 миллиона украинцев были лишены мобильной связи и Интернета. Глава кибербезопасности СБУ заявил, что злоумышленники находились в системе мобильного оператора по меньшей мере с мая 2023 года, и смогли полностью уничтожить ядро мобильного оператора. СБУ приписывает эту атаку одной группировке (Sandworm, она же ELECTRUM, Telebots, IRON VIKING, BlackEnergy Group, Quedagh, Voodoo Bear, IRIDIUM), в то время как ответственность за нее взяла на себя другая группировка («Солнцепек»).

- В ответ на взлом Киевстара проукраинские группировки заявили о взломах или выведении из строя ряда российских некрупных Интернет-провайдеров и операторов цифрового телевидения (мне кажется, они все вместе меньше одного «Киевстара» в разы) — «Сибирского медведя» (подтверждений нет), Акадо (сайт доступен), Moscow Telecom (сайт недоступен на момент написания заметки), «M9 Телеком» (сайт недоступен на момент написания заметки), етелеком (сайт доступен), ЭлитТВ (сайт доступен), Альпари (сайт доступен), «Электронный город» (сайт недоступен), Газпром-телеком (сайт доступен).

- Проукраинская группировка заявила о взломе Альфа-банка и выложила в сеть файл на 110 Гб. Банк утечку опроверг, однако коллеги утверждают, что в сливе приведены реальные данные и номеров платежных карт, и других персональных данных. Свежая ли это утечка или еще прошлогодняя, по которой Альфабанк уже понес наказание, пока непонятно.

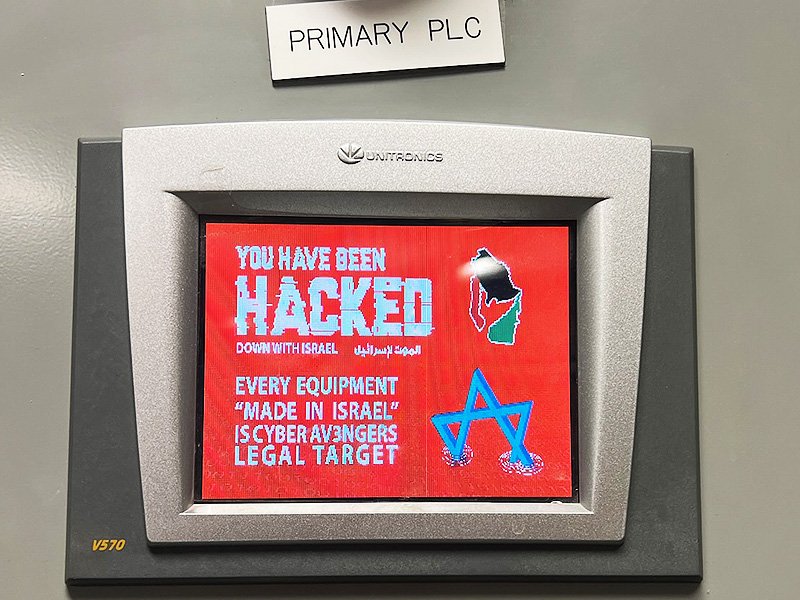

- Администрация небольшого американского города Аликвиппа в штате Пенсильвания заявила, что цена ноябрьского взлома иранскими хакерами системы водоснабжения составила всего 20 тысяч долларов. Эксперты по безопасности АСУ ТП высказывают сомнения в правдивости этих цифр.

Сообщение на взломанной иранскими хакерами АСУ ТП - Английская государственная компания Radioactive Waste Management (RWM), занимающаяся ядерными отходами, столкнулась с инцидентом, начавшегося с атаки на одного из сотрудников через LinkedIn. Детали инцидента не раскрываются. Недавно в Великобритании был еще один инцидент ИБ в ятомной индустрии, а именно атака на атомный комплекс в Селлафилде.

- В рамках поддержки своей киберстратегии, направленной на международное сотрудничество в борьбе с киберпреступностью, американское ФБР планирует увеличить число своих атташе по кибервопросам, прикомандированных при американских посольствах в разных странах мира на 6 человек. Теперь таких специалистов стало 22. У России, кстати, тоже есть свои «цифровые атташе«, но работают они штатными сотрудниками Торговых представительств Российской Федерации за рубежом и выполняют совсем другие функции. В свежем интервью спецпредставителя президента РФ по вопросам международного сотрудничества в области информационной безопасности, директора Департамента МИБ МИД России Артура Люкманов, этот вопрос тоже обойден вниманием. Россия, по ходу мало с кем активно сотрудничает в рамках расследований киберпреступлений, но зато активно выступает за принятие различных конвенций на уровне ООН.

- Одного из руководителей российской F.A.C.C.T. (спин-офф Group-IB, как ее называют в иностранной прессе), Никиту Кислицина, экстрадируют из Казахстана в Россию, а не в США. Он был задержан летом прошлого года в Казахстане по запросу Вашингтона, который обвиняет Кислицина во взломе LinkedIn, Dropbox и ныне недействующей соцсети Formspring в 2012 году. В России его также обвиняют в краже осенью 2022 года данных одной из коммерческих компаний и последующим требованием выкупа в криптовалюте на сумму, эквивалентную 550 тысячам рублей. Несмотря на два запроса об экстрадиции Казахстан удовлетворил именно российский, заявив, что приоритет нашей стране был отдан из-за российского гражданства Кислицина.

Вот такими мне запомнились первые 8 дней нового года!

Заметка Новости ИБ за новогодние праздники была впервые опубликована на Бизнес без опасности .