Про финансовую стоимость инцидента ИБ я в последнее время писал уже несколько раз ( заметка статья для портала «Резбез»). Но мы понимаем, что ущерб бывает не только финансовый (я про это и в курсе « Как оценивать ущерб в кибербезопасности» тоже говорю). И всегда хочется увидеть какие-то более конкретные примеры.

И вот на днях Королевский объединённый институт оборонных исследований Великобритании (RUSI) выпустил очень неплохой отчет «The Scourge of Ransomware. Victim Insights on Harms to Individuals, Organisations and Society«, в работе над которым приняли участие также представители Национального центра кибербезопасности Великобритании (NCSC) и исследовательский институт социотехнической кибербезопасности (RISCS). Как видно из названия, исследователи решили проанализировать, какие виды ущерба могут наступать в случае реализации вполне конкретной угрозы, связанные с шифровальщиками. Но, прочитав отчет, я могу сказать, что он очень хорошо подходит и для многих иных типов инцидентов, декомпозируя задачу и подсказывая направления, в которых стоит покопаться, если мы хотим оценить последствия уже произошедшего инцидента или предсказать, во что выльются будущие события, если мы не сможем их своевременно предотвратить.Первая очевидная, но важная идея, звучащая в отчете RUSI, — ущерб бывает первичным, а бывает вторичным и даже третичным. Тут ничего нового, но они хорошо ее иллюстрируют (не устаю говорить, что нашим регуляторам очень не хватает умения визуализировать свои документы, методички, презентации и т.п.). Правда, англичане смотрят на проблему с точки зрения государства и под вторичным и третичным ущербом понимают потери, которые несет не сама жертва инцидента, а ее клиенты и поставщики (что бизнес волнует мало, если, конечно, за нарушение контрактных обязательств нет соответствующих исков и выплат, а клиенты потом не уйдут к конкурентам), а также вся экономика страны. Но если транслировать эту мысль на конкретную организацию, то мы увидим, что от той же DDoS-атаки у меня не только недополученная прибыль (с ранее мной уже описанными оговорками), но и затраты на восстановление, снижение лояльности клиентов и т.п., то, что считается сложнее и на достаточно длительном временном отрезке.

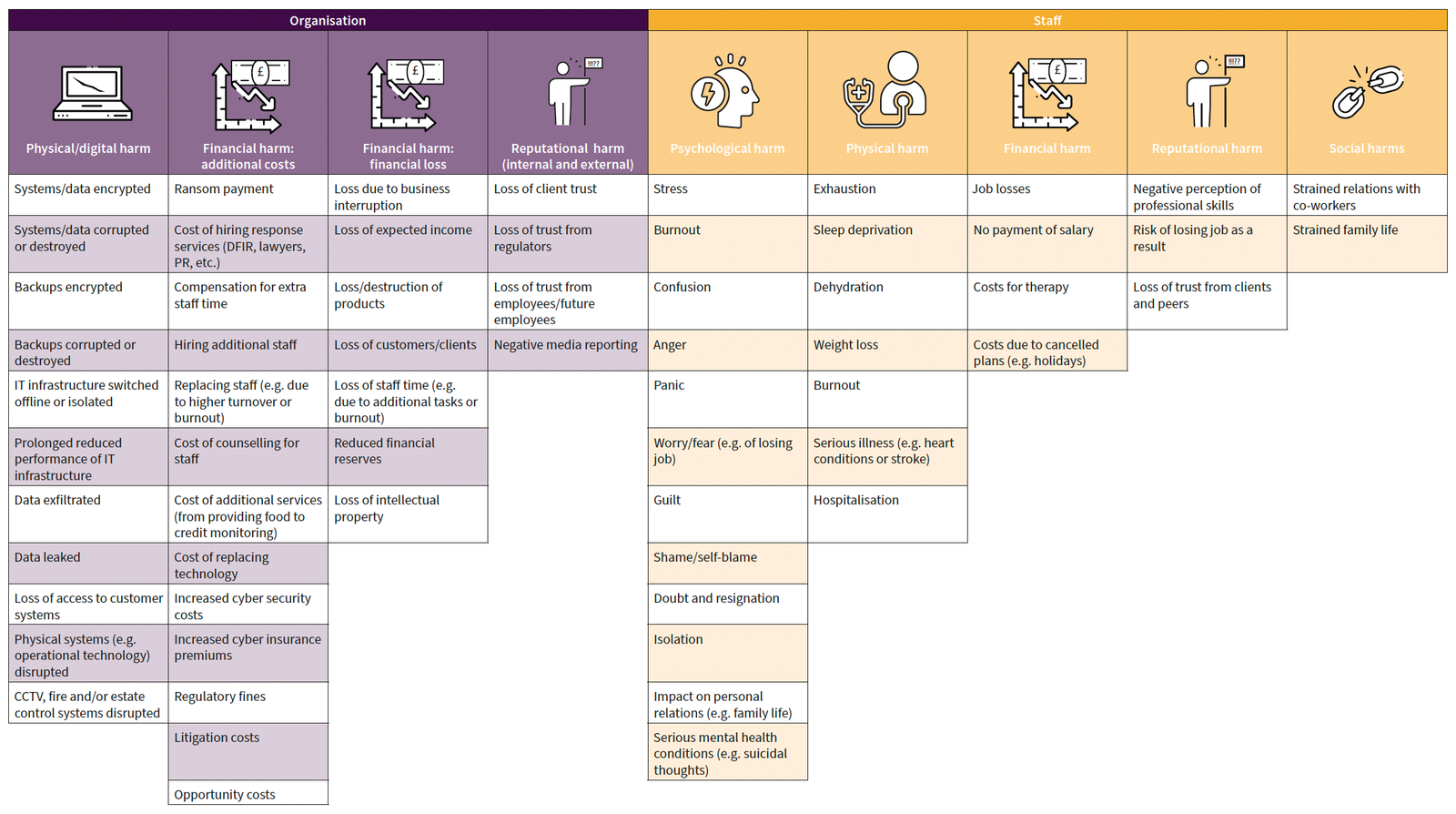

С точки зрения прямого ущерба англичане делят его на 4 категории для организации и 5 — для персонала:

Важно помнить, что основной фокус отчета все-таки на шифровальщики!

- для организации

- физический или цифровой (утечка данных, шифрование бэкапов, потеря доступа и т.п.)

- дополнительные финансовые затраты (компенсация персоналу, найм новых сотрудников, рост затрат на ИБ, рост затрат на страховку и т.п.)

- прямые финансовые потери (снижение доходов, потери интеллектуальной собственности, уменьшение резервов капитала и т.п.)

- репутационный (потеря доверия клиентов, потеря доверия сотрудников, негативные отзывы в СМИ и т.п.)

- для персонала

- психологический (выгорание, паника, самоунижение, мысли о суициде и т.п.)

- физический (обезвоживание организма, потеря веса, инфаркты, нарушение сна, госпитализация и т.п.)

- финансовый (потеря работы, оплата медицинской терапии, отмененные планы, например, на каникулы и выходные, и т.п.)

- репутационный (удар по профессиональной репутации, риск потери работы, снижение доверия и потеря уважения со стороны коллег и т.п.)

- социальный (натянутые отношения в семье или с коллегами по работе).

Пока не прочитал отчет, не задумывался об обезвоживании, инфаркте, потере веса и т.п., как ущербе от инцидента. Но если вдуматься… англичане не так уж и неправы. Часть из описанных видов персонального ущерба имеют место быть и это не выдумки «зажравшихся европейцев». Хотя от потери веса лично я бы не отказался 🙂

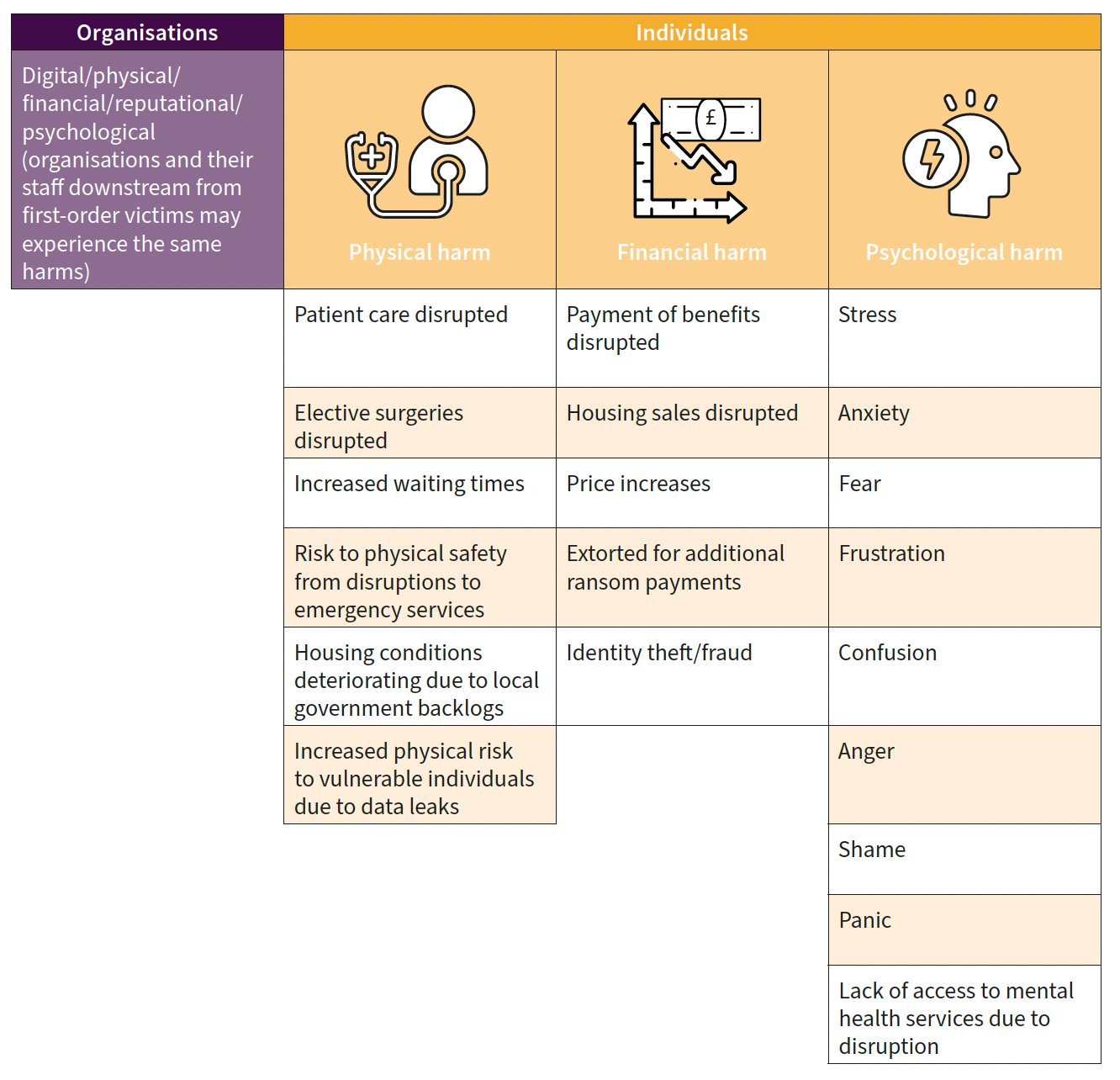

С вторичным ущербом для организаций та же история, только транслируемая на клиентов, поставщиков, контрагентов жертвы. А вот для обычных граждан помимо уже описанного психологического ущерба появляются новые проблемы — рост времени ожидания (и невозможность в этом время делать что-то запланированное), риск ограбления или угрозы жизни для жертв из утечек данных, кража идентификационной информации и т.п.

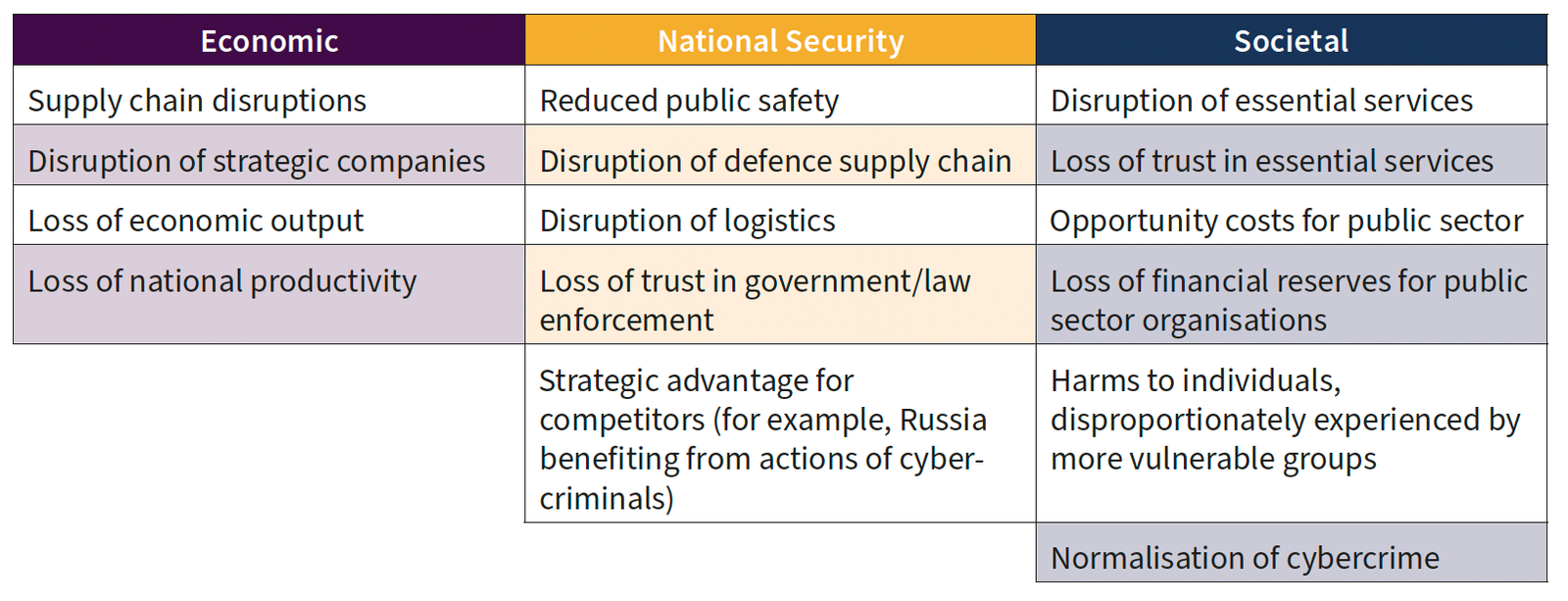

Наконец, для экономики, национальной безопасности и социальной жизни страны инциденты также могут повлечь за собой серьезные последствия, но в этом случае и сами инциденты должны быть достаточно крупными, направленными на монополиста или организацию, занимающую доминирующее положение на рынке (центральный банк, национальный оператор связи, крупная логистическая компания, транспортный хаб и т.п.).

Обратили внимание на последний пункт в колонке ущерба для общества? Нормализация, то есть превращение в норму, киберпреступности.

Предвосхищая вопрос, который может возникнуть у читателей, которые следят за моим творчеством, и которые знают, что я активно «топлю» за тему с недопустимыми событиями, в которых не надо оценивать вероятность возникновения негативных событий и ущерб от них. Если у вас, действительно, в компании внедрена история с результативным кибербезом и недопустимые события определяются топ-менеджерами, то вам описанные выше идеи не особо и не нужны (если вы, конечно, не хотите спуститься с истории с недопустимыми событиями ниже в сторону событий нежелательных, которые придется ранжировать, и делать это по ущербу — это один из вариантов). Но если вы только вступаете на путь оценки бизнес-последствий от инцидентов ИБ и если та чушь, которую написал Роскомнадзор в своем 178-м приказе «Об утверждении Требований к оценке вреда, который может быть причинен субъектам персональных данных в случае нарушения Федерального закона «О персональных данных», вам не подходит, то описываемый в заметке документ вполне себе помогает вам в этой задаче.

Мои ближайшие выступления«.Я упомянул в прошлой заметке, что буду проводить вебинар по оценке ущерба от инцидентов. Так вот дата уже определена — 8 февраля. Ссылку на него можно будет найти у меня в Telegram-канале, в канале Positive Technologies, а также на этом сайте в разделе «

Посмотрите под статью 👇 — там есть еще ссылки на мои заметки про оценку ущерба.

Заметка Таксономия видов ущерба от инцидента ИБ была впервые опубликована на Бизнес без опасности.