Forrester в конце прошлого года принял решение о том, что они больше не будут публиковать отчеты по решениям класса EDR (Endpoint Detection & Response), что позволило некоторым ИБ-журналистов написать, что «EDR мертвы». А так как я уже давно на рынке ИБ, то это не оказалось для меня каким-то сюрпризом. Gartner уже хоронил системы обнаружения атак (IDS или СОВ/СОА); позже такая участь коснулась и SIEM. Ну и что? IDS продолжают существовать, а рынок SIEM вполне себе развивается.

Вы читали мою статью на Хабре «Чего ждать от SIEM-систем на горизонте нескольких лет?», где я подробно рассматриваю тенденции SIEMостроения?

И тут впору вспомнить, почему Гартнер хоронил системы обнаружения вторжений. Причина была одна и очень простая — слишком много ложных срабатываний, с которыми непонятно что было делать. Такое впечатление, что эти средства защиты все рассматривали (хотя так оно и было) как черный ящик, который понимает все атаки и сигнализирует о них, когда обнаруживает в трафике или в логах. А оказалось совсем не так.

Написание контента обнаружения (этот термин лучше использовать вместо узкого «сигнатуры») для конкретного продукта — это не одно и тоже, что написание контента для собственного окружения. Вендору IDS (да и любого другого продукта в классе D&R) необходимо найти баланс между универсальными правилами «для всех», которые были бы эффективны в разных окружениях. Очевидно, что фолсов будет немало и надо будет тюнить контент под себя.

С SIEM ситуация вышла на новый уровень, так как проблема ложных срабатываний у одного класса продуктов была умножена на все, подключаемые к SIEM. Да еще и проблема с хранилищем всего этого добра встала в полный рост (многие же вендора брали деньги за объем хранилища и количество обрабатываемых событий). В итоге «похоронили» и второй класс решений. И вот теперь EDR.

Но прежде чем поговорить о EDR, поговорим все-таки о смерти IDS и SIEM. И тут я вновь хочу обратиться к Gartner. В июне прошлого года они, в рамках своего традиционного июньского Gartner Security & Risk Management Summit решили развенчать 4 мифа ИБ, которые всем мешают:

- Миф №1: Больше данных — лучше защита!

- Миф №2: Больше технологий — лучше защита!

- Миф №3: Больше ИБ-специалистов — лучше защита!

- Миф №4: Больше защитных мер — лучше защита!

Для каждого мифа был предложен подход «минимальной эффективности«, который помогает максимизировать влияние кибербезопасности на бизнес (Gartner говорил про ROI, но все-таки не совсем в финансовом смысле). Рассмотрим краткую суть каждого мифа и блиц-рекомендации Gartner:

- Миф №1. Вместо сбора большего объема данных необходимо определить минимальное количество информации, необходимое для принятия взвешенных решений о финансировании и управлении кибербезопасностью. То есть возвращаясь к «смерти SIEM» надо просто собирать то, что нужно, а что не нужно, собирать не нужно 🙂 Если чуть погрузиться в детали предложения Gartner, то они являются сторонниками результативной кибербезопасности, которую они называют Outcome-Driven Cybersecurity.

Исследования Gartner показывают, что только треть CISO считают свою практику измерения рисков эффективной и полезной.

Gartner предлагает так называемые outcome-driven метрики (ODM), которые увязывают ИБ и бизнес-результаты, которые достигаются (или не достигаются) с помощью этих ИБ. При этом необходимо показать текущий уровень ИБ и достигаемых результатов и альтернативы. Например, при текущем уровне инвестиций в управление уязвимостями компания в лице ИБ и ИТ может устранять дыры в ПО в течение 30 дней, что при текущем окне использования уязвимости приведет к потерям в ХХХ рублей. Если инвестиции увеличить в 2,5 раза, то срок устранения будет снижен до 5 дней и это приведет к гораздо меньшим потерям.

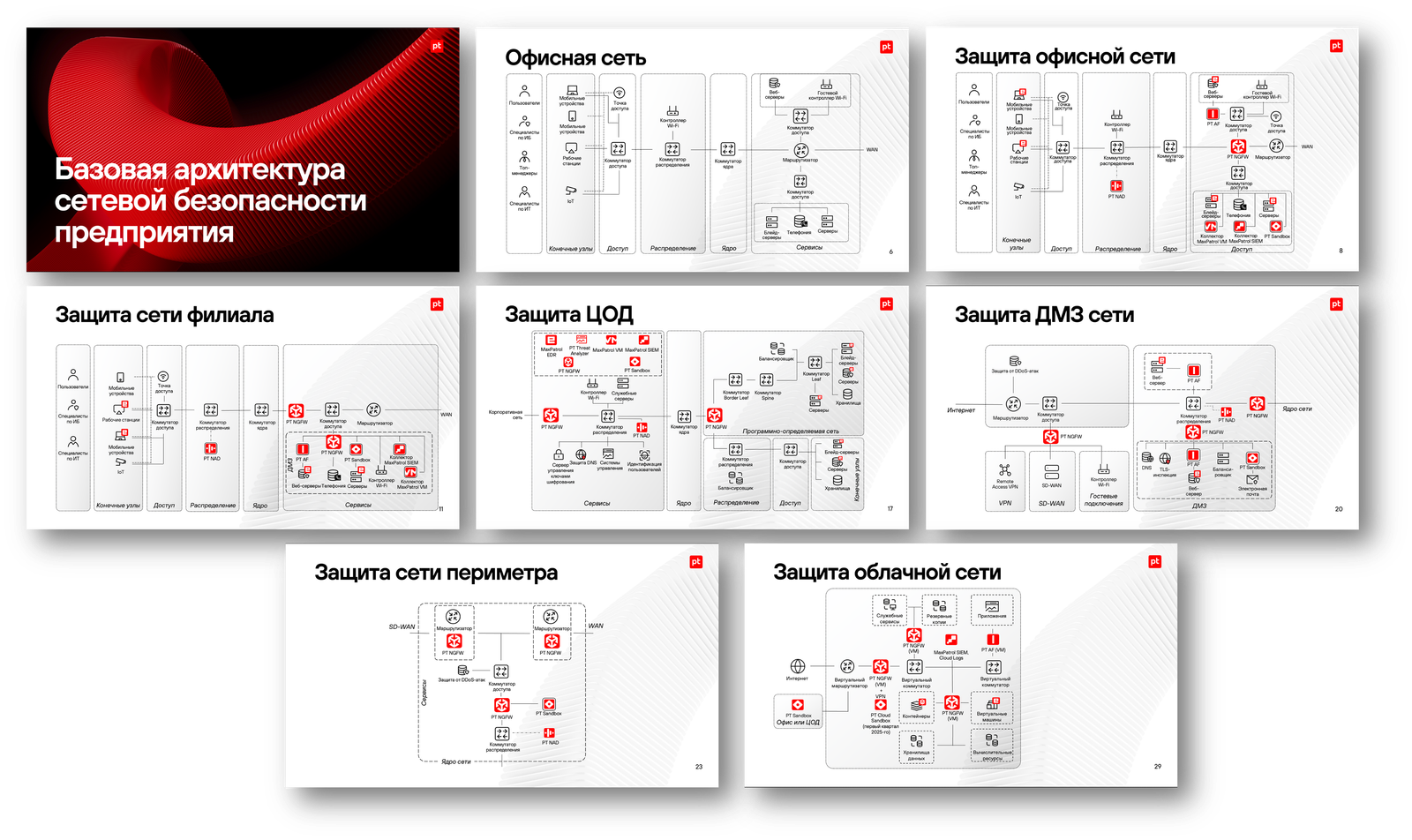

- Миф №2. Здесь предлагается использовать минимально необходимый набор технологий для обнаружения и реагирования на угрозы, что тоже понятно. Сегодня приставку D&R (Detection & Response) пихают куда угодно, но надо и меру знать. Лучше четче планировать архитектуру, задействовать встроенные механизмы, заниматься ИТ-харденингом и переиспользовать имеющиеся механизмы

Пример: базовая архитектура сетевой безопасности - Миф №3. По прогнозам Gartner к 2027-му году 75% сотрудников компаний будут покупать, использовать, модифицировать или создавать технологии за пределами контроля ИТ и ИБ (в 2022-м году это значение было всего 41%). Поэтому рекомендуется увеличивать инвестиции в обучение рядовых сотрудников по кибербезопасности вместо попыток заполнения клеточек в оргштатной структуре службы ИБ. Лучше меньше, да лучше, чем больше, но хуже!

- Миф №4. По данным Gartner 69% сотрудников за прошлый год обходили защитные меры, а 74% сделают это, если это поможет им и их командам достичь бизнес целей. Поэтому вместо покупки все новых и новых средств защиты необходимо искать баланс и не забывать фокусироваться на пользовательском опыте, чем на производительности и функциональности новых средств защиты.

тут и тут ) про customer jorney map и то, как безопасность мешает пользователям выполнять бизнес-задачи.Почитайте парочку заметок (

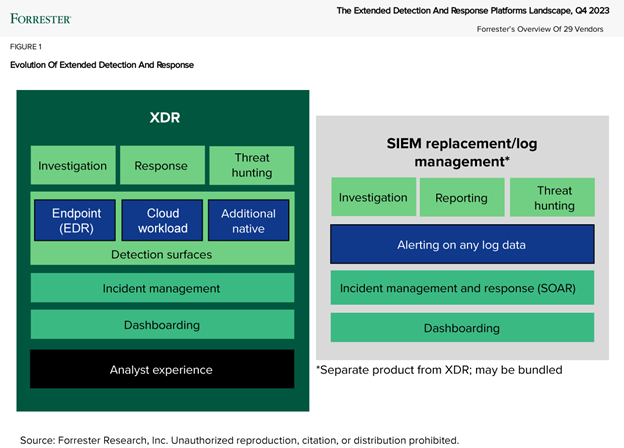

Ну а что с EDR и Forrester? Американские аналитики посчитали, что EDR могут считаться неотъемлемой частью XDR, который выходит за рамки обнаружения и реагирования только на уровне ПК и позволяет оценивать угрозы также в электронной почте, облаках и решениях класса IAM.

То есть все эти CDR (cloud), IDR (identity) и т.д. по версии Forrester скоро канут в

ЛетуXDR.

По версии Forrester рынок XDR устаканился, многие поставщики SIEM, ранее прикидывающиеся XDR, вернулись к своему первоначальному позиционированию как платформы аналитики безопасности. Поставщики EDR добавляют дополнительные телеметрические данные, а XDR-поставщики добавляют новые функции. Важно отметить, что пользователи в крупных предприятиях часто используют термины EDR и XDR как синонимы.

При этом конкурент Gartner также не мог не пройтись по проблемам SIEM-вендоров, а именно включение некоторыми не очень зрелыми производителями как можно больше интеграций и возможностей в свои продукты, чтобы догнать лидеров рынка, жертвуя при этом качеством обнаружения. В итоге число интеграций растет, но число ложных срабатываний еще больше. Кроме того, многие производители платформ по аналитике безопасности стали слишком сильно гнаться за решением каждой проблемы заказчика, вместо того, чтобы сконцентрироваться на решении ключевых задач для своей технологии. Поэтому и наметился развод SIEM и XDR, так как последние «учли» ошибки своих прародителей.

Во-первых, они отходят от гибридного подхода к XDR, который заключался в интеграции с поставщиками сторонних продуктов, передающих свою телеметрию для обнаружения угроз. Оказалось, что такой подход достаточно сложен в поддержке и часто вступает в конфликт с внутренними процессами получения, нормализации и анализа данных (вы пробовали написать свой коннектор к SIEM?). Поэтому многие вендора XDR предлагают целиком свои решения (пусть и с меньшим числом источников телеметрии) или предоставляют свои гибридные XDR только в рамках сервисов MDR (Managed Detection & Response).

Во-вторых, заказчики не готовы иметь два хранилища событий ИБ — в SIEM и в XDR, и поэтому вендоры последних ищут свои способы хранения событий безопасности, которые могут в перспективе «утереть нос» SIEM. И пока об этом думать еще рано, но со временем наметится очень интересная борьба «новичка» и «старичка» на рынке ИБ. И вот тогда тезис о том, что «SIEM мертвы» может всплыть вновь.

Ну а пока громкое заявление о том, что EDRам пора копать могилу, оказалось не более чем аллюзией и скорее показывает некий тренд, за которым можно следить, но который не более чем тренд, отмечаемый аналитиками рынка ИБ. При этом, по мере роста числа технологий и продуктов ИБ, становится понятно, что уже невозможно использовать их просто как некий «черный ящик» в режиме «поставил и забыл». Придется разбираться в том, что могут и чего не могут используемые технологии, и как их правильным образом готовить, чтобы насладиться от них максимумом.

Приглашаю в этот четверг на конференцию «Территория безопасности 2024«, где у меня будет мастер-класс по Detection Engineering, который поможет ответить на часть вопросов, описанных в этой статье и связанных с контентом обнаружения в современных D&R-решениях!

Заметка

EDR мертвы? Вслед за IDS и SIEM? И причем тут Forrester и Gartner? была впервые опубликована на Бизнес без опасности .