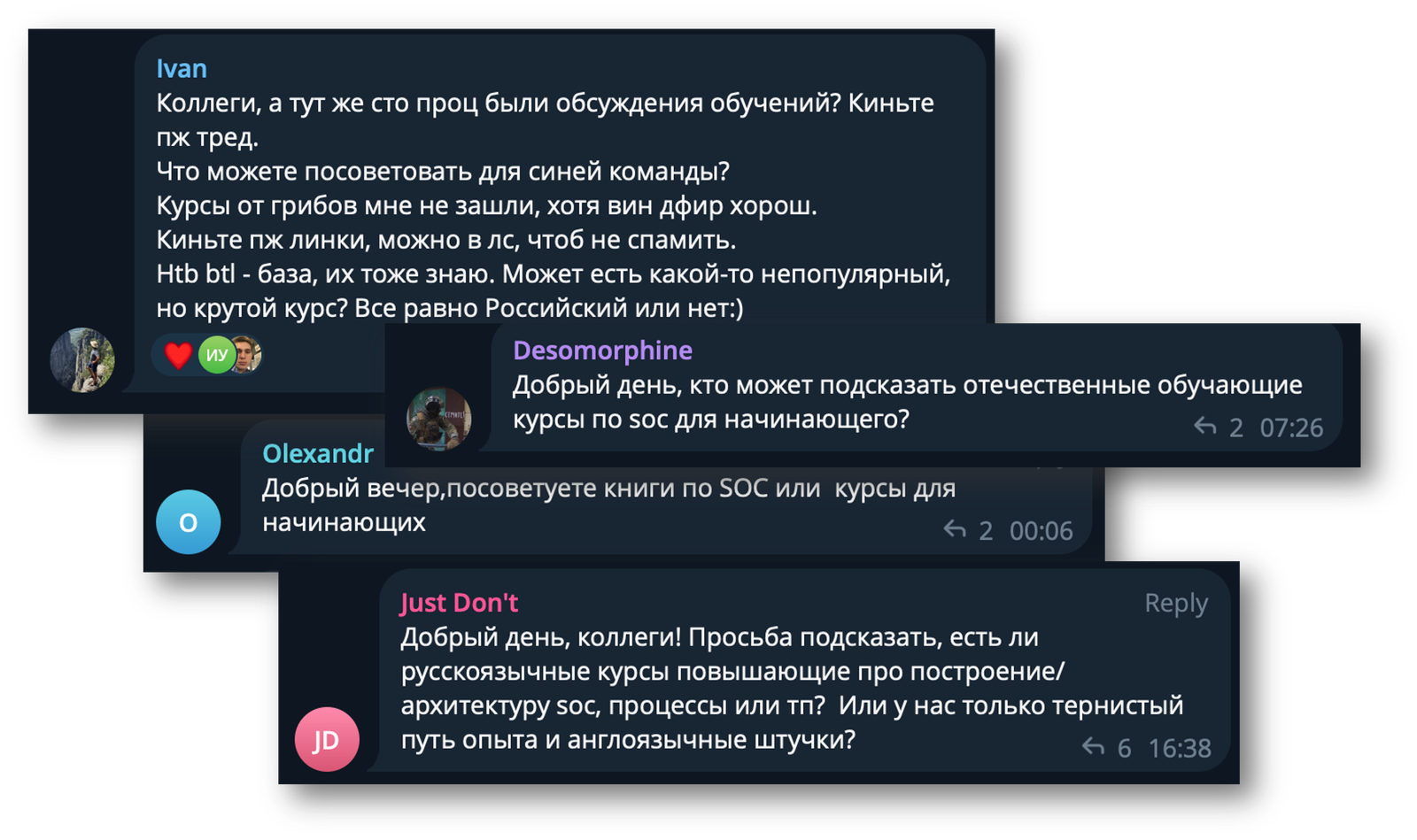

Как-то ко мне пришел представитель одного отечественного учебного центра и попросил разработать для них курс по SOCам длительностью 8 часов. Я тогда отказался, так как считаю, что за такой период времени обучиться по этой теме невозможно. Когда я работал в Cisco и отвечал за тему SOCов (проектировал, аудировал, продвигал аутсорсинговые, разрабатывал модели монетизации и т.п.), то мне доводилось проводить однодневные обучающие семинары, на которых я рассказывал про различные аспекты построения SOCов. Но это были скорее квинтэссенция опыта и наброски из различных направлений SOCостроения: чем полноценный курс. Но судя по запросам в профильном чатике, эта тема волнует многих, что и заставило меня написать эту заметку.

Не претендую на истину, но как человек прошедший обучение на нескольких менеджерских курсах по проектированию SOC (SANS MGT517, SANS MGT551 /сейчас это LDR551/, SOC Class by Chris Crowley), то могу утверждать, что в России такого нет!

Помню, пройдя обучение в SANS и придя на один из первых моих проектов по проектированию, я столкнулся с суровой правдой жизни. Ты рассказываешь заказчику «как надо» и «как правильно», а он смотрит на тебя как на дитя малое и рассказывает, что сервисной стратегии у него нет и он вообще не понимает «что это», что ему нужно только технологический стек подобрать для SOCа, что у него всего 2 специалиста есть, а еще что ему нужен список ресурсов, где можно список бесплатных фидов с IOCами найти. И все благие начинания и красивые и правильные архитектуры он и рад поддержать, но бюджета у него на грамотное проектирование нет. И вообще все надо сдать через пару месяцев 🙂

На обучении такое обычно не говорят, рассказывая при идеальный мир. Это неплохо и помогает понять, куда расти в перспективе, но надо понимать и реальность, о которой на курсах рассказывают только практики, которые достаточно сильно заняты на основной работе.

А вот «курсов для аналитиков SOC» намного больше, но надо четко понимать, что требуется от такого аналитика или что в это понятие вкладывает искатель.

Существуют интерактивная карта пути и карта компетенций специалиста SOC с описанием нужных навыков; и, соответственно, возможных курсов обучения!

Например, у того же SANS есть шестидневные курсы SEC450 по основам Blue Team или SEC511 по непрерывному мониторингу и SecOps. Это вводные курсы, дающие базу, которая затем может расширяться за счет погружения в более глубокие темы — обнаружение атак и сетевой мониторинг, автоматизация на PowerShell или Python, SIEM с тактической аналитикой, управление инцидентами, ML и Data Science в ИБ, обнаружение угроз в облаках и т.д. Потом уже можно с этими знаниями идти на продуктовые курсы того или иного вендора, приземляя их на конкретные продукты.

Есть аналогичные обзорные курсы у Antisyphon (John Strand), OffSec (SOC-200), EC-Council (SOC Analyst), TryHackMe (SOC Level 1 и Level 2), Cisco и т.п.

Есть еще куча разных курсов от не таких известных (иногда совсем неизвестных) структур, типа InfosecTrain, LetsDefend, CQURE Academy, Security Academy, SECO Institute и т.п.

Есть еще множество электронных курсов по SOC от Coursera и Udemy, Cybrary. Некоторые из этих курсов бесплатны, а некоторые стоят совсем смешные деньги — долларов 20-50, что вполне под силу многим, даже студентам.

В России ситуация немного иная — у нас выбор курсов для аналитиков гораздо слабее. Одной из первых появилась история от вендоров. Конечно, есть опасения, что такие курсы целиком построены на продуктах этих компаний, как, например, у Microsoft, но, насколько я знаю, они стараются уйти от чисто продуктовой истории (для этого есть именно продуктовые курсы) и иллюстрировать концепции, важные для аналитиков SOC, на разных решениях — своих и open source. Итак, такие курсы есть у:

- Positive Technologies, которая предлагает как глубокие курсы по отдельным направлениям деятельности специалистов SOC, например, интенсив по анализу сетевого трафика, так и интенсивы по подготовке к участию на киберполигоне Standoff по примеру, приведенному на сайте. В целом про курсы «PT-PROFF. Аналитик 1-й линии SOC» и «PT-PROFF. Аналитик 2-й линии SOC» можно почитать в интервью Ильдара Садыкова, руководителя отдела экспертного обучения PT ESC.

- Лаборатории Касперского тоже есть курсы, применимые к деятельности аналитиков SOC. Правда, только по российскому сайту сложно понять, для каких ролей они подходят. А вот англоязычная версия четко описывает, что курс по threat hunting нужен для аналитиков 3-й линии, курс по расследованию и форензике на Windows — для аналитиков 2-й линии, а курс по применению YARA — для аналитиков также 3-й линии.

- F.A.C.C.T., во-многом, аналогичные по сути курсы, что и у Лаборатории Касперского — по threat hunting’у и криминалистике (правда, их номенклатура чуть шире), а также курсы по Threat Intelligence и реагированию на инциденты.

На проекте по аудиту SOC мой коллега как-то задал вопрос заказчику: «Вам SOC чтобы работать или чтобы большому начальству показывать?» На недоуменный взгляд он пояснил, что есть большая разница в оценке и проектировании SOCов, которые создаются для реальной работы или для того, чтобы водить туда заказчиков (для аутсорсингового SOC) и больших боссов. В одном случае вы клепаете на коленке то, что будет работать, но может не так красиво. Во-втором, вы инвестируете в красивые помещения с плазмами, начальственные дашборды и вот это вот все. И этому тоже редко где учат 🙂

Интересно, что курсов для аналитиков SOC в наших известных учебных центрах практически нет. Есть отдельные курсы по отдельным направлениям в УЦ «Информзащита» («обнаружение атак«, «расследование инцидентов«, «менеджмент инцидентов«), но, как мне кажется, они менее практичные, чем те же самые программы у SANS. В АИС курсов меньше — я нашел всего два — по компьютерной криминалистике и управлению инцидентами.

Интересное наблюдение. Если посмотреть на темы курсов и их программы, то они в массе своей посвящены тому, что делать, чтобы инциденты предотвращать, и когда они уже произошли. А вот что делать в промежутке — то есть как обнаруживать инциденты (исключая тему threat hunting) почти никто не рассказывает и не учит. Исключение составляет курсы PT PROFF у Positive Technologies и курс «Аналитик SOC» в Академии ИБ INSECA.

У INSECA есть также курсы по Threat Hunting, форензике, реагированию на инциденты и Threat Intelligence.

На Западе есть ВУЗы, которые также предлагают в качестве дополнительного образования курсы по SOC, например, сингапурский университет технологий и дизайна. Аналогичная история появилась совсем недавно и у нас — Центральный университет запустил Академию информационной безопасности для действующих и будущих сотрудников SOC. Эта программа длится 6 месяцев и набор на первый поток уже закрыт (но открыт лист ожидания).

Вот, пожалуй, и все, что есть у тех, кто хочет стать аналитиком SOC. Но и сказать, что у нас ничего нет, тоже нельзя! Так что дерзайте.

А вот вопрос «сколько» я предлагаю вам задать упомянутым организациям самостоятельно. Если вы учитесь от организации, то там будет одна ценовая политика, а если как физлицо, то может быть и другая!

Если заметка будет интересна, то напишу в продолжение еще одну, про книги о SOCах (в продолжение моей старой

заметки ). Правда, там список будет гораздо, гораздо больше; но все на английском.Заметка Курсы по SOCам? Где, какие, сколько?.. была впервые опубликована на Бизнес без опасности .