Подписчик, за что ему спасибо, прислал фрагмент интересной переписки с мошенниками, которые предлагают практически 100%-й выигрыш на аукционе на поставки средств защиты информации на электронной торговой площадке:

Доброго дня. Могу реализовать помехи на торгах, после Вашей ставки на аукционе, тем самым блокировать предложения конкурентов, после вашего хода на торгах. Наши условия 1-2.5% от заключенного контракта и оплата загрузки rus ботов для работы с такого рода защищенными сайтами. Если это интересно, присылайте контакт для связи в телеграмм и номер интересующей Вас закупки обсудим все вопросы. Для конфиденциальности, можете написать только свой никнейм, без номера телефона. Возможна тестовая демонстрация. Гарантия заключения контракта 99%

Интересная история. Самое простое объяснение — обычные разводиловы, которые возьмут предоплату «за содействие» и скроются в неизвестном направлении 👣 Но есть и другой вариант, когда боты действительно «валят» других участников и не дают им размещать свои заказы на площадке, что позволяет заказчику всей схемы получить преимущество и с высокой степенью выиграть тендер. Если, конечно, другие участники не опротестуют результаты, что тоже возможно.

В данном случае, конечно, нужны детали работы ботов — это условно обычный DoS/DDoS на других участников, использование уязвимостей ЭТП для «постановки помех» или манипуляция ставками? Вообще, проблема ботов на ЭТП не нова — больше пяти лет назад на российских площадках уже регистрировались торговые боты, которые могли делать огромное количество ставок одновременно (зафиксированы случаи, когда такой бот подал почти 80000 заявок за 13 минут). Так как количество ценовых предложений в единицу времени не ограничено, то вариантов манипуляций может быть немало, вплоть до падения цены предложения до нуля и необходимость выполнять его условия под страхом попасть в список недобросовестных поставщиков. И хотя использование аукционных роботов может считаться отягчающим обстоятельством при нарушениях в сфере закупок (ФАС считает аукционных роботов цифровым сговором), потенциальная прибыль перевешивает все возможные наказания.

Данный кейс интересен не только тем, что речь идет о ИБ-компании, которой предложили через нелегальную деятельность получить преимущество на торгах,

Кстати, у вас есть в модели угроз ситуация, когда ваш поставщик средств защиты именно таким образом обходит всех иных участников тендера и поставляет вам оборудование с закладками? К слову, реальный кейс! Несколько лет назад так было поставлено сетевое оборудование ряду российских госов.

…сколько тем, что в нем показана сфера деятельности служб ИБ, которая выходит за рамки классической инфраструктурной безопасности, NGFW , антивирусов , EDR и т.п. Тут гораздо ближе тема AppSec, а также майнинг бизнес-процессов и защита алгоритмов и моделей машинного обучения. И на эту тему есть другой свежий кейс.

Возвращусь к теме торговых/аукционных ботов, в которые встроены алгоритмы анализа рынка и транзакций и которые могут совершать нужные сделки при изменении рынка. При этом понятно, что аукционный робот — это обычная программа, от качестве реализации которой зависит ее эффективность. В ряде случаев очень важно также держать в секрете и сам алгоритм, по которому можно вычислить, как принимаются решения и использовать это в корыстных целях.

Следственный комитет России возбудил уголовное дело против инвесторов, которые с помощью манипуляций с алгоритмом торгового робота компании W-Empirical Holding Corp. заработали более 150 млн рублей. Инвесторы использовали фиктивные сделки для искусственного занижения и повышения цен на акции, заставляя робота сначала продавать по заниженным, а потом покупать акции по завышенным ценам. Из 154,6 млн рублей, полученных мошенническим путем, 58,56 млн были выведены, а 96,05 млн заблокированы брокером «Фридом Финанс». Изначальные вложения мошенников составили 14 млн рублей.

Согласно данным следствия, в начале февраля 2022 года Зинченко [один из мошенников — А.Л.] узнал об алгоритме работы маркетмейкера — компании W-Empirical Holding Corp. Он попросил Кулешова открыть брокерский счет и счет депо во «Фридом Финанс», а также банковский счет. На брокерский счет перечислили средства в размере 6 млн рублей, чтобы Кулешов мог получить статус квалифицированного инвестора и право совершать сделки с низколиквидными иностранными бумагами. Затем он дал доступ к своему аккаунту Зинченко, который, по версии СК, и совершал мошеннические сделки. За это Кулешову были обещаны 30 тысяч рублей ежемесячно. Помимо этого, Кулешов снимал со счетов деньги и передавал их Зинченко через посредников.

Интересно другое. В 2019-м году с компанией W-Empirical Holding Corp. произошел точно такой же случай. Трейдер из Алматы Олжас Ашикбаев придумал алгоритм обмана торгового робота этой компании и за полгода незаконно получил доход в 22,2 миллиона долларов. Осужденный за мошенничество в Казахстане торговал акциями между своими счетами, создавая впечатление резких колебаний цены акции. Но как получить прибыль, покупая и продавая самому себе?

В этом задействованы маркетмейкеры — компании, обеспечивающие ликвидность акций. Торговый алгоритм маркетмейкера обязан купить акцию по рыночной цене, если трейдер выставил пакет на продажу, а других покупателей нет. Или наоборот: робот продаёт трейдеру акции по текущей рыночной цене. Маркетмейкером была как раз W-Empirical Holding Corp.

В итоге Ашикбаев оставался при своих же акциях, а спред (разницу между ценой покупки и продажи) клал себе в карман. В феврале 2022 года история с казахстанским мошенником стала публичной; после того как он был осужден за манипуляцию финансовым рынком и мошенничество.

Обратили внимание на дату?

В феврале 2022 года мошенник Зинченко из российского кейса с W-Empirical Holding Corp. узнает о схеме обмана робота маркетмейкера и начинает реализовывать аналогичную схему уже у нас в стране. Спустя 2 года против него возбуждают уголовное дело. В 2010-м году в США была схожая история, в которой трейдер Навиндер Сингх Сарао использовал специальное программное обеспечение, чтобы обмануть высокочастотных ботов, торгующих на Чикагской товарной бирже.

Получается, что W-Empirical Holding Corp. не извлекла уроков из казахстанского кейса и в итоге вновь потеряла деньги?

Можно ли отнести этот кейс к кибербезопасности? Это, безусловно, вопрос. С одной стороны, вроде обычное мошенничество, 159-я статья УК РФ, — использование недостатков бизнес-процесса. А с другой? Работает ли это только с указанным маркетмейкером или с любым? Если только с W-Empirical Holding Corp., то нет ли тут утечки алгоритма работы робота? А если бы речь шла не о торговом роботе, а о модели машинного обучения некой проприетарной системы, изучение работы которой позволило бы манипулировать принимаемыми решениям? Был бы это уже кейс для ИБ? Да, безусловно! И перед нами встает новый вопрос — как защищать модели ML? Вы имеете представление об этом? А поиск уязвимостей в алгоритмах и моделях ML? Вы им занимаетесь?

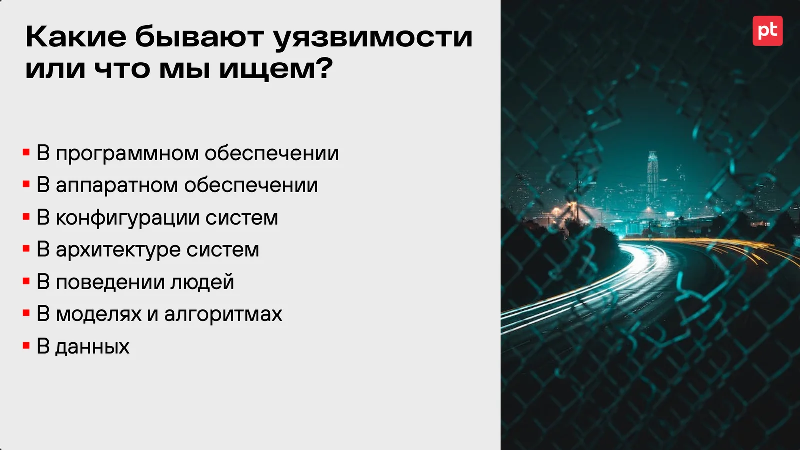

Что-то меня понесло 🙂 А всего-то хотел просто про атаки и аукционные боты написать. В качестве резюме просто скажу, что кибербезопасность — это не только классическая история с межсетевыми экранами, XDR, мета-продуктами, WAF и т.п. Это гораздо более объемная тема, которой кто-то должен заниматься. Кто, если не ИБ? А если не ИБ, то накой она тогда нужна в таком виде? Может поэтому к ИБ такое отношение? Не задумывались об этом?