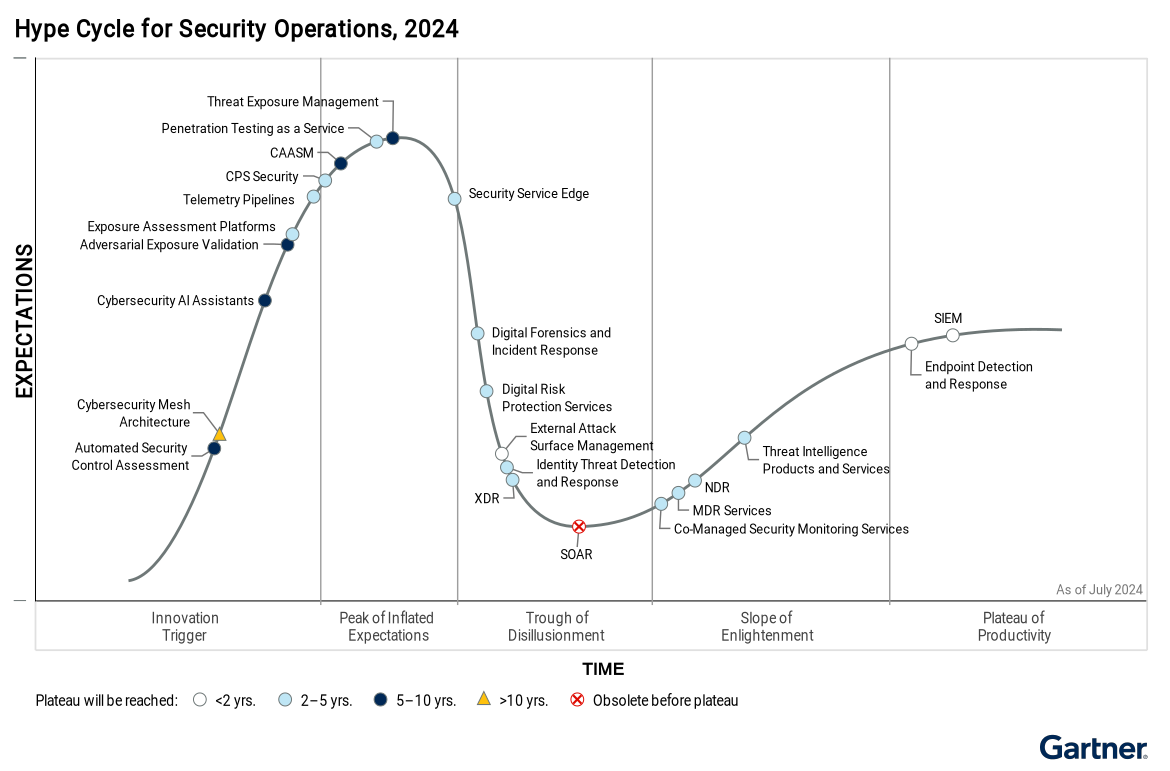

29 июля Gartner выпустил свой очередной отчет по технологиям, используемым для повседневных операций ИБ (Hype Cycle for Security Operations, 2024). Документ большой, на полтора часа чтения, и описывает видение аналитиков одного из мировых лидеров в области анализа технологических тенденций, включая и вопросы кибербезопасности.

Сразу надо сказать, что это видение не всегда безупречно. Как можно будет увидеть ниже, некоторые прогнозы не сбываются, а по некоторым Gartner ошибся в сроках, причем существенно.

Кто следит за творчеством Gartner, тот сразу обратил внимание на некоторые серьезные изменения, произошедшие в отчете за прошедший год. Подсвечу их:

-

Тема управления уязвимостями в прошлогоднем отчете была на самом краю кривой (на плато продуктивности), а теперь ушла в самую левую часть, в зону становления технологий, в сегмента Exposure Assessment Platform (EAP). Это прям странно на фоне активного развития продуктов класса VM. С другой стороны, в эту категорию включили оценку уязвимостей и их приоритизацию, а также все, что связано с анализом конфигурацией для различных классов активов. При этом решения класса EASM (External Attack Surface Management) за год перескочили через пик неоправданных ожиданий и Gartner ожидает, что они меньше чем через два года достигнут плато продуктивности. Как по мне, так EASM — это просто часть EAP. И это я еще молчу, что Gartner ввел новый класс решений — Automated security control assessment (ASCA), который позволяет непрерывно анализировать, приоритизировать и оптимизировать меры ИБ (чем-то MaxPatrol Carbon напоминает).

- Появилась новая категория — Telemetry Pipeline, то есть решения, собирающие, принимающие, обогащающие, трансформирующие и маршрутизирующие телеметрию от источников данных. Гораздо чаще эти решения относят к классу ETL (extraction, transformation, loading), но Gartner славится придумыванием своих классов решений при наличии на рынке уже других аббревиатур. Я про эти решения в контексте SIEM уже писал.

- Продукты и сервисы Threat Intellience продвинулись вперед и рассматриваются как хорошая помощь сервисам Digital Risk Protection , EASM, SIEM и другие TDIR.

- MDR с долины разочарования ушли на склон просветления, что, в условиях нехватки специалистов по ИБ, вполне очевидно и понятно. Стоит только помнить, что MDR отличаются от MSSP или SOCaaS и достаточно сильно. В рамках MDR провайдер предлагает свой стек технологий (свои продукты), которыми и управляет и с помощью которых и обеспечивает расследование и реагирование. Принести свои продукты в MDR обычно нельзя. А вот в модели MSSP/SOCaaS можно собирать логи и события с зоопарка ИБ-решений, но вот функционал реагирования и расследования у них малость ограничен.

Хотя надо отметить, что с терминологией у всех задница, — каждый под MDR/SOCaaS/MSSP понимает что-то свое.

- Тема Managed SIEM семимильными шагами устремилась на склон просветления, поменявшись на co-managed security monitoring, которая теперь включает Managed EDR/XDR и другие управляемые технологии TDIR (Threat Detection & Incident Response). В отличие от MDR, где на стороне провайдера размещаются и люди, и процессы, и технологии, то в сегменте Co-Managed Security Monitoring на стороне провайдеров размещаются только технологии и, частично, процессы, а аналитики остаются у заказчика.

- SOAR умерли. Gartner разумно упоминает, что SOAR — это для очень зрелых компаний, а для большинства достаточно функций, встроенных в SIEM и иные платформы ИБ, куда, в итоге, SOAR и будут интегрироваться.

- Для XDR аналитики Gartner сильно поменяли прогноз — они должны будут достигнуть плато продуктивности не за 5-10 лет, как предполагалось в прошлом году, а уже через 2-5 лет. У Forrester свое видение развития XDR, немного отличающееся от их конкурентов. Вполне возможно, что XDR, которые считаются более простыми в управлении, чем SIEM, и требующие меньших людских ресурсов, в перспективе заменят SIEM, придав к имеющимся у них функциям мониторинга еще и расследование с реагированием.

Кстати, Forrester и SIEM называет по своему — Security Analytics Platform (SAP). Про тенденции их развития я уже тоже писал .

- ITDR (Identity threat detection and response) всего за год проскочили пик завышенных ожиданий, что вполне логично — одной из трех основных причин взломов в мире является использование украденных или скомпрометированных учетных записей. Так что их мониторинг становится вполне очевидной задачей. У нас в стране, правда, таких решений нет 🙁

- Развитие пентеста как сервиса (PTaaS) тоже ускорилось и теперь достижения плато в Gartner ждут не через 5-10, а уже спустя 2-5 лет. Автоматизация добралась и сюда.

- Решения класса BAS включены в сегмент adversarial exposure validation (аааа, опять новый класс решений). Туда же включены и автономный пентестинг и red teaming. Идея этих решений заключается в автоматизации и непрерывной проверке возможности реализации различных сценариев атак.

Если честно, то для меня выглядит очень странно решение так перебросить уже зрелую технологию в самый левый край кривой.

Вообще интересный отчет (с оговорками на некоторые ошибки в прогнозах Gartner), который в сжатом виде описывает не только драйвера развития и ограничения каждого класса технологий SecOps, но и дает краткие рекомендации заказчикам, что им делать, чтобы не просрать свои деньги и не столкнуться с неоправданными ожиданиями.

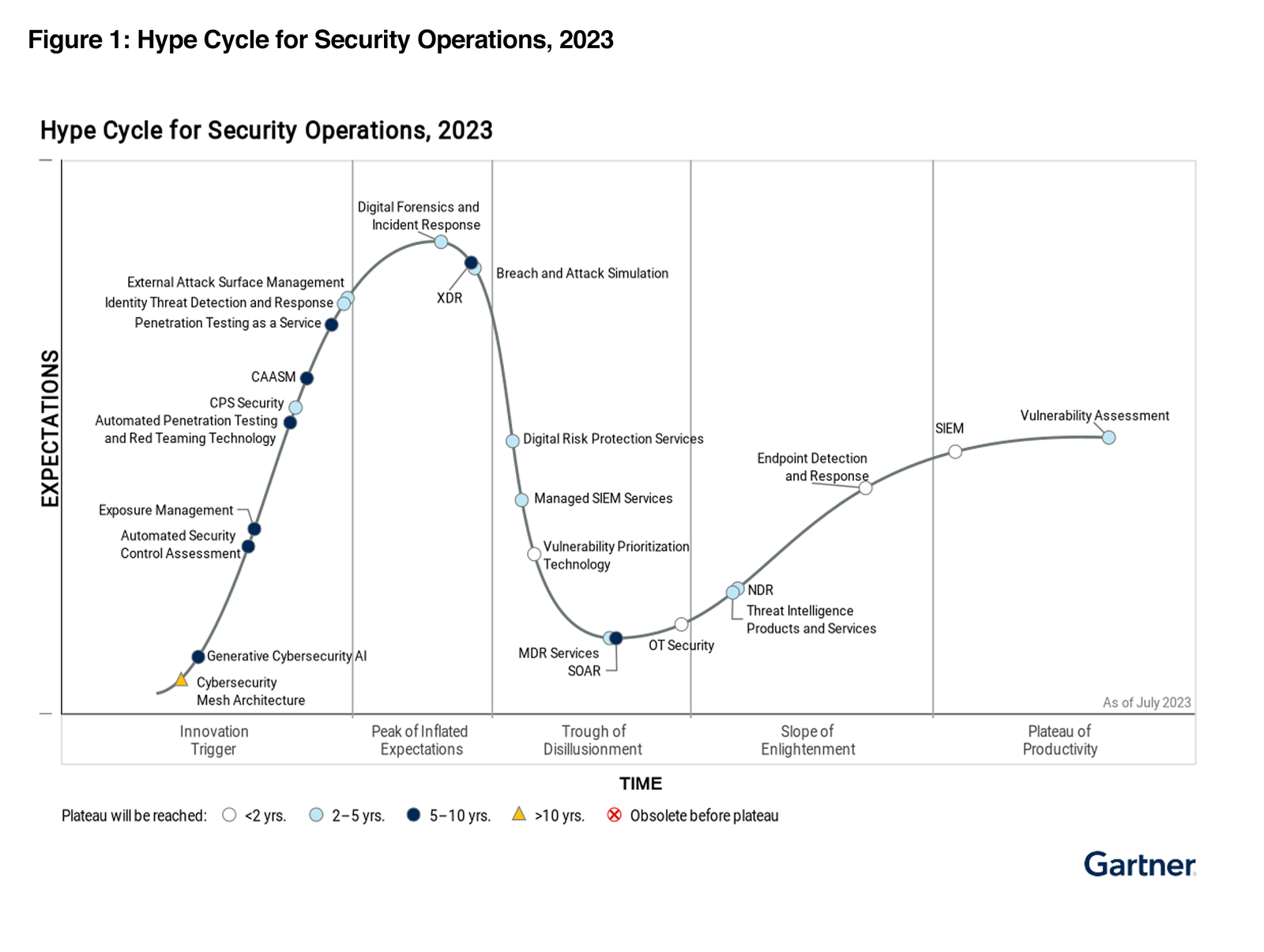

Если вам интересно, как кривая выглядела в прошлом году, то вот так:

Заметка Обзор нового отчета Gartner по Security Operations была впервые опубликована на Бизнес без опасности .