Сегодня были опубликованы факты о взломе известной в узких кругах компании SearchInform, занимающейся борьбой с утечками информации. По некоторым сведениям, это не фейк и не своеобразная PR-компания одиозного руководителя SearchInform, как некоторые предположили.

Т.е. компанию действительно скомпрометировали. Особую пикантность событию придает тот факт, что утекли конфиденциальные данные о сделках, клиентах, особенностях работы DLP-системы компании, которая сама занимается борьбой с утечками. При этом анонимыне злоумышленники утверждают, что взлом был осуществлен в 2012-м году и с тех пор компания-жертва даже не догадывалась, что у нее утекают данные. Впору вспомнить пословицу про сапожника без сапог. Но поговорить я бы хотел не об этом и даже не о том, что для компании, занимающейся безопасностью, быть взломанной - это мягко говоря неприятно. Могут быть серьезные последствия для бизнеса. Поговорить хотелось бы о том, что делать, если такой жертвой стали вы сами!

Первым делом я бы хотел охладить пыл тех, кто начнет активно глумиться над SearchInform. Вы уверены, что с вами такого не произойдет или не произошло? Сейчас настало то время, когда 100%-й гарантии защищенности нет ни у кого - ни у потребителей, ни у разработчиков средств защиты. Как показывает ежегодный отчет Cisco по информационной безопасности, целенаправленных атак становится все больше. А если посмотреть на статистику за последние 10 с лишним лет, то ситуация и вовсе пугающая.

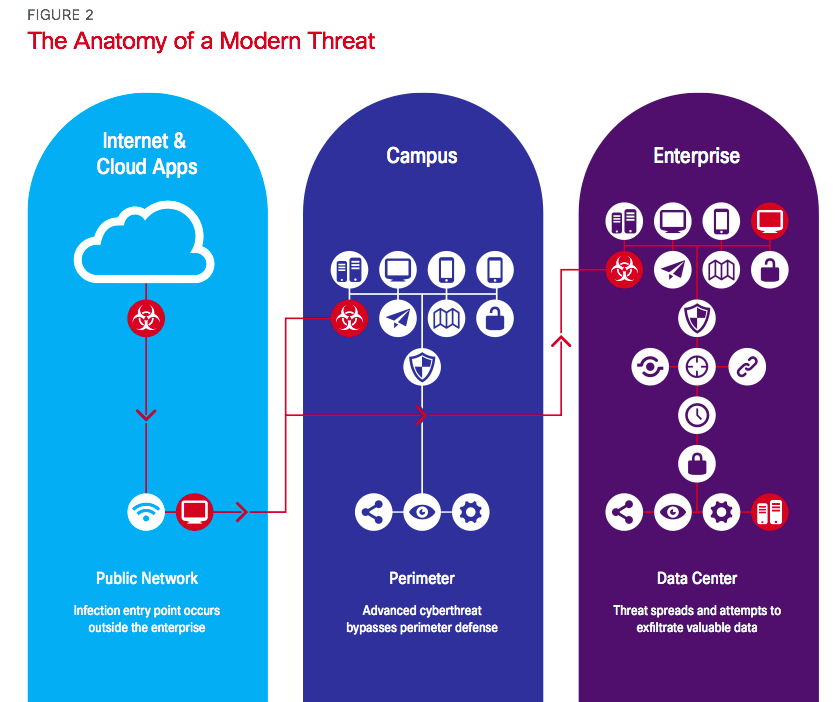

Такие угрозы могут попасть в корпоративную сеть (даже разработчика по безопасности) кучей разных способов - через периметр, через "левую" точку доступа, установленную для облегчения работы, через 3G/4G-модем, через мобильное устройство, обновляемое через ActiveSync... Да мало ли еще как. И гарантировать, что угроза не попадет или не попала в сеть сегодня невозможно.

Поэтому с точки зрения защиты так важно не просто пытаться построить "стену" вокруг защищаемого актива (для этого нужны МСЭ, VPN, сканеры уязвимостей, системы управления патчами, NAC и другие технологии контроля доступа); это необходимо, но уже недостаточно. Необходимо быть готовым обнаруживать атаку во время ее проникновения в сеть (с помощью IPS, антивирусов и систем контентной фильтрации). Но и этого мало. Нельзя полностью исключать компрометацию сети или отдельных узлов. Поэтому нужны средства и технологии обнаружение уже взломанных устройств, локализация угрозы с целью недопущения ее распространения по сети и выхода за ее пределы, "лечения" и устранения последствий. Только при такой трехзвенной архитектуре (ДО, ВО ВРЕМЯ и ПОСЛЕ атаки) можно быть уверенным, что вероятность нанесения ущерба будет сведена к минимуму. Мы в Cisco, например, именно под влиянием этих тенденций анонсировали изменение своей стратегии защиты и обновление продуктовой линейки.

Но это краткое отвлечение на тему: "Почему это произошло и что делать, чтобы этого не повторялось?" Вернемся к ключевому вопросу: "Что делать после взлома?" Сразу отмечу, что факт взлома не всегда влечет за собой негативные последствия для пострадавшей компании. Все зависит от того, что будет жертва делать после инцидента и как она себя поведет на публике. Если вспомнить статистику годовалой давности, то многие компании вообще никак не реагируют на инциденты. Это этакий ИТ-шный подход. Ну сбойнуло и сбойнуло. Устранили причины инцидента и пошли вперед, не оглядываясь назад, не извлекая уроков и не занимаясь разбором полетов. Это одна из возможных стратегий. Не хорошая и не плохая. Просто одна из. Но именно ее следствием является часто удар по репутации и снижение доходов. Может быть жертва и извлекла уроки и повысила свою защищенность многократно, но общественность про это не знает и по-прежнему считает, что в жертве работают лохи, неспособные не только защитить клиентов, но и защитить себя.

Есть и другая стратегия. Поговорить с общественностью открыто и без недомолвок. Да, взломали. Да, произошло то-то и то-то. Да информация утекла. Неприятно, но серьезных последствий удалось избежать. Канал утечки был идентифицирован и прикрыт. Расследование проведено. Причины инциденты определены. Виновные наказаны. Уроки извлечены. Вот наш отчет об инциденте. Мы открыты и готовы ответить на все вопросы, некасающиеся конфиденциальной информации наших клиентов и партнеров. Отношение к такой жертве становится совсем иным. Кто-то ей просто сочувствует, а кто-то и превозносит. Ну как же. Компания пострадала, но с честью вышла из этой ситуации. Не сокрыла ничего, а поделилась информацией. Не закрыла глаза на проблему и не игнорировала запросы от клиентов и партнеров. Да еще и провела мастер-класс по расследованию и извлеченным урокам. Пять баллов. Так держать! И т.п. Т.е. изначальное поражение было обращено себе во благо и из него извлечены даже какие-то преимущества. Как минимум, с точки зрения PR.

9 лет назад я уже делал презентацию на эту тему. Могу заметить, что она не потеряла актуальности. Поэтому выложу ее еще раз - может кому-то будет полезным. Также напомню, что этот аспект управления инцидентами рассматривается и в моем одноименном курсе .

ЗЫ. А пока все с нетерпением ждут, как себя поведет SearchInform в этой ситуации? Зароет голову в песок или обратит это событие в свою пользу.

Т.е. компанию действительно скомпрометировали. Особую пикантность событию придает тот факт, что утекли конфиденциальные данные о сделках, клиентах, особенностях работы DLP-системы компании, которая сама занимается борьбой с утечками. При этом анонимыне злоумышленники утверждают, что взлом был осуществлен в 2012-м году и с тех пор компания-жертва даже не догадывалась, что у нее утекают данные. Впору вспомнить пословицу про сапожника без сапог. Но поговорить я бы хотел не об этом и даже не о том, что для компании, занимающейся безопасностью, быть взломанной - это мягко говоря неприятно. Могут быть серьезные последствия для бизнеса. Поговорить хотелось бы о том, что делать, если такой жертвой стали вы сами!

Первым делом я бы хотел охладить пыл тех, кто начнет активно глумиться над SearchInform. Вы уверены, что с вами такого не произойдет или не произошло? Сейчас настало то время, когда 100%-й гарантии защищенности нет ни у кого - ни у потребителей, ни у разработчиков средств защиты. Как показывает ежегодный отчет Cisco по информационной безопасности, целенаправленных атак становится все больше. А если посмотреть на статистику за последние 10 с лишним лет, то ситуация и вовсе пугающая.

Такие угрозы могут попасть в корпоративную сеть (даже разработчика по безопасности) кучей разных способов - через периметр, через "левую" точку доступа, установленную для облегчения работы, через 3G/4G-модем, через мобильное устройство, обновляемое через ActiveSync... Да мало ли еще как. И гарантировать, что угроза не попадет или не попала в сеть сегодня невозможно.

Поэтому с точки зрения защиты так важно не просто пытаться построить "стену" вокруг защищаемого актива (для этого нужны МСЭ, VPN, сканеры уязвимостей, системы управления патчами, NAC и другие технологии контроля доступа); это необходимо, но уже недостаточно. Необходимо быть готовым обнаруживать атаку во время ее проникновения в сеть (с помощью IPS, антивирусов и систем контентной фильтрации). Но и этого мало. Нельзя полностью исключать компрометацию сети или отдельных узлов. Поэтому нужны средства и технологии обнаружение уже взломанных устройств, локализация угрозы с целью недопущения ее распространения по сети и выхода за ее пределы, "лечения" и устранения последствий. Только при такой трехзвенной архитектуре (ДО, ВО ВРЕМЯ и ПОСЛЕ атаки) можно быть уверенным, что вероятность нанесения ущерба будет сведена к минимуму. Мы в Cisco, например, именно под влиянием этих тенденций анонсировали изменение своей стратегии защиты и обновление продуктовой линейки.

Есть и другая стратегия. Поговорить с общественностью открыто и без недомолвок. Да, взломали. Да, произошло то-то и то-то. Да информация утекла. Неприятно, но серьезных последствий удалось избежать. Канал утечки был идентифицирован и прикрыт. Расследование проведено. Причины инциденты определены. Виновные наказаны. Уроки извлечены. Вот наш отчет об инциденте. Мы открыты и готовы ответить на все вопросы, некасающиеся конфиденциальной информации наших клиентов и партнеров. Отношение к такой жертве становится совсем иным. Кто-то ей просто сочувствует, а кто-то и превозносит. Ну как же. Компания пострадала, но с честью вышла из этой ситуации. Не сокрыла ничего, а поделилась информацией. Не закрыла глаза на проблему и не игнорировала запросы от клиентов и партнеров. Да еще и провела мастер-класс по расследованию и извлеченным урокам. Пять баллов. Так держать! И т.п. Т.е. изначальное поражение было обращено себе во благо и из него извлечены даже какие-то преимущества. Как минимум, с точки зрения PR.

9 лет назад я уже делал презентацию на эту тему. Могу заметить, что она не потеряла актуальности. Поэтому выложу ее еще раз - может кому-то будет полезным. Также напомню, что этот аспект управления инцидентами рассматривается и в моем одноименном курсе .

ЗЫ. А пока все с нетерпением ждут, как себя поведет SearchInform в этой ситуации? Зароет голову в песок или обратит это событие в свою пользу.