Для меня конференция PHD является уже культовым местом, где можно встретиться со всеми существующими в Москве безопасниками. И в этом году на PHD я встретил всех!

Интересной вводной в конкурсе "Противостояние" было то, что ИБ поругались с ИТ и сняли все средства защиты с систем SCADA. И хакер взломал систему управления гидроэлектростанции практически сразу - по открытому порту подключился и дал команду на слив воды.

http://www.slideshare.net/ksiva/soc-siem

Смотреть все 100 часов видеозаписей нет смысла, лучше прочитать отзывы людей и посмотреть что хвалят. Я в своей заметке отметил что стоит послушать.

Очевидно, что все безопасники уже давно ответили на вопрос "стоит ли приходить" и голосуют ногами - пришли все. Чувствовалось даже, что нужно в следующем году помещения побольше. Только два больших зала выдерживали наплыв слушателей. В залы А и Б я попасть не смог ни разу из 4 попыток. Спасением было то, что шла онлайн трансляция и можно было посмотреть с ноутбука видеозапись ведущуюся из комнаты.

Что возбуждало лично меня в этот раз, так это конкурс " Противостояние ", когда безопасникам дали ресурсы для защиты, а хакерам предложили эти ресурсы взломать. Для взлома были подготовлены среды имитирующие два банка, телеком компанию и SCADA сеть.

В итоге был взломан один банк, который взломали через backend. Вторая команда (ребята из QiWi) защитили свой backend гораздо лучше и их взломать не удалось никак. Ну в них я собственно никогда не сомневался. Telecom ребята тоже не подпустили к себе никого. Что радует, потому что они одновременно защищают совершенно реальные телекомы, которыми я пользуюсь. Вообще, глядя на столы с защитниками и столы с хакерами, я вдруг осознал, что вообще ситуация такая в нашей жизни: безопасников всегда меньше чем хакеров.

На своем круглом столе Борис Симис собрал пентестеров(хакеров) и задал им вопрос очень интересный:

- Если я выдам вам деньги на любое оборудование, выдам деньги на любые сервиси и выдам лично вам много денег, то займетесь ли вы защитой? Правда если вас взломают, то я отрезаю ногу.

- Все рассмеялись и не думая сразу отказались, сказал что то что они ноги лишатся - стопроцентно и поэтому они не возьмутся.

В общем вывод такой: что хакеры понимают, что безопасники решают практически невыполнимую задачу, и в какой-то мере нам сочувствуют.

Самое веселое, что дискуссия с хакерами вылилась в дискуссию как генерировать и хранить большое число паролей которые есть у любого пользователя в Интернет. Хакеры высказались что не знают точного ответа. Просмотреть запись стоит тому кто не ходил.

Интересной вводной в конкурсе "Противостояние" было то, что ИБ поругались с ИТ и сняли все средства защиты с систем SCADA. И хакер взломал систему управления гидроэлектростанции практически сразу - по открытому порту подключился и дал команду на слив воды.

Меня впервые в жизни заинтересовала тема по защите карт с чипом NFC и поэтому я постарался попасть на выступление Льва Денисова, где тот вкратце рассказал что для копирования карты Тройка или Стрелка нужно купить устройство за 35 долларов и набор карт - все есть на aliexpress. В общем грустно. Главная идея, что карты поддерживают сами по себе защиту от клонирования, а вот реализация их работы сделана без этой защиты. Просмотреть запись стоит.

Я еще, кстати, жду когда же найдется какой-то умный человек в Московском Метро пронумерует, наконец, выходы из метро, как это сделано в Гонконге. Сейчас все носятся по переходам наобум.

В течение двух дней были темы достаточно специализированные: взлом механических замков, взлом криптографических алгоритмов, взлом шины автомобиля, взлом GSM, взлом SAP, взлом WAF . Пойти можно было специалистам этого профиля. Не было таких тем как взлом IPS, взлом DLP. В принципе не было выступлений на тему дыр в безопасности каких-либо вендоров из области безопасности.

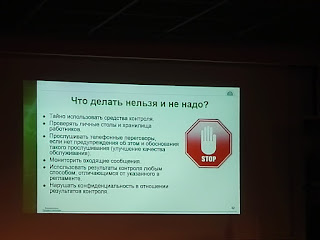

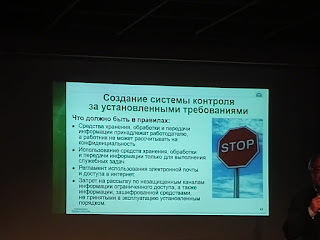

Во второй день меня заинтересовало еще выступление Михаила Емельянникова про бумажную безопасность и собственно его советы любому безопаснику и тем более бизнесу всегда полезны. Просмотреть запись стоит. Например приведу несколько его слайдов про то что надо писать в правилах для сотрудников и что не надо делать безопаснику:

Ну и зашел посмотреть, что говорят нового про SIEM: как раз собрались все вендоры: HP ArcSight, Positive Technologies, Splunk, IBM QRadar, Первый русский SIEM .

В основном, вендоры так и не объяснили аудитории, что SIEM это всего лишь инструмент автоматизации процессов, которые уже есть в компании. Если таких процессов нет, то после покупки SIEM они не появятся внезапно. И жаловаться надо не на SIEM, а на себя. А то получается как в анекдоте: "Скажите, доктор, а после операции я смогу играть на скрипке? -Конечно! -Странно, до операции не мог, а после смогу.."

Также вендоров русских SIEM немного потроллили, что если уж они хотят себя продвигать как чисто российский продукт, то надо быть полностью "без импортных деталей", и перестать пользоваться elasticsearch и Java внутри.

В принципе смотреть в записи два часа эти нет смысла, и оставить себе 2 часа в жизни на что-то другое. Или пролистать мою презентацию на эту тему. Из HP я уже перешел в Palo Alto Networks, но презентация осталась:

Самое важное улучшение с прошлого года - все выступления транслировались свободно в онлайне и можно было посмотреть выступление даже в тех комнатах, которые были переполнены и люди больше не вмещались. В прошлом году это все было под паролем.

http://www.phdays.ru/broadcast/ Смотреть все 100 часов видеозаписей нет смысла, лучше прочитать отзывы людей и посмотреть что хвалят. Я в своей заметке отметил что стоит послушать.

Вот сейчас просматриваю запись выступления Сергея Голованова "Copycat effect. От киберразведки до уличной кражи" - пример разбора реальных APT атак, в том числе на Касперского. Советую послушать. Совершенно фантастическая история как хакеры снимали деньги с карты, а в это время троян Метель нажимал в банке кнопку "отменить последнюю транзакцию по карте" и в итоге с одной карты снимали, снимали и снимали всю ночь деньги.