Существующие базы индикаторов компрометации (IoC), реально повышают безопасность корпоративных сетей. Вам не нужно покупать сложные устройства, достаточно просто узнать у сообщества что "по такому адресу сидит хакер" и просто его не пускать к себе и никого из сотрудников не пускать туда.

Существующие базы индикаторов компрометации (IoC), реально повышают безопасность корпоративных сетей. Вам не нужно покупать сложные устройства, достаточно просто узнать у сообщества что "по такому адресу сидит хакер" и просто его не пускать к себе и никого из сотрудников не пускать туда.Под адресами сейчас понимают IP, URL, DNS имена. Отмечу, что также IoC может быть имя файла, ключ реестра, ключевые слова из кода программы и другие.

А как удаляются из этих баз адреса, которые уже стали хорошими? Ведь вчера это мог быть зараженный сайт, где хакеры размещали свой вредоносный код, а сегодня админы могли уже его "вылечить" и он уже хороший. Кто это отслеживает? Чаще всего никто.

А когда вообще адрес стал плохим? Мои сотрудники могли ходить на этот сайт всю жизнь и только с какого-то момента он

стал их атаковать. Этой информации в списке IP или URL найти нельзя.

Что же делать?

К каждой базе Threat Intelligence в вашей компании прикладывается специалист, который не просто включает правило "блокировать все плохие соединения из базы", а постоянно расследует инциденты.

Если вы инциденты не расследуете, то дальше читать не нужно.

В момент расследования инцидента, у вас возникают те же самые вопросы что я задал выше. И здесь уже поставщик базы Threat Intelligence должен предоставлять полную базу почему адрес плохой, когда он стал плохой, в каких хакерских утилитах или вирусах он использовался, на кого нападали с этих адресов. По сути, при разборе инцидента важно получить все что есть о том адресе, который вдруг стал "плохим".

Такие базы правильные производители предоставляют, в них содержится подробная статистика по каждой записи базы и всегда можно посмотреть нужную информацию.

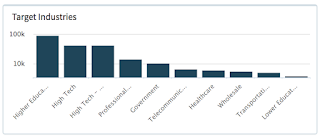

Поскольку IoC это не только адреса, а еще и другие параметры, то в таких базах поиск обычно идет по всем возможным параметрам, которые могли бы характеризовать атакующий вас вредоносный код, включая данные страны из которой идет атака, связи с другими атаками и известные аналитические отчеты и исследования по данной атаке.

Это большая информация и она реально помогает разбирать инциденты, понимать стали ли вы жертвой массовой рассылки, или же это была направленная атака на вашу организацию или даже на конкретного человека.

Пример такой базы: https://autofocus.paloaltonetworks.com/