Ваш межсетевой экран нового поколения должен проверять угрозы в файлах на всех портах, определяя все приложения.

Несмотря на то, что каждая организация будет выдвигать свои требования и приоритеты среди критериев выбора, можно четко сформулировать 10 обязательных функций межсетевого экрана нового поколения:

- Сканирование с целью выявления вирусов и вредоносных программ во всех приложениях, по всем портам

- Обеспечение одинакового уровня визуализации и контроля приложений для всех пользователей и устройств

- Упрощение, а не усложнение системы безопасности сети благодаря добавлению функции контроля приложений

- Обеспечение той же пропускной способности и производительности при полностью включенной системе контроля приложений

- Поддержка абсолютно одинаковых функций межсетевого экрана как в аппаратном, так и виртуальном форм-факторе

Ваш межсетевой экран нового поколения должен проверять угрозы в файлах на всех портах, определяя все приложения.

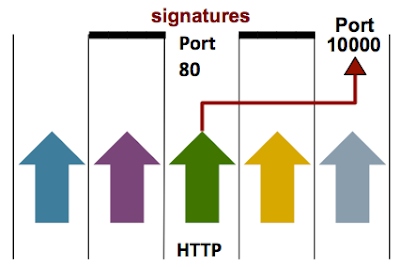

Реальный пример. Организации постоянно внедряют все новые и новые приложения, повышающие эффективность бизнеса. Эти приложения могут находиться как внутри сети, так и за ее периметром. Будь то SharePoint, Box.net, Google Docs, Microsoft Office365 или даже приложение, размещенное у вашего партнера. Многие организации должны использовать приложения, способные работать через нестандартные порты, использовать SSL или иметь совместный доступ к файлам. Другими словами, эти приложения могут повышать эффективность бизнеса, но при этом служить вектором сокрытия киберугроз. Более того, некоторые из этих приложений (например, SharePoint) зависят от поддержки технологий, которые являются регулярной мишенью для компьютерных атак (например, IIS, SQL Server). В этом случае блокировка приложения не устраняет угрозу. Однако полное разрешение всех приложений, несет за собой риски для бизнеса и является благотворной средой для атак киберпреступников. Существует растущий тренд передачи вредоносного ПО по нестандартным портам, что представляет для сотрудников ИБ острую проблему. Поскольку вредоносное ПО соединяется со своим центром управления изнутри сети, то злоумышленник может использовать любую комбинацию портов и протоколов, поскольку для внутренних сотрудников обычно разрешены все соединения наружу по любым портам. В ходе анализа одной из сетей за три месяца 97% всего неизвестного вредоносного ПО, проникшего через FTP, использовались только нестандартные порты. Определяют ли ваши средства защиты такой протокол как FTP на портах отличных от стандартного 21? Например мы видим соединения FTP по порту 25, который, тоже часто открыт наружу.

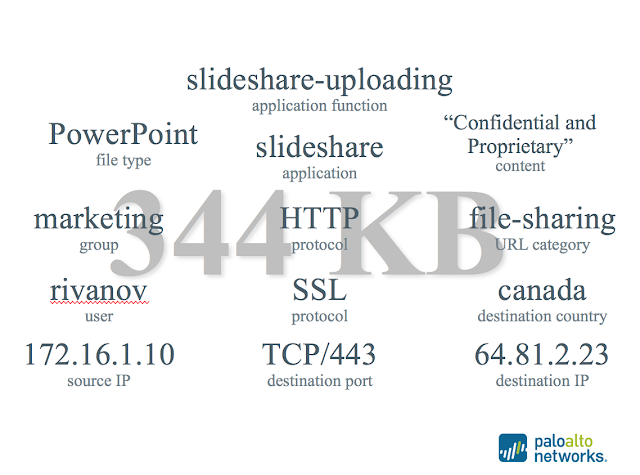

Требования. В процесс безопасного разрешения приложений по любым портам входит и политика определения приложения и сканирование файлов передаваемых приложением на наличие различных известных и неизвестных угроз. Эти приложения могут осуществлять связь, используя различную комбинацию протоколов (например, приложение SharePoint использует протоколы CIFS, HTTP и HTTPS и требует применения более сложной политики межсетевого экрана, чем просто «блокировка приложений»). Первым шагом является идентификация приложения (независимо от порта или типа шифрования), определение функций, которые будут разрешаться или отклоняться, и последующее сканирование разрешенных компонентов на наличие угроз — эксплойтов, вирусов/вредоносного ПО или шпионского ПО… или даже конфиденциальной или секретной информации. Например, межсетевой экран может определить, что была выложена конфиденциальная презентация на сервис SlideShare.

Пример информации, которую выдает межсетевой экран нового поколения по соединению между двумя IP адресами.

Пример блокировки файлов по формату и по направлению передачи.