Практическая демонстрация блокировки криптолокеров. Видеозапись с конференции Positive Hack Days 2017.

Смотрим :

То есть техник защиты у компании Palo Alto Networks достаточно. Для защиты вам нужно, чтобы хотя бы одна сработала и блокировала криптолокер в вашей компании. А мы вам предлагаем целую пачку техник защиты.

Введение - что будет показано

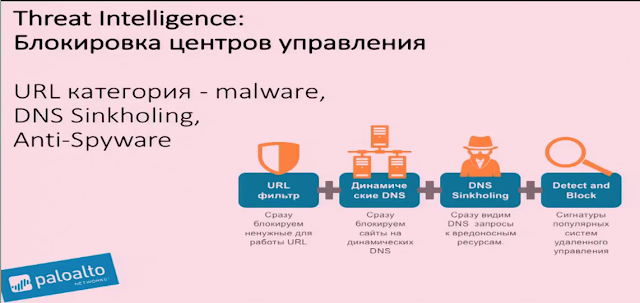

4:15 показываю слайд какие технологии Threat Intelligence работают в Palo Alto Networks

4:45 рассказываю про функционал и принципы работы хостовой защиты TRAPS

6:10 показываю слайд с описание техник kill chain которые мы будем блокировать

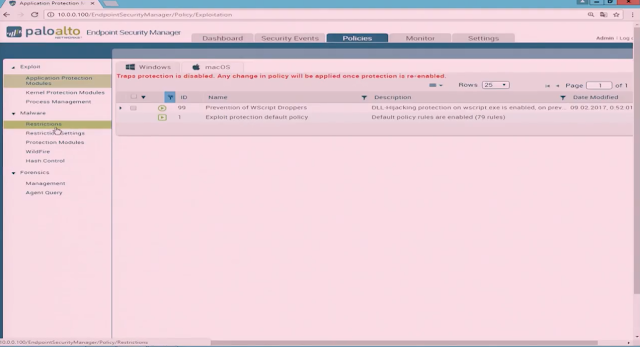

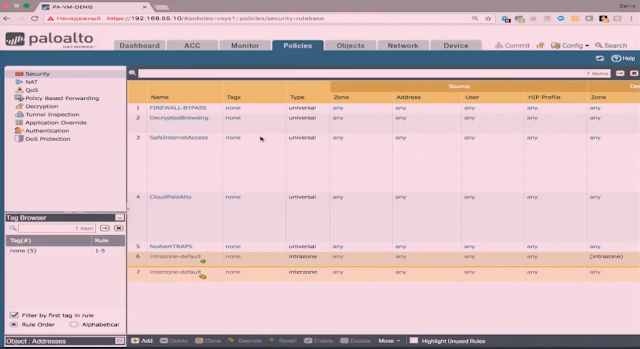

8:20 показ настроек TRAPS 9:10 показ настроек межсетевого экрана

9:55 показ успешной атаки через почту используя вредоносный JavaScript

13:20 показ успешной атаки через почту используя эксплойт PDF

4:45 рассказываю про функционал и принципы работы хостовой защиты TRAPS

6:10 показываю слайд с описание техник kill chain которые мы будем блокировать

8:20 показ настроек TRAPS 9:10 показ настроек межсетевого экрана

9:55 показ успешной атаки через почту используя вредоносный JavaScript

13:20 показ успешной атаки через почту используя эксплойт PDF

Включаем защиту

14:40 показ как включить защиту TRAPS 15:00 пока как включить защиту на NGFWЗащита работает

17:00 пробуем запустить вредоносный JavaScript уже под защитой TRAPS и NGFW - срабатывает защита от запуска скриптов

18:00 пробуем запусть эксплойт в PDF - срабатывает защита ROP

18:50 отключаем защиту от ROP в TRAPS

20:00 пробуем запусть эксплойт в PDF - он сам по себе не срабатывает. иногда эксплойты не срабатывают просто сами по себе - они ведь тоже программа.

20:30 пробуем запусть эксплойт в PDF - срабатывает DLL Security

22:10 я понял что трафик через Firewall не идет и ищу в чем проблема.

27:25 я понял в чем ошибка - я забыл нажать Commit, чтобы заработали правила блокировки атак

31:30 я нашел вторую проблему: понял что без Интернет не работает демка и подключил Интернет

32:20 я еще раз запускаю PDF и блокируется скачивание из Интернет - срабатывает блокировка категории malware и NTVDM ругается, что нечего ему запускать

33:40 я помещаю портал с которого скачивается locky.exe в белый список URL профиля

34:50 повторяю запуск PDF и опять NTVDM не сработал потому что locky.exe был заблокирован профилем File Blocking, который проверяет типы файлов и запрещает всем сотрудникам скачивать exe файлы браузером.

36:20 мы решили разрешить скачивание EXE только для группы программистов компании. Здесь я решил показать функционал USER-ID, чтобы в правиле использовать группу пользователей, а не IP адрес. Я добавляю правила и группу пользователей. Использую API команды для этого.

40:00 показываю, что теперь блокировка произошла снова: сработала обычная сигнатура антивируса, потому что вредоносный код locky достаточно старый и известный

40:50 показываю как исключить данную сигнатуру антивируса в профиле защиты

41:25 запускаю PDF снова и срабатывает Child Process в TRAPS

42:10 добавляю исключение чтобы Child Process можно было

43:10 песочница Wildfire уже проверила этот файл и присвоила ему статус "вредоносный" и поэтому файл locky.exe заблокирован снова: сработала защита песочницей Wildfire на хосте с TRAPS. я, кстати, неправильно объясняю причину блокировки во время презентации - ошибся.

44:10 показывают весь зал.

45:00 настраиваем Wildfire правило в TRAPS 4.018:00 пробуем запусть эксплойт в PDF - срабатывает защита ROP

18:50 отключаем защиту от ROP в TRAPS

20:00 пробуем запусть эксплойт в PDF - он сам по себе не срабатывает. иногда эксплойты не срабатывают просто сами по себе - они ведь тоже программа.

20:30 пробуем запусть эксплойт в PDF - срабатывает DLL Security

22:10 я понял что трафик через Firewall не идет и ищу в чем проблема.

27:25 я понял в чем ошибка - я забыл нажать Commit, чтобы заработали правила блокировки атак

31:30 я нашел вторую проблему: понял что без Интернет не работает демка и подключил Интернет

32:20 я еще раз запускаю PDF и блокируется скачивание из Интернет - срабатывает блокировка категории malware и NTVDM ругается, что нечего ему запускать

33:40 я помещаю портал с которого скачивается locky.exe в белый список URL профиля

34:50 повторяю запуск PDF и опять NTVDM не сработал потому что locky.exe был заблокирован профилем File Blocking, который проверяет типы файлов и запрещает всем сотрудникам скачивать exe файлы браузером.

36:20 мы решили разрешить скачивание EXE только для группы программистов компании. Здесь я решил показать функционал USER-ID, чтобы в правиле использовать группу пользователей, а не IP адрес. Я добавляю правила и группу пользователей. Использую API команды для этого.

40:00 показываю, что теперь блокировка произошла снова: сработала обычная сигнатура антивируса, потому что вредоносный код locky достаточно старый и известный

40:50 показываю как исключить данную сигнатуру антивируса в профиле защиты

41:25 запускаю PDF снова и срабатывает Child Process в TRAPS

42:10 добавляю исключение чтобы Child Process можно было

43:10 песочница Wildfire уже проверила этот файл и присвоила ему статус "вредоносный" и поэтому файл locky.exe заблокирован снова: сработала защита песочницей Wildfire на хосте с TRAPS. я, кстати, неправильно объясняю причину блокировки во время презентации - ошибся.

44:10 показывают весь зал.

48:20 выключаем вообще компонент Wildfire, чтобы дать возможность locky.exe запуститься 49:30 обнаруживаем, что NGFW заблокировал канал управления locky модулем anti-spyware 50:10 добавляем исключение на сигнатуру Locky C2C chanel, эмалируем что мы не знаем как работает обратный канал подключения locky.

51:20 обнаруживаем, что сработала еще одна сигнатура anti-spyware NGFW сработала и сразу выключаем и ее

51:55 locky смог запуститься и начать работать после всех выключений всех движков защиты

Другие варианты атаки

54:10 рассказываю про туннели tcp-over-dns56:00 запускаем атаку через xls - срабатывает защита от макросов

56:35 пробуем запустить эксплойт в flash ролике и обнаруживаем что срабатывает детект эксплойта в NGFW

57:00 отключаем spyware сигнатуру

57:13 пробуем запустить эксплойт в flash через HTTPS, но срабатывает URL фильтрация

Защита от wanacrypt0r

58:21 отключаем защиту чтобы попробовать wanacrypt0r1:01:45 запускаем wanacryptor и он все шифрует как и должен - защиты ведь нет

1:04:07 запускаем программу для замены хеша, чтобы смоделировать что это еще неизвестный вредоносный код

1:08:15 показываю как скачать TRAPS с портала support.paloaltonetworks.com, качаю и ставлю его на свою виртуальную машину с Windows Server

1:10:00 запускаем wanacrypt0r - он блокируется TRAPS

Подведение итогов

1:10:35 вердикт Wildfire неизвестен, поэтому неизвестный exe файл был заблокирован1:12:10 подведение итогов: мы продемонстрировали многоэшелонированную защиту

1:12:45 перечисляем все компоненты защиты которые есть у PAN

1:13:30 обсуждаем как защищать облачные компоненты, Aperture, Autofocus

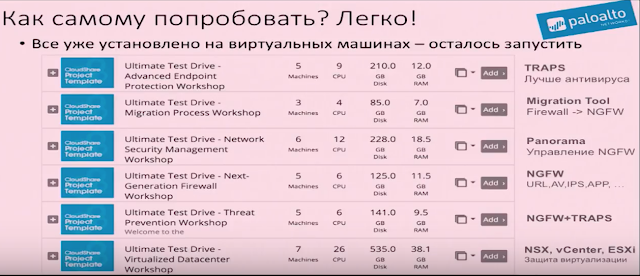

1:15:00 Cloudshare UTD - варианты лабораторных работ

1:17:00 ссылка на другую запись этой же презентации

1:17:25 отвечаю на вопрос про функционал DLP в Aperture

1:18:20 отвечаю на вопрос по политикам на основе IoC из Autofocus, и External Block List и корреляция TI из разных источников

1:22:00 раздача футболок