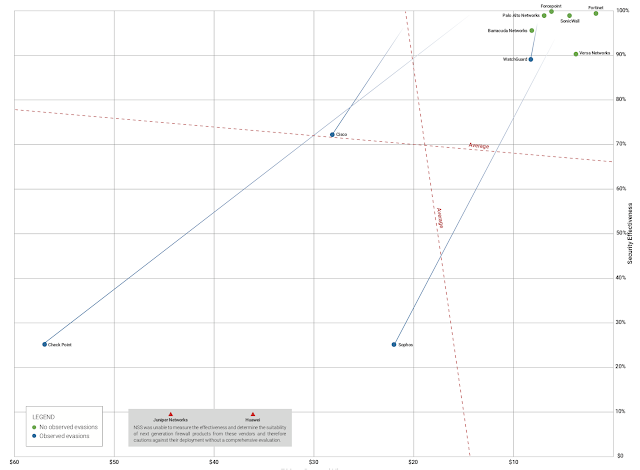

Сегодня изучал последние тесты NSS Labs, где лучше всех по процентам в области атак выглядел ForcePoint. При ближайшем рассмотрении оказалось, что часть атак относится как раз к классу resiliency и за счет этих атак ForcePoint обошел всех. NSS не раскрывает, как всегда, что были за атаки, но говорит, что это старые атаки, которые были видоизменены. Это как раз любимая фишка была у StoneSoft, который теперь ForcePoint. Это было сделано в свое время в Evader Tool и что-то мне говорит, что это снова он.

Приведу пример подобных видоизмененных атак: допустим мы берем обычный вирус eicar и просто пакуем его в zip в несколько итераций вкладывая zip в zip. Есть вендора, кто будет распаковывать 3 таких вложения, есть кто 7, есть кто 10. Поэтому в тесте типа resiliency, где eicar запакован 8 раз один вендор пропустит, а другой заблокирует. Мы (PANW) рекомендуем в нашем best practiсe в принципе блокировать такие странные файлы используя file blocking profile. И все эти тесты StoneSoft Evader Tool я вижу периодически, но реально это какое-то все искусственное.

Если я запакую eicar 100 раз, то обойду любого вендора в тесте, но это разве правильный тест на реальные атаки?

Подвох всего этого, что сам ForcePoint тоже можно обойти добавив еще один раунд сокрытия атаки. Но в этот момент Evader останавливают и показывают пальцем на всех других вендоров. Это собственно и происходит на их сайте https://www.forcepoint.com/product/network-security/evader-forcepoint