Сегодня я выкладываю запись вебинара по SSL Decrypt для TLS 1.2, 1.3, HTTP/2, QUIC.

Вебинар №3 по SSL Decrypt для TLS 1.2, 1.3, HTTP/2, QUIC

Сколько HTTPS трафика на периметре сети и что в нем

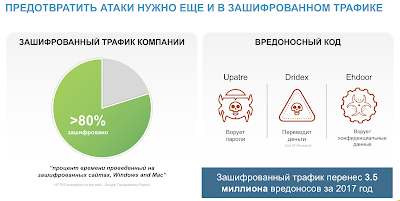

Основной WEB трафик компании сейчас - это HTTPS. По HTTP работает все меньше и меньше сайтов. 60% всего объема трафика на периметре за день - это SSL туннели разного вида: HTTPS, SMTPS, POP3S и так далее.

По этим туннелям внутрь сети заходит не только полезный контент, но и вредоносный. Если вы не контролируете SSL, то значит ваш межсетевой экран контролирует 20%-40% трафика, поскольку он не видит зашифрованные SSL туннели. Миллионы вредоносных файлов и каналов управления бот-сетями уже внутри ваших SSL соединений - пора взяться за контроль.

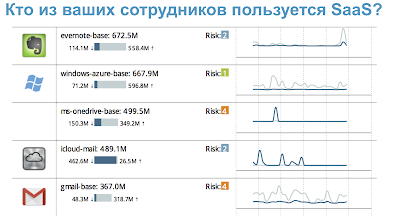

Какие приложения используют SSL

Определение типа приложений внутри SSL/TLS является на сегодня ключевой задачей. Все современные приложения ходят по 443 порту и если у вас обычный L4 firewall, в котором нет глубокой инспекции трафика - вы либо можете запретить все эти приложения пачкой, либо разрешить. Поэтому все чаще приходят запросы на L7 firewall именно по причине контроля за SaaS приложениями, такими как записные книжки, почтовые программы и хранилища файлов, такие как evernote, trello, mail.ru, gmail, google drive, dropbox, яндекс.диск. У многих заказчиков есть собственные программисты, которые используют SSL, поэтому важно, чтобы устройство умело создавать правила для таких кастомных приложений и отличать их друг от друга.

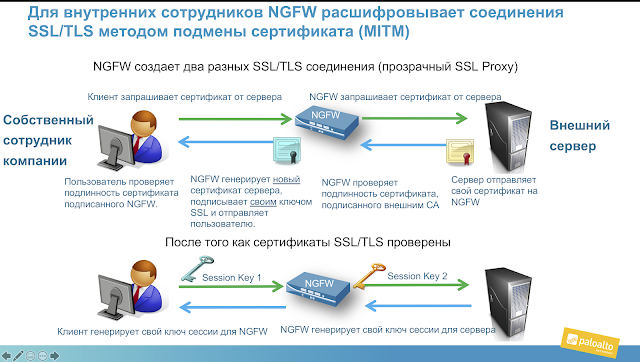

Как работает вскрытие SSL/TLS

Напомню, что в SSL/TLS существует две фазы: обмен сертификатами с открытыми ключами SSL сервера (и иногда клиента) и установление доверия этим сертификатам. На втором этапе ключ из SSL сертификата используется клиентом для отправки сессионного ключа и далее сама сессия уже зашифровывается симметричным алгоритмом шифрования, чаще всего, AES 256 бит.

Нужно понимать один нюанс: для расшифрования SSL приходится делать MITM - встревать в середину сессии, чтобы клиент получил сертификат SSL не с сервера, а с самого NGFW . То есть устройство по сути эмулирует нужный клиентам SSL сервер и одновременно само подключается от имени клиента к этому же сервису. В итоге в самом NGFW создается сессионный ключ для общения с сервером SSL. Благодаря этом рафик расшифровывается, проверяется необходимыми движками безопасности: APP-ID и CONTENT-ID: антивирусом , IPS, anti-spyware, DLP. Вы можете запретить скачивать exe файлы из файлообменников или отправлять документы PDF и MS Office в облака.

Для тех заказчиков, которые защищают от атак свои собственные сервера используется другой метод: SSL Inbound Decryption. Он проще в реализации и тратит меньше процессорных ресурсов. Чаще всего для этого используются специализированные устройства, такие как F5 или A10. Но эта функция есть и в современных NGFW и IPS.

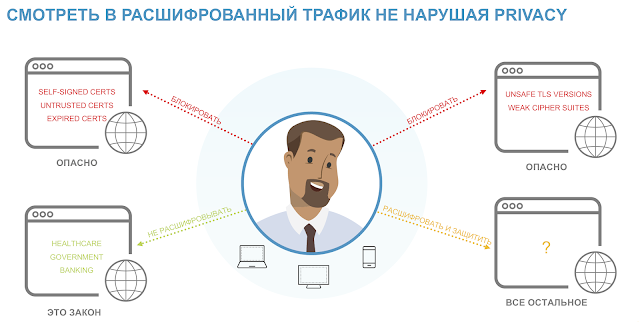

А что с Privacy?

Самым частым вопросом при реализации проектов с SSL Decrypt является - как соблюдать Privacy, ведь сайты интернет банков, медицинских организаций содержат много личных данных, которые компании не просто не могут расшифровывать по этичным соображениям, так еще это требование GDPR и других нормативных документов. Мы про это рассказали в видео.

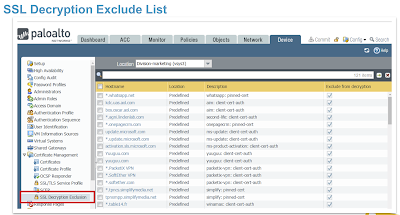

Вот так выглядят правила работы с SSL Decrypt в NGFW:

Также мы рассмотрели вопрос как быть с QUIC, SSL pinning, которые не позволяют делать MITM для расшифрования.

Весь ли трафик SSL/TLS можно расшифровать?

В реальной сети из 100% трафика SSL, который есть на периметре вы можете расшифровать только 60% из-за этих методик защиты от MITM. Вам обязательно нужно будет делать исключения для таких приложений и сервисов. В каждом NGFW есть уже готовый список исключений.

Подробнее в видео выше.

Подробнее в видео выше.