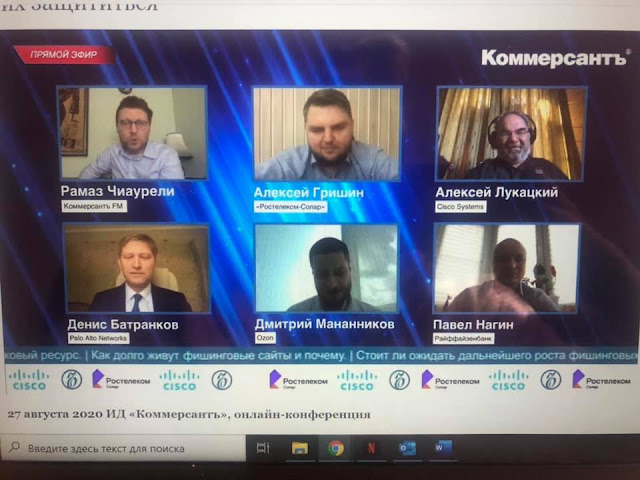

Недавно прошла конференция Коммерсант, где мы обсуждали проблемы фишинга, запись тут

https://www.kommersant.ru/conference/video

Что сейчас происходит?

- Люди случайно попадают на копии сайтов интернет-магазинов банков через поиск или через контекстную рекламу. Вы ищете магазин, допустим Леруа Мерлен, но не знаете как правильно пишется их сайт по-французски, делаете ошибки и опечатки и находите какой-то сайт, и потом выясняете, что это просто компания, которая доставляет вам товары из этого магазина, но не сам магазин. Или еще хуже - это поддельный сайт, где оплатить товар можно, но получить его и деньги - никогда. Сайт, на который вы зашли может быть прокси-сайтом, то есть он показывает вам экран известного интернет магазина и одновременно данные которые вы туда вводите: ваш логин/пароль и номер карты. Часто это работает на том, что вы не смотрите на иконку рядом с названием сайта, а там должен быть "замочек", и не смотрите на само название сайта: используются похожие начертания, но сайт реально не тот. Вот такой замочек, например, у моего блога:Если вы попали на копию, то даже профессионалам порой бывает сложно отличить настоящий сайт от поддельного. Стали применять интересную технологию: сайт работает по HTTP, а не по HTTPS - и если вы невнимательны и не проверяете наличие замочка в URL, то отдаете сайту все свои знания про свои пароли и кредитки.

- Сюда также отношу фейковые приложения в телефоне. Нужно смотреть рейтинг и сколько людей уже поставило это приложение. Если приложение под названием Belka поставило всего 100 человек, то стоит задуматься то ли это приложение, которое вы хотели поставить.

Зачем это?

- Украсть ваши деньги.

- Убрать ваш пароль и требовать выкуп.

Как защищаться домашним пользователям?

- Встроенная защита от фишинга в браузеры уже есть у всех поставщиков: Chrome, Firefox, Edge, Safari. Проверьте что соответствующая галочка включена в разделе Безопасность.

- Вы должны ожидать, что защита будет блокировать сразу вредоносный URL - встроенные средства защиты от фишинга в браузер пользуются базой таких сайтов.

- Google Chrome молодец - он проверяет также ваши логины/пароли по базе украденных паролей. Они собирают все публично выложенные пароли и когда вы вводите свой пароль - смотрят, нет ли его в базе украденных. Если ваш пароль украли - смените его!

- Новые сайты - это угроза похуже. Их еще нет в базах. И что делать? Начать с того, что сайт работает по HTTPS и он с правильным сертификатом. Тот самый "замочек" перед названием сайта. Однако существуют бесплатные сертификаты, например, Let's encrypt и хакеры обычно ими пользуются.

- Вас могут защищать дополнительные плагины к браузеру - они проверяют репутацию сайта и показывают ее вам. Например, если используется Let's encrypt, то это должно настораживать и это сразу снижает репутацию сайта. Например, есть расширение Netcraft .

- Пользоваться двухфакторной аутентификацией! Если instagram, facebook и другие сайты уже сделали это - включите! Если какой-то сайт не сделал - требуйте. Поскольку это также защищает от фишинга.

- Еще нужно проверять по категориям и блокировать неизвестные еще, но это может только NGFW которые есть только в корпоративных сетях. Однако сейчас распространены сервисы класса SASE или SWG - защита из облакака. Вы можете пользовать ними - там есть в том числе URL фильтрация по категориям. Но они также требуют настройки.

- Вы можете у вас дома пользоваться внешним защищенным DNS, например, Яндекс DNS. У него есть информация по вредоносным адресам DNS и он подменяет ответы к таким сайтам на страницу заглушку, чтобы оберечь вас от заражения или кражи данных.

- И еще совет: заносите свои сайты, где вы тратите деньги в закладки, чтобы не искать их и не кликать на ссылки в контекстной рекламе.

Как защищаться компаниям?

- Все то же самое что и домашние пользователи, например, использовать встроенную защиту от фишинга в браузере. Попросите свою техподдержку это включить. Также проверку ваших паролей по базе украденных и дополнительные плагины и возможно также менеджер паролей.

- Поскольку у безопасника компании есть еще одна задача: защищать не просто своих сотрудников, а еще и клиентов своей компании, например, которые пользуются приложениями компании, то нужно еще проверять приложения в Google Play и Apple Store, чтобы там не появлялись фейки.

- Если вы пишете приложение для компании, то лучше использовать взаимную аутентификацию: не только клиент проверяет что сервер тот самый, но и сервер проверяет, что приложение то самое.

- Использовать двухфакторную аутентификацию - здесь много уже готовых средств в корпоративной сети, но также ваши NGFW могут добавлять второй фактор поверх любого приложения.

- Есть программы, которые находят копии сайта вашей компании. Их надо запускать периодически и оповещать свою службу ИБ о находках.

- Есть также утилиты, которые могут проверять создание похожих доменов. Это нужно делать постоянно.

- Грамотное решение защиты своих клиентов: Аватар. Например, так сделано на портале gosuslugi.ru . Когда хакер делает поддельный сайт, то он не может скопировать ваш аватар, и поэтому когда вы заходите на подделку, то вы свой аватар там не найдете и это уже является сигналом, что что-то идет не так.

- В компании нужно использовать NGFW, в котором встроены механизмы блокировки фишинга по URL категориям. В Palo Alto Networks NGFW недавно встроили Machine Learning, который позволяет определять новые фишинговые сайты и даже zero-day файлы на лету.

- Также в NGFW есть проверка ввода паролей и логинов домена - то есть, когда вы пытаетесь ввесть логин и пароль от своего домена на стороннем сайте (поддельном), то NGFW это предотвратит или оповестит.

- Что вообще может проверять компания: какие типы файлов хочет скачать человек, какие URL хочет посетить, какие DNS адреса запрашивает. Все это защищается.

- Также VPN клиенты позволяют подключить домашний компьютер сотрудника к корпоративному NGFW в котором есть все методики защиты. Или сейчас весь мир переходит к облачному сервису защиты, Gartner называет этот сервис SASE . Но это отдельный разговор.

- Также рекомендуется запустить программу рассылки тестовых фишинговый писем, например, компания Антифишинг предлагает это.

Тест

В завершение проверьте свои навыки защиты от фишинга

- бесплатный тест от Тинькофф https://journal.tinkoff.ru/digest/

- бесплатный тест от Google https://phishingquiz.withgoogle.com/