В практике ИБ специалистов есть два термина, которые вызывают холивар при их совмещении друг с другом: направленная атака и APT-атака. Advanced Persistent Threat (APT) это вообще-то угроза и как будут атаковать в случае этой угрозы неясно. На прошедшей конференции по направленным атакам: мы сразу решили сфокусироваться на одной задаче, то есть мы обсуждали все атаки, где злоумышленник хочет как можно дольше остаться незамеченным, плюс он хочет быть именно в этой компании или группе компаний. То есть тогда эту атаку считаем направленной.

Часто возникает вопрос у бизнеса: можно ли защититься на 100%. Нет, если к вам хотят проникнуть, то проникнут. Судя по отчетам пентестеров, попасть в организацию можно всегда. А как это происходит? В зависимости от индустрии или страны вас будут атаковать по-разному. Мы пришли к выводу, что защищать нужно не все подряд, а только важные ресурсы: устройства-топ менеджеров, внутренние базы данных, интеллектуальную собственность компании, устройства, которые отвечают за непрерывность бизнеса.

Если проникнуть в сеть сравнительно легко, то вот остаться незамеченным внутри компании злоумышленнику уже сложно и обнаружение злонамеренных действий внутри компании - это основная задача ваших безопасников. Нужно, чтобы ваши сотрудники нашли и блокировали любого злоумышленника до того как он извлечет выгоду или нанесет ущерб вашей организации. Причем злоумышленником может быть собственный сотрудник.

Я задавал вопросы представителям крупных SOC в стране, интеграторам и вендорам средств защиты от APT. И они говорят, что обычные атаки отбивают антивирусы и IPS. Как защиту от APT позиционируют уже файловые песочницы и хостовую и аналитическую платформу разбора инцидентов EDR и XDR, системы защиты от почтового фишинга и аномальные системы NTA и UEBA.

Чтобы защититься нужно понимать кто, как, почему атакует.

Недостатком современной ИТ инфраструктуры стало то, что можно зайти в каждую компанию, что подтвердили в своем отчете пентестеры Positive Technologies. На данном мероприятии под атакующими мы понимали очень продвинутых людей (то есть всегда в обсуждении считали, что защищаемся от Advanced атакующих - это первая буква в термине APT). Направляют такие атаки обычно не на одну компанию, а на весь сектор или индустрию.

Важным аспектом является борьба с инсайдерами. На самом деле любой хакер, попавший в сеть - инсайдер. Ведь он работает от имени какого-то сотрудника.

Коллеги назвали списком следующие способы проникновения:

- фишинг в виде специально созданных писем с вредоносными вложениями или ссылками на них;

- атака сначала личной почты, которая менее защищена, но которую тоже проверяют на работе;

- заражение через партнеров, которые хуже защищены: сначала заражают их сеть, а потом уже заходят в вашу;

- использование уязвимостей, которые есть в процессорах и приложениях: браузерах, почтовых программах, VPN шлюзах и также в устройствах IoT;

- социальная инженерия в виде добавления своего номера счета в середине переписки между людьми или просьба дать доступ или даже сказать пароль;

- социальная инженерия в виде "помощи" на форуме, когда человеку присылают вредоносный код вместе с какой-то нужной утилитой;

- атака на цепочку поставок в виде закладок BIOS/UEFI или в аппаратную часть или в библиотеку самого производителя;

- URL ссылки в виде QR кодов или просто написанные на открытках и визитках или других "подарках";

- взлом домашней сети и домашнего компьютера.

Пример: производитель программных продуктов для управления сетью SolarWinds поставлял закладки своим заказчикам, сам не зная этого (Источник: https://safebdv.blogspot.com/2020/12/solarigate.html )

Пример: хакер впаял жучок на плату Cisco ASA (Источник: https://habr.com/ru/news/t/471398/ )

Мы также обсудили с какой целью проводятся атаки:

- спецслужбы государств занимаются шпионажем;

- промышленный шпионаж против конкурентов;

- финансовая выгода в виде выкупа за восстановление доступа к своим же системам и файлам;

- часто взломщики пытаются перепродать доступ в вашу компанию и поэтому обязательно нужно мониторить форумы.

Для перемещения внутри компании используют утилиты mimikatz или hashdump для повышения привилегий. И это тоже нужно контролировать. Это делают продукты класса EDR и XDR.

Есть два подхода к оценке взломана ли компания

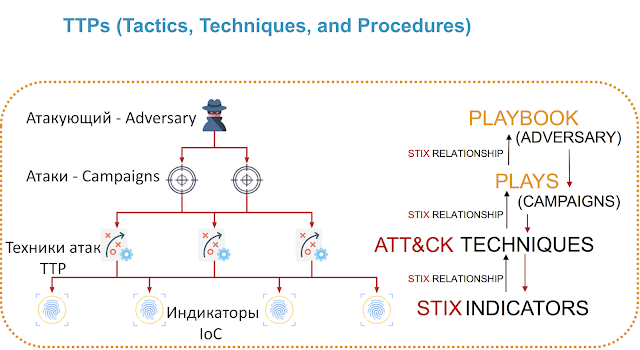

Если вы живете с мыслью об APT, то в вашей компании должен быть процесс под названием Threat Hunting или вы можете заказывать периодически сервис под названием Compromise Assesment. Однако не каждая организация может себе позволить поскольку требуются достаточно дорогие специалисты. Исследователи исходят из предположения, что вы уже взломаны. Такие люди постоянно ищут у вас признаки взломов. Обычно для этого используются различные типы индикаторов, которые упоминаются в литературе как тактики, техники и процедуры (TTP). Периодически рекомендуется большим организациям оценить наличие TTP различных группировок. Основным сборником техник атак является портал https://attack.mitre.org/.

И второй подход под названием Red Team - вы собираете утилиты и техники, которые используют группировки и задача людей проверить возможны ли эти тактики в вашей организации и как вы от них защищаетесь. Полную видеопрезентацию по TTP и Red Team и ATT&CK MITRE можно посмотреть ниже:

И второй подход под названием Red Team - вы собираете утилиты и техники, которые используют группировки и задача людей проверить возможны ли эти тактики в вашей организации и как вы от них защищаетесь. Полную видеопрезентацию по TTP и Red Team и ATT&CK MITRE можно посмотреть ниже:

Также специалисты по безопасности обсуждают всегда необходимость тестов на проникновение, аудитов безопасности и киберучения. Это важно, поскольку каждое такое мероприятие позволяет подготовить ваших сотрудников к реальной кибератаке.

Важным аспектом является борьба с инсайдерами. На самом деле любой хакер, попавший в сеть - инсайдер. Ведь он работает от имени какого-то сотрудника.

Что нужно защищать

Если вы пересматриваете свою стратегию кибербезопасности, а это нужно делать каждый год, то обратите внимание на

- личную почту сотрудника и как она защищена: прочитайте ему курс по защите личной почты;

- компанию партнера и как они защищены: выставите им требования по защите;

- сложность проникновения к важным ресурсам: удлините злоумышленнику kill chain чтобы Time to Detect и Time to Response было как можно быстрыми;

- ошибки конфигурации: проверяйте, что собственные сотрудники не ошиблись в настройке защиты самих себя и средств защиты компании.

Хороший своевременный детектор атак это продукты класса XDR, песочницы, NDR/NTA/UEBA.

Пример: В Microsoft Exchange Server обнаружена уязвимость, позволяющая получить к серверу полный доступ. Если у вас стоит XDR, то обычный анализ того, что почтовый сервер exchange запускает новый процесс - этим продуктом ловится мгновенно.

Однако, самое важное, чтобы у вас была дежурная смена, которая круглосуточно читает оповещения средств защиты. Купить средство защиты недостаточно - в него надо еще кому-то смотреть и реагировать.

Именно поэтому на мероприятии мы обсудили что делать с персоналом - повышение компетенций важно. Поэтому обучайте и администраторов и обычных сотрудников. Для этого сейчас есть много проектов и мероприятий класса Awareness.

Неожиданно при обсуждении выявилось, что сейчас с удаленкой открылось много проектов по контролю рабочего времени.

Что делать если у вас атака уже произошла: что-то невидимое где-то внутри что-то делает. Первый шаг?

Первый шаг самый простой: вы должны понять откуда впервые пришло сообщение о взломе и с этой отправной точки расследовать ситуацию дальше. Ваша первая задача: заблокировать распространение угрозы по сети. И к этому нужно готовиться.

Часто бывает, что компания, в которой 10000 сотрудников может три дня искать зараженный компьютер, чтобы отключить его. Во время киберучений поставьте такую задачу своим сотрудникам, чтобы сократить время поиска в случае реальной атаки. Вы должны быть готовы к этому и ваши сотрудники должны уметь искать компьютеры в своей сети. Для этого должны быть подготовлены какие-то утилиты и сотрудники должны знать их названия и как ими пользоваться.

По хорошему есть специальные курсы по работе с инцидентами. Также вы можете прочитать несколько документов по этой теме

- Incident Handler's Handbook https://www.sans.org/reading-room/whitepapers/incident/incident-handlers-handbook-33901

- Computer Security Incident Handling Guide https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-61r2.pdf

Какие выбирать продукты для защиты от APT

На мероприятии мы обсудили, что хакеры в курсе про все продукты и они обладают достаточным опытом по обходу защиты.

Пример: Эдвард Сноуден на портале Wikileaks опубликовал документы ЦРУ по техникам обхода защиты, это огромная база данных под названием Vault 7. И число продуктов по безопасности, которые они умеют обходить впечатляет.

Источник: https://wikileaks.org/ciav7p1/cms/index.html

Если говорить про вредоносный код, то обычно сотруднику присылают ссылку и когда он на нее кликает, то ему присылают сам файл. Причем данный вредоносный код по ссылке отдают только в определенную страну. Когда код скачали и запустили, то он выполняет вредоносные функции при наличии определенного софта на машине, или при наличии определенных файлов или при попадании на компьютер определенного человека, например, главного конструктора компании.

Поэтому песочницу нужно качественно настроить, чтобы подстроить ее среду на основе реальных данных от локальных машин. Российские песочницы могут поддерживать отечественные операционные системы, которые тоже под угрозой.

И одно важное заключение мы сделали не конференции: не нужно все защищать - нужно защищать конкретных людей и конкретные ресурсы.

Часто APT группировка не переживает, что их заметили: они хранят свои следы и не переживают, что их утилиты кто-то увидит.

Самое лучшее для компании и руководства - проводить киберучения, где смотреть готовность самих себя и различных служб реагировать на различные ситуации и пользоваться имеющимися ресурсами и продуктами.

Полное видео