Основные принципы защиты ЦОД

Сегментация сети:

- Логическая сегментация: ЦОД делится на логические сегменты с использованием VLAN, VRF или других технологий. Например, базы данных, веб-серверы и системы хранения данных размещаются в отдельных сегментах.

- Физическая сегментация: Ключевые системы (например, сервера управления) могут быть физически отделены от других компонентов сети для усиления защиты.

- Зоны безопасности: Определяются зоны с разными уровнями доверия (например, DMZ для внешних систем, зона для внутреннего доступа и т.д.). Между зонами должны быть настроены межсетевые экраны.

Принцип минимальных привилегий:

- Каждой системе, пользователю или сервису предоставляются только те права, которые необходимы для выполнения их задач.

- Для доступа к серверам и системам хранения данных используются строгие политики RBAC (Role-Based Access Control) или ABAC (Attribute-Based Access Control).

Сегрегация трафика:

- Управляющий трафик: Должен быть отделен от пользовательского и межсерверного.

- Шифрование данных в сети: Весь трафик внутри ЦОД (особенно связанный с системами хранения данных) должен шифроваться для защиты от перехвата.

Многоуровневая защита (Defense in Depth):

- Используются инструменты для защиты на каждом уровне архитектуры: межсетевые экраны, IPS/IDS, анти-DDoS системы, SIEM для мониторинга.

- Защита серверов включает установку агентов EDR (Endpoint Detection and Response) или HIDS (Host-based Intrusion Detection System).

- Для систем хранения данных используются встроенные механизмы шифрования и проверки целостности.

Рекомендации по архитектуре защиты

Двухфакторная аутентификация (2FA):

- Для доступа администраторов к серверам и системам хранения данных.

Сегментирование на уровне приложений:

- Использование микросегментации с помощью платформ вроде VMware NSX или Cisco ACI позволяет изолировать рабочие нагрузки вплоть до конкретного приложения или контейнера.

SIEM и мониторинг:

- Постоянный мониторинг трафика и систем с помощью SIEM позволяет оперативно обнаруживать аномалии и потенциальные угрозы.

Резервирование и отказоустойчивость:

- Ключевые системы должны иметь резервные копии и планы восстановления (DRP). Репликация данных должна происходить по защищённым каналам.

DLP (Data Loss Prevention):

- Используйте DLP для предотвращения утечек данных из ЦОД.

Обновление и управление уязвимостями:

- Регулярно обновляйте ОС, серверные приложения и системы хранения данных.

- Проведение регулярного сканирования на уязвимости и тестирования на проникновение.

Защита систем хранения данных:

- Используйте шифрование данных как на уровне файловой системы, так и на уровне массива хранения.

- Включайте функционал защиты от программ-вымогателей (например, неизменяемые снимки).

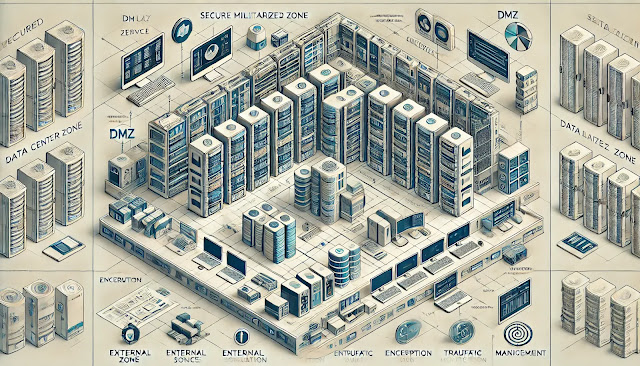

Пример архитектуры защиты ЦОД

Периметр ЦОД:

- Межсетевые экраны уровня NGFW с фильтрацией трафика и анализом приложений.

- Anti-DDoS решения для предотвращения атак на доступность.

Зона DMZ:

- Включает публично доступные сервисы. Ограничен трафик только на разрешённые порты и протоколы.

Внутренние сегменты:

- Веб-серверы, базы данных, системы хранения разделены. Используется межсетевой экран между сегментами.

Зона управления:

- Полностью изолирована, доступ к ней только по защищённым каналам (например, VPN).

Вот более подробный подход к сегментации дата-центра с серверами и хранилищем:

1. Определение требований

- Тип трафика: Какой тип данных будет передаваться между серверами и хранилищем? Это будут запросы к базе данных, веб-трафик, резервное копирование и т.д.?

- Производительность: Есть ли специальные требования по производительности для некоторых рабочих нагрузок, такие как низкая задержка или высокая пропускная способность?

- Безопасность: Как вы будете изолировать различные рабочие нагрузки или приложения для обеспечения безопасности данных?

- Отказоустойчивость и резервирование: Нужно ли вам обеспечить отказоустойчивость между сегментами, например, чтобы при сбое одного сегмента другие продолжали работать?

2. Физическая сегментация

Физическая сегментация предполагает разделение компонентов на уровне оборудования.

- Серверные стойки: Организуйте сервера по функциям или рабочим нагрузкам. Например, храните веб-серверы в одной стойке, серверы баз данных — в другой, а серверы приложений — в третьей.

- Массивы хранения данных: Хранилища могут быть физически сегментированы в зависимости от требований к рабочей нагрузке. Например, для рабочих нагрузок с высокими требованиями к производительности используйте более быстрые массивы, а для архивных данных — менее дорогие решения.

- Сегментация сети: Используйте отдельные физические коммутаторы для различных сегментов (серверы, хранилища, управление и т.д.). Убедитесь, что инфраструктура сети является надежной и масштабируемой.

- Сегментация питания: Возможно, вам будет нужно использовать отдельные электрические цепи или распределители питания (PDU) для различных сегментов, чтобы снизить риск полного отключения питания.

3. Логическая сегментация (на уровне сети)

Логическая сегментация обычно выполняется на уровне сети для изоляции трафика, повышения безопасности и оптимизации потока данных.

VLAN (Virtual LAN):

- Используйте VLAN для сегментации трафика между серверами и хранилищем. Например, создайте отдельные VLAN для трафика хранилища, трафика управления и серверной связи.

- Распространенной практикой является использование хотя бы двух VLAN для хранилища: одного для трафика SAN (Storage Area Network) и другого для IP-хранилища (iSCSI, NFS и т.д.).

- Для повышения безопасности рассмотрите создание отдельного VLAN для управляющих интерфейсов (например, для удаленного управления, мониторинга и конфигурации серверов и устройств хранения).

Подсети (Subnetting):

- Разделите сеть на подсети для изоляции различных типов трафика и сокращения размеров доменов широковещания. Например:

- Подсеть для сервер-серверного трафика.

- Подсеть для трафика сервер-хранилище.

- Подсеть для административного или управляющего доступа.

- Разделите сеть на подсети для изоляции различных типов трафика и сокращения размеров доменов широковещания. Например:

Межсетевые экраны (Firewall):

- Применяйте межсетевые экраны или группы безопасности между сегментами для предотвращения несанкционированного доступа. Например, изолируйте трафик управления от пользовательского или производственного трафика и используйте межсетевые экраны для контроля доступа между сегментами серверов и хранилищ.

- Рассмотрите использование средств защиты следующего поколения (NGFW) или технологий микро-сегментации для более детальной настройки безопасности на уровне рабочих нагрузок.

Качество обслуживания (QoS):

- Применяйте политики QoS для приоритизации различных типов трафика. Например, приоритет должен быть отдан трафику хранилища (iSCSI, FC) перед обычным трафиком приложений для обеспечения низкой задержки и высокой пропускной способности для операций с хранилищем.

4. Сегментация хранилища

- Прямо подключенное хранилище (DAS): Если используется DAS, хранилище следует логически разделять по каждому серверу или функции. Рассмотрите возможность подключения хранилища к выделенным серверам или применения стратегий локального хранения.

- Сетевое хранилище (NAS): Для файлового хранилища убедитесь, что устройства NAS сегментированы в соответствующие сетевые VLAN и защищены с помощью правильных контрольных доступов (например, разрешений NFS/SMB).

- Сетевое хранилище (SAN): Если используется SAN, сегментируйте его от другого трафика с помощью отдельных физических или виртуальных коммутаторов SAN. Для доступа к хранилищам используйте зонирование SAN и маскирование LUN (логических устройств), чтобы ограничить доступ к конкретным объемам данных.

5. Виртуализация и гипервизоры

Если используется виртуализация, сегментация может быть выполнена с помощью виртуальных коммутаторов, пулов хранения и логического разделения виртуальных машин (VM):

- vSwitch: Используйте виртуальные коммутаторы (vSwitch) для сегментации трафика внутри гипервизора, выделяя отдельные vSwitch для управления, хранения и виртуальных машин.

- Виртуализация хранилища: Виртуализуйте хранилище с помощью решений, таких как VMware vSAN, которое агрегирует локальное хранилище с нескольких хостов в общий пул с логической сегментацией и управлением доступом на основе политик хранения.

- Политики хранения: Применяйте политики хранения для выделения конкретных ресурсов хранения для виртуальных машин в зависимости от требований к производительности или емкости. Это позволяет изолировать рабочие нагрузки с высокими требованиями к производительности от более обычных.

6. Резервирование и высокая доступность

- Активный/Активный или Активный/Пассивный режим: Для серверов и хранилища настройте активные или пассивные конфигурации для обеспечения отказоустойчивости и высокой доступности (HA).

- Балансировка нагрузки: Внедрите балансировку нагрузки между серверами, чтобы сбой одного сервера не повлиял на выполнение рабочей нагрузки. Это можно сделать на уровне приложений или сети.

- RAID и репликация хранилища: Используйте конфигурации RAID (RAID 1, RAID 5, RAID 10 и т.д.) для резервирования данных в хранилище. Рассмотрите также возможность репликации хранилища для обеспечения восстановления после катастрофы (DR).

7. Мониторинг и управление

- Централизованный мониторинг: Используйте центральную систему мониторинга (например, Nagios, Zabbix, Prometheus) для отслеживания производительности, состояния и безопасности всех сегментов.

- Контроль доступа: Внедрите политики контроля доступа, чтобы ограничить, кто может управлять и мониторить различные сегменты, и гарантировать, что только авторизованный персонал имеет доступ к критическим компонентам серверов и хранилищ.

- Мониторинг сети: Реализуйте инструменты мониторинга сети для выявления и устранения узких мест между сегментами, особенно между серверами и хранилищем.

8. Сегментация безопасности

- Модель нулевой доверенности (Zero Trust): Применяйте принцип минимальных привилегий и убедитесь, что каждое устройство, пользователь или приложение должно пройти аутентификацию и авторизацию перед доступом к любым ресурсам.

- Межсетевые экраны для сегментации: Используйте межсетевые экраны между сегментами для детальной настройки безопасности и контроля доступа. Например, изолируйте трафик между серверами и хранилищем.

- Системы предотвращения вторжений (IPS): Используйте IPS для мониторинга трафика между сегментами и выявления потенциальных угроз или аномальной активности.

9. Тестирование и валидация

- Тестирование сети: Проверьте стратегию сегментации, моделируя трафик и сценарии отказов, чтобы убедиться, что изоляция между сегментами работает корректно.

- Тестирование производительности: Убедитесь, что каждый сегмент достигает нужного уровня производительности (например, низкая задержка для хранилища, высокая пропускная способность для рабочих нагрузок с базой данных).

- Тестирование безопасности: Проведите оценку уязвимостей и тестирование на проникновение, чтобы убедиться, что ни один сегмент не подвергается ненадлежащим рискам безопасности.

10. Документация и соответствие

- Документация стратегии сегментации: Ведите четкую документацию по конфигурации сегментов, политик и зависимостей между сегментами.

- Соответствие нормативным требованиям: Убедитесь, что ваш подход к сегментации соответствует требованиям нормативных актов (например, ФЗ-152, СТО БР ИББС, ГОСТ 57580.4-2022, PCI DSS, HIPAA, GDPR), особенно при работе с чувствительными данными.

Эффективная сегментация инфраструктуры дата-центра позволяет достичь более организованного, безопасного и производительного окружения для серверов и хранилищ, обеспечивая оптимизацию ресурсов, изоляцию трафика и минимизацию рисков.