Управление риском в широком смысле слова, и рисками информационной безопасности в частности, – это то, чем мы с вами занимаемся каждый день. Зачастую это происходит неосознанно, на автомате, однако, тем не менее, дает реальные результаты. Конечный результат управления риском – предотвращение ущерба объекту риска: вам, вашей семье, вашей компании, отдельным процессам, отрасли или государству в целом.

Вы можете подумать, что к вашей компании не применимо большинство рисков и уж точно никакого отношения не имеют риски информационной безопасности, т.к. «компания небольшая и брать нечего». Но даже в этом случае у вас есть ценный актив.

Можно украсть информацию о вашей производственной деятельности: закупочные цены, если вы что-то продаете, ноу-хау и секреты, если что-то производите. Даже ваши планы закупок могут представлять интерес.

Можно украсть персональные данные сотрудников и клиентов – их можно продать или оформить множество потребительских кредитов.

Можно получить доступ к банк-клиенту.

Можно воровать вычислительные мощности на ваших серверах, например, чтобы майнить биткоины, разместить там свой сервер или просто рассылать спам.

Можно просто воровать ваш интернет.

Чтобы этого не случилось, нужно обеспечить выполнение правил ИБ. Но прежде всего, необходимо выявить какие риски существуют и оценить возможный ущерб.

Заранее посчитанные риски

Классическое определение риска гласит:

Риск (от лат. resecō — «отсекать», «сокращать» или др.-греч. ῥιζικόν — «опасность») — сочетание вероятности и последствий наступления неблагоприятных событий.

А его формулу записывают так: Величина риска = вероятность события * размер ущерба

Вероятность в данном случае – вещь сугубо субъективная. Мы склонны перестраховываться, не понимая, что перед нами лишь иллюзия опасности. Причина этому уходит корнями глубоко в древность, а точнее к тем инстинктам, что принимают камень за льва. Здесь не страшно ошибиться и обознаться, однако эта ошибка дает шанс убежать от реального льва. Поэтому в первом приближении будем рассматривать риски лишь с точки зрения ущерба.

Для большого количества рисков уже посчитаны вероятность и ущерб. Существуют даже целые области математики, рассчитывающие риски для определенных отраслей. Например, есть актуарная математика, занимающаяся методами расчета, связанными со страхованием различных рисков, скажем, расчет риска дожития.

Или еще пример: известный расчет риска гибели в процессе авиапутешествия. Вероятность того, что пассажир, севший в самолет, погибнет в авиакатастрофе, составляет примерно 1/8 000 000. Таким образом, если пассажир будет садиться каждый день на случайный рейс, ему понадобится 21 000 лет, чтобы погибнуть.

Далее мы не будем рассматривать заранее известные и просчитанные риски, т.к. это не принесет практической пользы.

Инвентаризация рисков

Все основополагающие понятия в управлении риском мы повторили. Теперь же приступим к определению первого этапа – инвентаризации, или, если вы впервые выявляете риски, идентификации рисков. Чтобы не запутаться: выявляете риски первый раз для любого объекта – производите идентификацию рисков, все последующие работы по выявлению и пересмотру – инвентаризация рисков.

Идентификация рисков – это процесс (бесконечный процесс) определения факторов, событий, ситуаций, которые могут нанести ущерб.

Для успешной идентификации риска достаточно ответить на три простых вопроса:

- Какой будет ущерб?

- Какое событие/действие должно произойти, чтобы мы понесли ущерб?

- В отношении какого объекта должно произойти событие, чтобы мы понесли ущерб?

Вы могли заметить, что вопросы выражают обратную последовательность действий: ущерб <- действие <- объект. Этот способ используется для простоты. Когда вы станете опытнее, сможете использовать прямую схему: объект -> действие -> ущерб.

Объект риска

Объектом ущерба может выступать:

- компания или ее часть;

- бизнес-процесс;

- информационная система;

- банк данных или информация;

- инфраструктура;

- человек и т. д.

Объектом может быть вообще любой предмет, материальный или нематериальный актив, негативные действия по отношению к которому принесут ущерб.

Действие риска

Действия над объектом – перечень негативных операций над объектом, которые приводят к ущербу. К общим негативным операциям можно отнести кражу объекта или его части, повреждение или уничтожение, разглашение, несанкционированное использование и так далее.

В информационной безопасности выделяют следующие действия.

- Нарушение конфиденциальности – мы получаем ущерб от того, что что-то стало известно. Например, наша секретная формула стала известна конкурентам.

- Нарушение целостности – мы получаем ущерб от того, что наши данные неполны и/или изменены. Например, компьютерный вирус поменял все 0 на 9 в бухгалтерском отчете, что на один порядок увеличило налоговые выплаты.

- Нарушение доступности – мы получаем ущерб от того, что в определенный момент не получили доступ к нужной информации или услуге. Например, у нас не было доступа в интернет, чтобы выиграть очень важный аукцион, или мы вовремя не ответили на запрос контролирующих органов, потому что у нас свет отключили.

Источник действия – нарушитель

Чтобы в конце не запутаться, сформируйте для себя модель нарушителя. Речь о перечне источников действий, которые могут нанести ущерб. На первом этапе достаточно будет просто выявить группы нарушителей, например, сотрудники, конкуренты, хакеры, стихийные бедствия, технологенные факторы, «человеческий фактор» (глупость/некомпетентность) и так далее.

Выявить основные группы потенциальных нарушителей поможет понимание мотивов этих группы (за исключением техногенных и природных факторов, разумеется). Мне в этом помогает простая модель поведения субъекта (в порядке убывания):

- финансовый интерес;

- межличностные интересы;

- доминантность.

К первой категории относится 95% потенциальных нарушений. Мир преступлений (а особенно киберпреступлений) изменился в прагматическую сторону, если из определенного действия нельзя извлечь материальную выгоду, то найдется очень мало желающих этим заниматься.

Ко второй категории относятся все случаи слежки, например, чтобы добиться внимания женщины или отомстить обидчику.

«Вершиной» мотивов является доминирование, когда те или иные действия совершаются «просто потому, что я могу». Например, обесточивание целого здания.

Теперь вы можете записать каждый риск примерно в таком виде:

| № | Объект воздействия | Нарушитель | Действие | Ущерб |

| 1 | Ноу-хау компании | Сотрудники | Кража | Средний |

| 2 | Ноу-хау компании | Конкуренты | Кража | Катастрофический |

| 3 | директор по ИТ и ИБ | Техногенные факторы | Пропажа информации с телефона владельца | Катастрофический |

Ущерб от риска

В завершение мы должны оценить ущерб. Оценку нужно производить в деньгах. В третьей строке таблицы мы описали риск увольнения директора по ИТ и ИБ. Это будет не только личной трагедией для топ-менеджеров, но и принесет ущерб компании, которой, как минимум, придется искать новых сотрудников.

В первом приближении можно остановиться на качественной оценке ущерба с градацией «незначительный-средний-высокий-очень высокий».

Методы инвентаризации рисков

Существует два больших множества методов инвентаризации рисков. Первое множество –отраслевые, или стандартизированные, методы.

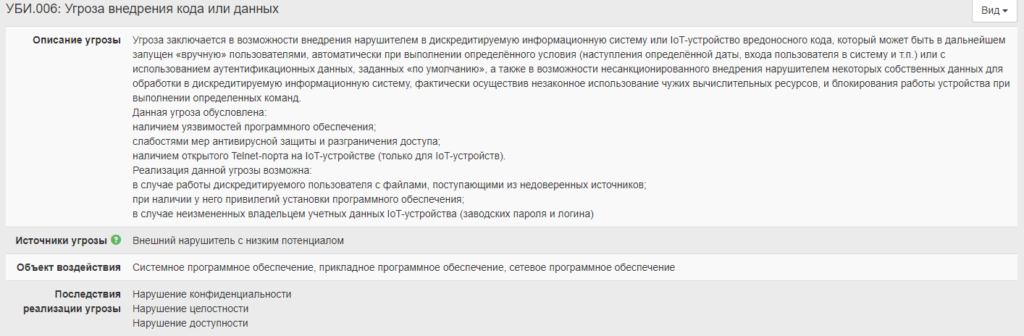

Во многих отраслях и направлениях уже сформированы базы рисков, которые могут быть отнесены к тем или иным объектам. Например, в информационной безопасности можно воспользоваться Банком данных угроз безопасности информации ФСТЭК России. Каждый риск (угроза) имеет описание: объект, источник угрозы (нарушитель), описание (действие), последствия реализации угрозы (ущерб).

Задав в поиске «источники угроз и последствия», вы можете сделать первоначальную выборку угроз (в данном случае информационной безопасности) и начать с ними предметную работу.

Методик и стандартов определения рисков информационной безопасности достаточно. Если вы захотите лучше разбираться в рисках, то можно рекомендовать серию стандартов ISO 2700x, полностью посвященных рискам и риск-менеджменту.

Второе множество методов идентификации рисков я называю «рабоче-крестьянскими» – они являются родственными методам «что если?» (самым ярким представителем которых является методология SWIFT). Данные методы требуют больше времени для определения рисков, но лишены недостатков стандартизированных методов, т.к. учитывают особенности конкретного объекта.

Заключение

После проведения инвентаризации рисков, вам потребуется оценить последствия (ущерб) и выработать защитные меры от рисков. По отношению к выявленным рискам возможны следующие защитные действия:

- ликвидация риска (например, за счет устранения причины);

- уменьшение риска (например, за счет использования дополнительных защитных средств);

- принятие риска (и выработка плана действия в соответствующих условиях);

- переадресация риска (например, путем заключения страхового соглашения).

Этап инвентаризации рисков является ключевым для любого вида деятельности, чем больше рисков вы предусмотрите, тем менее разрушительными будут последствия от свершившихся рисков. Желаю вам, что бы вас не касались риски с катастрофическими последствиями.

3 декабря 2018 года, для журнала Connect WIT 2018 № 11-12