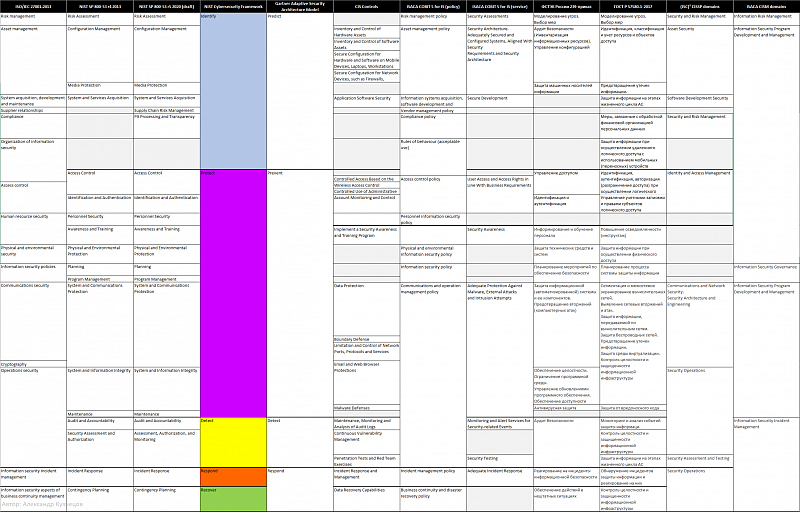

Но при этом фреймворков существует уже достаточно много, не только от ISO/IEC и NIST, как многие привыкли :):

- ISO/IEC 27001:2013 ();

- NIST SP 800-53 r4 от 2013 ();

- NIST SP 800-53 r5 от 2020 (draft, );

- NIST Cybersecurity Framework ();

- Gartner Adaptive Security Architecture Model ();

- CIS Controls ();

- ISACA COBIT 5 for IS (, хотя есть уже и более новый, но я с ним не работал ещё);

- приказ ФСТЭК России № 239 от от 25.12.2017 (, или тот же 17-ый или 21-ый приказы);

- ГОСТ Р 57580.1-2017 (),

и даже домены в рамках сертификаций Certified Information Security Manager (CISM) и Certified Information Systems Security Professional (CISSP).

Какой из них выбрать?

Можно ли применять их "в лоб"?

Есть достаточно много вопросов по части применения фраймворков, но в данной заметке я затрону следующий вопрос: а как эти фреймворки согласуются между собой (как маппятся предложенные в них ИБ-домены)?

Понимая это уже можно решать: что взять из одного, а что из другого; где уровень абстракции выше, а где ниже и т.д.?

Уже существует немало подобных маппингов, но важно помнить, что многие стандарты – это не просто списки контролей/мер, в их "теле" так же есть важные блоки, которые необходимо учитывать в этом маппинге.

На картинке ниже представлена моя версия состава ИБ-доменов в указанных выше стандартах/документах и их маппинга между собой.

За основу (ориентир) в нем я взял NIST Cybersecurity Framework, а не ISO/IEC 27001, как многие привыкли. При этом NIST Cybersecurity Framework уже содержит в себе маппинг с другими стандартами, что является большой редкостью и большим полюсов (но при составлении данной заметки я на него почти не опирался, т.к. в нём идёт более низкоуровневое деленные).

В заключении хотел бы отметить, что любой фреймворк потребует доработки именно под ваши реалии и контекст, поэтому успехов в выборе и адаптации вашего framework-а по линии информационной безопасности!