При подготовке статьи частично использовались материалы, представленные на вебинаре “Положение ЦБ РФ № 716-П. Роль ИТ и ИБ в управлении операционным риском“ от компании “Инфосистемы Джет”.

Впервые этот материал был опубликован в Методическом журнале “Внутренний контроль в кредитной организации” № 4 / 2020.

Вступление

До недавнего времени в кредитных организациях при расчете операционного риска не уделялось должного внимания рискам информационной безопасности (далее - риски ИБ) и рискам информационных систем (далее - риски ИС). Поскольку серьёзных санкций со стороны регулятора за реализацию рисков ИБ и рисков ИС не было, их игнорирование в некоторых кредитных организациях стало обычной практикой. Положение Банка России от 08.04.2020 № 716-П[1] (далее - Положение БР № 716-П), которое вступило в силу с 1 октября 2020 года, призвано исправить ситуацию.

name='more'>Подобно тому, как древние римляне заставляли инженеров жить под мостами, которые те построили, Банк России предлагает кредитным организациям отвечать выделением части собственного капитала на покрытие возможных потерь от операционных рисков, что может сказаться на финансовых показателях кредитных организаций.

Такой подход к оценке рисков в кредитных организациях отвечает международной практике и соответствует подходу стандартизированной оценки Базеля III, согласно которому расчёт размера операционного риска включается в нормативы достаточности капитала. Риск ИБ и риск ИС, как подмножество операционного риска, теперь напрямую будут влиять на величину достаточности капитала. А значит отмахнуться от рисков ИБ и рисков ИС кредитным организациям не получится.

Новое Положение БР № 716-П – это новый фронт работ для кредитных организаций. Чтобы реализовать все требования Положения во многих кредитных организациях (далее - КО) потребуется пересмотреть организацию ресурсного (кадрового и финансового) обеспечения служб (подразделений) управления рисками.

На что сразу обратили внимание кредитные организации, ознакомившись с Положением БР № 716-П

Из Положения БР № 716-П следует, что ключевая роль и ответственность за риски ИБ и ИС перераспределяется с подразделений ИБ и ИТ на руководство кредитных организаций, а нормы обеспечения информационной безопасности в КО становятся обязательными.

Также из Положения БР № 716-П вытекает необходимость создания центров компетенций по ведению базы событий операционного риска в каждом назначенном для этих целей подразделении КО.

Объём работ только по ведению базы событий можно понять из перечисления в Положении БР № 716-П (п. 6.21) ответственных за это мероприятие:

- перечень должностей работников, ответственных за ведение базы событий;

- перечень должностей работников, предоставляющих информацию для базы событий;

- перечень должностей работников, определяющих потери от реализации событий операционного риска, занесенные в базу событий;

- перечень должностей работников, ответственных за проверку полноты информации в базе событий и сверку счетов бухгалтерского учета с информацией, отраженной в базе событий.

Что касается кадрового обеспечения служб (подразделений) управления рисками, то стоит отметить, что, если Указание Банка России от 15.04.2015 № 3624-У[2] допускало назначение в КО ответственных работников вместо создания подразделения (небольшие КО, как правило, ограничивались одной штатной единицей работника, занимающегося учётом рисков), то в Положении БР № 716–П указано, что наличие самостоятельного подразделения, ответственного за организацию управления операционным риском в КО обязательно (п. 1.3).

Также выполнение требований Положения БР № 716–П призвано способствовать созданию информационной инфраструктуры для управления рисками в КО, так как одним из элементов системы управления операционным риском в КО должна являться автоматизированная информационная система (п. 1.3), обеспечивающая функционирование как в целом системы управления операционным риском, так и отдельных ее элементов (например, базы событий).

Не секрет, что профессиональное управление рисками с использованием современных подходов к оценке рисков осуществляется в основном только в крупных банках. В большинстве небольших КО отчёты по рискам, как правило, агрегируются в таблицах Excel или в самописных ИС. С учётом серьёзности требований Положения БР № 716-П, управление рисками без автоматизированной системы превращается в весьма трудоемкую задачу. По сути, речь может идти о внедрении полноценной, многопользовательской, автоматизированной, банковской системы - только с точки зрения учета убытков.

Ещё одним существенным моментом для кредитных организаций - участников платежной системы Банка России является тот факт, что после вступления в силу Положения БР № 716-П возрастает роль внешних оценок по соблюдению требований других Положений Банка России: № 683-П[3], № 382-П[4], № 672-П[5], так как согласно п.1.2.2 Приложения 1 к Положению БР № 716-П такие оценки входят в перечень качественных контрольных показателей риска ИБ.

Куда бежать? За что хвататься?

Чтобы достигнуть к 01.01.2022 соответствия требованиям Положения БР № 716-П, кредитным организациям необходимо провести целый комплекс мероприятий. В разрезе рисков ИБ и рисков ИС этапы приведения системы управления операционным риском в соответствие с новыми требованиями могут быть следующими:

1. Сбор и анализ сведений о критичных бизнес-процессах и используемых в этих процессах ИС;

2. Обследование ИТ-инфраструктуры, ИС и состояния ИБ;

3. Документирование процессов системы управления операционным риском в разрезе рисков ИБ и рисков ИС;

4. Организация процессов системы управления операционным риском (далее - СУОР) и повышение качества СУОР в разрезе рисков ИБ и рисков ИС.

Рассмотрим этапы по порядку.

Сбор и анализ сведений о критичных бизнес-процессах и используемых в этих процессах ИС может включать следующие мероприятия:

1) Анализ бизнес-процессов

- выявление критичных для КО бизнес-процессов;

- выявление подразделений КО, поддерживающих эти процессы;

- выявление используемых в этих процессах ИС.

2) Анализ используемых в критичных бизнес-процессах ИС;

3) Анкетирование выделенных для данной процедуры работников подразделений, участвующих в критичных бизнес-процессах;

4) Формирование перечня критичных бизнес-процессов и используемых в них ИС;

5) Подготовка отчета об обследовании.

Обследование ИТ-инфраструктуры, ИС и состояния ИБ может включать следующие мероприятия:

1) Сбор сведений об ИС, конфигурациях конечного и сетевого оборудования, средствах защиты информации и т.д.;

2) Определение возможных причин возникновения рисков ИБ и ИС, а также последствий от реализации этих рисков;

3) Подготовка отчета об обследовании.

Организация процессов системы управления операционным риском и повышение качества СУОР в разрезе рисков ИБ и рисков ИС может включать следующие мероприятия:

1) Проведение оценки рисков в соответствии с разработанной и утверждённой Методикой проведения самооценки операционного риска (п. 2.1) в разрезе рисков ИБ и рисков ИС;

2) Проведение оценки эффективности процессов управления операционным риском в разрезе рисков ИБ и рисков ИС на основе принятых в КО показателей эффективности;

3) Разработка на основе полученных результатов оценки плана обработки рисков ИБ и рисков ИС;

4) Подготовка отчета о проведении оценки рисков ИБ и рисков ИС (отчеты по операционным рискам должны храниться кредитной организацией не менее десяти лет (п. 4.2).

Начинать следует с самого очевидного и интуитивно понятного: с плана организационных мероприятий, связанных с документированием процессов системы управления операционным риском в разрезе рисков ИБ и рисков ИС.

В план могут входить следующие мероприятия:

1) разработка / актуализация внутренних документов:

- Политики ИБ (п. 7.8);

- Положения о службе ИБ (п. 7.9);

- Политики ИС (п. 8.3 );

- Положения о службе ИТ;

- Методики обеспечения качества данных и порядка обеспечения качества данных (п.п. 8.7.4 и 8.7.5 );

- Политики резервного копирования и восстановления данных;

- Плана действий, направленных на обеспечение непрерывности и (или) восстановление деятельности в случае возникновения чрезвычайных ситуаций;

- Регламента тестирования уязвимостей ИС.

2) включение требований Положения БР № 716-П в разрезе рисков ИБ и рисков ИС в планы и программы самооценок и внешних аудитов;

3) документирование результатов выполнения процедур по оценке рисков со стороны служб ИБ и ИТ (ежегодно):

- отчет о проведении оценки рисков (хранится не менее десяти лет);

- план обработки рисков.

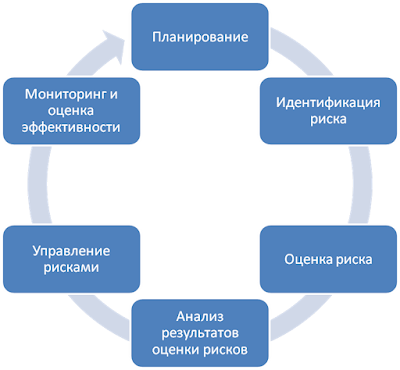

Методика управления риском ИБ и риском ИС с учетом положений п. 2.1 Положения БР № 716-П может регламентировать следующие процедуры управления риском:

- идентификация рисков (п.2.1.1);

- сбор и регистрация событий и потерь (п.2.1.2);

- определение и возмещение потерь (п.2.1.3);

- качественная оценка уровня рисков (п.2.1.5);

- самооценка рисков не реже одного раза в год по собственной методике (п.2.1.5);

- выбор и применение способа реагирования на риски (п.2.1.6);

- мониторинг рисков (п.2.1.7).

Рассмотрим примерный перечень мероприятий по исполнению требований разделов 7 и 8 Положения БР № 716-П для служб информационной безопасности (ИБ) и информационных технологий (ИТ) в кредитных организациях.

Согласно требованиям главы 7 “Управление риском информационной безопасности”, краткий перечень мероприятий может выглядеть так:

1. КО определяет во внутренних документах порядок управления риском ИБ (п.7.1);

2. КО фиксирует в базе событий (с присвоением вида операционного риска) инциденты, приведшие к фактической реализации риска ИБ, в том числе, киберриска (п.7.3);

Замечание по порядку ведения базы событий. Исходя из требований Положения БР № 716-П (п. 6.9, п. 7.5, п. 7.9.2), может возникнуть вопрос: вести ли учет событий в составе общей базы событий КО либо раздельно в базах событий служб ИБ и ИТ? Скорее всего службы ИБ и ИТ будут вынуждены заполнять какие-то поля в общей базе событий КО и параллельно вести свои базы событий, так как есть ещё требования Положений БР № 672-П, № 683-П, № 382-П по фиксации событий и отправке отчетов в Банк России.

3. КО обеспечивает выявление, регистрацию и учет событий риска ИБ с определением всех элементов классификации (п.7.6);

Замечание. Хорошим подспорьем службам ИБ в выполнении этого требования будет Приложение 5 к Положению БР № 716-П “Подходы к дополнительной классификации риска ИБ“.

4. КО в целях управления риском ИБ определяет во внутренних документах порядок функционирования системы ИБ и обеспечивает его выполнение, которое согласно требованиям Положения БР № 716-П (п. 7.7) предполагает:

- наличие в КО Политики ИБ;

- выявление и идентификацию риска ИБ, а также его оценку;

- участие совета директоров КО в решении вопросов управления риском ИБ;

- определение в КО должностного лица (лица, его замещающего), ответственного за функционирование системы обеспечения ИБ (с прямым подчинением лицу, осуществляющему функции единоличного исполнительного органа КО);

- обеспечение защиты от угроз безопасности информации и операционной надежности, в том числе на этапах жизненного цикла ИС;

- выявление событий риска ИБ;

- наличие порядка реагирования на выявленные события риска ИБ и восстановления деятельности КО;

- организационные меры по ресурсному (кадровому и финансовому) обеспечению ИБ, включая установление требований к квалификации работников;

- повышение осведомленности, обучение и развитие навыков работников КО в области противодействия угрозам безопасности информации; проведение тренингов;

- обеспечение реализации программ контроля, в том числе программ аудита;

- отслеживание контрольных показателей уровня риска ИБ.

Кроме мероприятий, перечисленных выше, в целях управления риском ИБ согласно Положению Банка России № 716-П (п. 7.7) необходимо также выполнение требований Положения Банка России № 683-П в части:

- обмена информацией о событиях риска ИБ, в том числе об инцидентах защиты информации, и предоставление данных в Банк России (п. 8 Положения Банка России № 683-П);

- комплекса мероприятий, направленных на повышение эффективности управления риском ИБ и уменьшение негативного влияния риска ИБ, в том числе в соответствии с реализуемыми уровнями защиты информации в отношении объектов информационной инфраструктуры КО (п.п. 3.1 п. 3 Положения Банка России № 683-П);

- выполнения требований к обеспечению защиты информации при осуществлении банковской деятельности, связанной с осуществлением перевода денежных средств (п. 5 Положения Банка России № 683-П);

- процессов применения прикладного ПО автоматизированных систем и приложений (п. 4 Положения Банка России № 683-П);

- проведения ежегодного тестирования на проникновение и анализ уязвимостей ИБ объектов информационной инфраструктуры КО (п.п. 3.2 п. 3 Положения Банка России № 683-П);

- проведения независимой оценки соответствия уровня защиты информации в отношении объектов информационной инфраструктуры КО (п. 9 Положения Банка России № 683-П).

Замечание. Если подытожить содержимое п. 7.7 Положения БР № 716-П, то можно констатировать, что всё перечисленное знакомо и, в целом, понятно службам ИБ, так как схожие формулировки встречались в изданных ранее документах Банка России: в Положении от 09.06.2012 № 382-П, в Положении от 17.04.2019 № 683-П и уже многократно обсуждались банковским сообществом (в том числе и с регулятором). Что касается Политики ИБ, то она, как правило, в том или ином виде уже разработана в большинстве банков. Её наличие продиктовано требованиями национальных стандартов РФ, связанными с защитой информации, а также требованиями Комплекса стандартов СТО БР ИББС от Банка России (формально необязательными к исполнению). Также как обычная практика воспринимается требование наличия разных кураторов из руководства КО у службы ИБ (куратор ИБ не должен быть связан с обеспечением функционирования информационных систем) и службы ИТ для исключения конфликта интересов.

5. КО осуществляет ведение базы событий риска информационной безопасности (п.п.7.9.2);

6. Служба ИБ формирует отчеты по рискам информационной безопасности (п.7.10):

- отчеты в соответствии с требованиями Положения Банка России № 382-П;

- сводные отчеты должностному лицу, ответственному за обеспечение ИБ, и уполномоченному коллегиальному органу КО.

7. Уполномоченное подразделение КО проводит регулярную (не реже одного раза в год) независимую оценку соблюдения требований, установленных главой 7 Положения БР № 716-П (п.7.11).

Согласно требованиям главы 8 “Управление риском информационных систем”, краткий перечень мероприятий, может выглядеть так:

1. КО определяет во внутренних документах порядок управления риском информационных систем, включающий мероприятия и процедуры по обеспечению требований к непрерывности и качеству функционирования информационных систем и обеспечению качества данных в информационных системах (п.8.1);

2. КО определяет политику информационных систем как взаимосвязанной совокупности технических и программных средств, других объектов информационной инфраструктуры (п.8.2);

Замечание. Как было сказано выше Политика ИБ разработана в большинстве банков. А вот Политику ИС многим банкам, очевидно, предстоит разрабатывать с нуля и приучать сотрудников выполнять её требования.

В Политике ИС должны быть регламентированы требования по обеспечению (п. 8.1):

- качества функционирования ИС;

- качества данных в ИС;

- непрерывности функционирования ИС.

Рассмотрим эти требования по порядку.

Обеспечение качества функционирования ИС может содержать следующие элементы:

- паспортизация ИС;

- требования к эксплуатации ИС;

- SLA функционирования ИС;

- требования к ИС, обеспечивающие функционирование системы ИБ;

- требования к инженерным системам ЦОД и т.д.

Обеспечение качества данных в ИС может содержать следующие элементы:

- требования к данным, обрабатываемым в ИС;

- методику обеспечения качества данных в ИС;

- порядок обеспечения качества данных в ИС.

Обеспечение непрерывности функционирования ИС может содержать следующие элементы:

- Политику резервного копирования и восстановления данных;

- План действий, направленных на обеспечение непрерывности и (или) восстановление деятельности в случае возникновения чрезвычайных ситуаций;

- Регламент тестирования уязвимостей ИС;

- другие.

3. Ответственность за соблюдение требований политики ИС несёт коллегиальный исполнительный орган КО (п.8.3);

4. Должностное лицо, ответственное за информационные системы, не реже одного раза в год проводит анализ необходимости пересмотра требований политики информационных систем (п.8.4);

5. КО определяет во внутренних документах порядок и правила проведения анализа и пересмотра политики ИС (п.8.4);

6. Требования к обеспечению качества данных согласно Положения БР № 716-П (п.п. 8.7.4) можно рассматривать в разрезе следующих характеристик:

- точность и достоверности данных;

- полнота данных;

- актуальность данных;

- согласованность данных;

- доступность данных;

- контролируемость данных;

- восстанавливаемость данных;

- другие характеристики качества данных в ИС, определяемые КО во внутренних документах.

Замечание. Обеспечение качества данных - это необъятный фронт работ не только для службы ИТ, но и для всех подразделений КО, которые формируют информационные потоки в рамках операционных бизнес-процессов.

7. КО определяет во внутренних документах методику и порядок обеспечения качества данных в информационных системах (п.п.8.7.5. и 8.7.6);

Замечание. Методика и порядок обеспечения качества данных в информационных системах должны быть взаимоувязаны с другими процессами управления ИТ.

8. Подразделение, ответственное за обеспечение функционирования информационных систем, не реже одного раза в год проводит анализ необходимости пересмотра требований к информационным системам (п.п.8.7.8);

9. Регулярное (не реже одного раза в день) резервное копирование данных критически важных процессов на резервные технические средства, размещенные не в тех зданиях, в которых размещены действующие технические средства (п.п.8.8.3);

Замечание. В выполнении этого требования у небольших банков, определенно, будут сложности, так как эти банки не могут позволить себе резервный ЦОД в другом здании. В любом случае это требование необходимо учесть при разработке/актуализации Политики резервного копирования и восстановления данных.

10. КО проводит регулярную (не реже одного раза в год) оценку состава компонентов, архитектуры, информационной инфраструктуры и характеристик информационных систем на предмет их достаточности и эффективности (п.п.8.8.6);

11. Ежегодное тестирование уязвимостей информационных систем (п.п. 8.8.7);

12. Уполномоченное подразделение КО проводит регулярную (не реже одного раза в год) независимую оценку соблюдения требований, установленных главой 8 Положения БР № 716-П, включая оценку эффективности (п.п. 8.8.8);

13. Коллегиальный исполнительный орган КО определяет подразделение (подразделения), ответственное (ответственные) за обеспечение непрерывности функционирования информационных систем (п.п. 8.8.9);

14. Коллегиальный исполнительный орган КО определяет должностное лицо (лицо, его замещающее), ответственное за обеспечение непрерывности функционирования информационных систем в кредитной организации (п.п. 8.8.10);

15. Должностное лицо (лицо, его замещающее), ответственное за обеспечение непрерывности функционирования информационных систем КО, регулярно (не реже одного раза в год) проводит самооценку рисков информационных систем в разрезе процессов с учетом требований Положения БР № 716-П и направляет отчеты по результатам самооценки в подразделение, ответственное за организацию управления операционным риском (п.п. 8.8.11);

Замечание. Проведение не реже одного раза в год самооценки рисков информационных систем - это новое требование Банка России. Согласно п. 2.1 Положения БР № 716-П самооценка проводится кредитной организацией по установленной во внутренних документах методике (в виде анкетирования выделенных для данной процедуры работников подразделений КО по всем направлениям деятельности, в том числе в разрезе составляющих их процессов, с использованием формализованных анкет) в отношении всех видов операционного риска в соответствии с планом проведения качественной оценки. В отличие от рисков ИС, проведение самооценки рисков ИБ специально не оговорено в Положении БР № 716-П, но этот факт, как следует из п. 2.1, не отменяет необходимости её проведения.

15. Коллегиальный исполнительный орган КО определяет подразделение, ответственное за предоставление отчетов по риску информационных систем (п.п. 8.8.12).

Заключение

Положение БР № 716-П распространяется на кредитные организации и головные кредитные организации банковской группы, кроме центрального контрагента и центрального депозитария (п. 1.1).

В главе 9 Положения БР № 716-П предусмотрена дифференциация требований и сроков приведения в соответствие системы управления операционным риском в зависимости от вида кредитной организации и типа банковской лицензии.

Как было сказано выше, система управления операционным риском подлежит приведению в соответствие с требованиями Положения БР № 716-П в срок до 1 января 2022 года (п. 10.2).

В случае приведения СУОР в соответствие с установленными требованиями ранее 1 января 2022 года организация вправе проинформировать об этом Банк России в целях организации оценки соответствия системы требованиям Положения БР № 716-П (п. 10.3).

Неутешительные выводы: чем меньше, тем хуже

Для крупных банков выполнение требований Положения БР № 716-П не должно составить больших трудностей. Учитывая масштабы и многообразие бизнес-процессов, управление операционным риском (включая риски ИБ и риски ИС) в крупных банках, как правило, обеспечено на достаточном уровне и затраты на создание системы управления рисками уже реализованы. Небольшим кредитным организациям, возможно, придётся приложить значительные усилия, чтобы хоть как-то соответствовать требованиям Положения БР № 716-П. Для них даже, казалось бы, очевидное требование о наличии самостоятельного подразделения, ответственного за организацию управления операционным риском, звучит как задача со многими неизвестными. В любом случае, в мелких и средних кредитных организациях для решения поставленных задач потребуются значительные средства и, возможно, увеличение штата сотрудников.

Чем грозит несоблюдение требований Положения БР № 716-П?

Про выделение кредитными организациями части собственного капитала на покрытие возможных потерь от операционных рисков было сказано выше.

Также за несоблюдение отдельных требований Положения БР № 716-П, выявленных в ходе последующего надзора со стороны Банка России после 1 января 2022 года, могут быть приняты меры в соответствии со ст. 74 Федерального закона от 10.07.2002 № 86-ФЗ “О Центральном банке Российской Федерации (Банке России)“, в том числе наложены штрафы.

[1] Положение Банка России от 08.04.2020 № 716-П “О требованиях к системе управления операционным риском в кредитной организации и банковской группе“.

[2] Указание Банка России от 15.04.2015 № 3624-У “О требованиях к системе управления рисками и капиталом кредитной организации и банковской группы“.

[13] Положение Банка России от 17.04.2019 № 683-П “Об установлении обязательных для кредитных организаций требований к обеспечению защиты информации при осуществлении банковской деятельности в целях противодействия осуществлению переводов денежных средств без согласия клиента“.

[4] Положение Банка России от 09.06.2012 № 382-П “О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств“.

[5] Положение Банка России от 09.01.2019 № 672-П “О требованиях к защите информации в платежной системе Банка России“.