Подробности прохождения конкурса в ближайшее время будут опубликованы в блоге http://ptresearch.blogspot.com/

Подробности прохождения конкурса в ближайшее время будут опубликованы в блоге http://ptresearch.blogspot.com/ModSecurity bypass (again)

ModSecurity bypass (again)

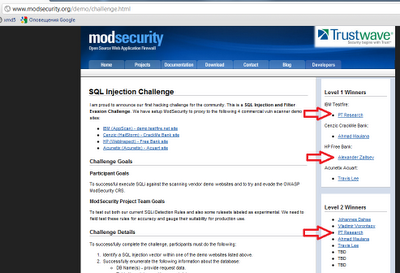

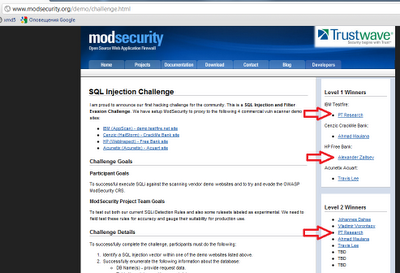

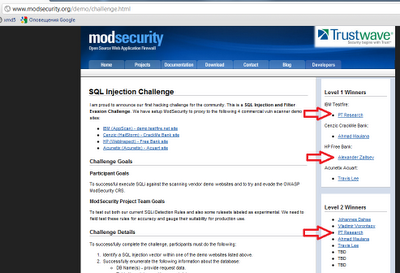

Позитивные парни (в лице Юры Гольцеваи Александра Зайцева) вновь продемонстрировали высокий уровень мастерства Positive Research (hack drove) Team (Lab:)) и сумели воспользоваться уязвимостью SQL-инъекция в обход последних правил ModSecurityв рамках конкурса SQL Injection Challenge [ 1]:

Подробности прохождения конкурса в ближайшее время будут опубликованы в блоге http://ptresearch.blogspot.com/

Подробности прохождения конкурса в ближайшее время будут опубликованы в блоге http://ptresearch.blogspot.com/

server-side attacks

research

positive technologies

SQL-Injection

Подробности прохождения конкурса в ближайшее время будут опубликованы в блоге http://ptresearch.blogspot.com/

Подробности прохождения конкурса в ближайшее время будут опубликованы в блоге http://ptresearch.blogspot.com/