Совершенно замечательную подборку ПО с открытым кодом в помощь безопасникам сделала, хорошо известная разработчица ПО, а ныне публицист Фахмида Рашид .

Недавно сам искал профильное ПО для анализа вредоносов с открытым кодам, пришлось перелопатить кучу материалов чтобы найти нужное. А тут готовая подборка.

Разработчикам на заметку.

Вместе с 800 проектами, сфокусированными на безопасности, GitHub предлагает администраторам и профессионалам в сфере кибербезопасности набор инструментов и платформ для анализа вредоносного ПО, тестирования на предмет взлома,P компьютерной и сетевой экспертизы, реагирования на чрезвычайные происшествия, мониторинга сети и многое другое.

Ниже приведены наиболее эффективные проекты с открытым кодом. Рекомендуем обратить на них внимание всем специалистам, ответственным за защиту систем и сетей. Ради вашего удобства мы сгруппировали их в соответствии с выполняемой работой.

Тестирование на предмет взлома

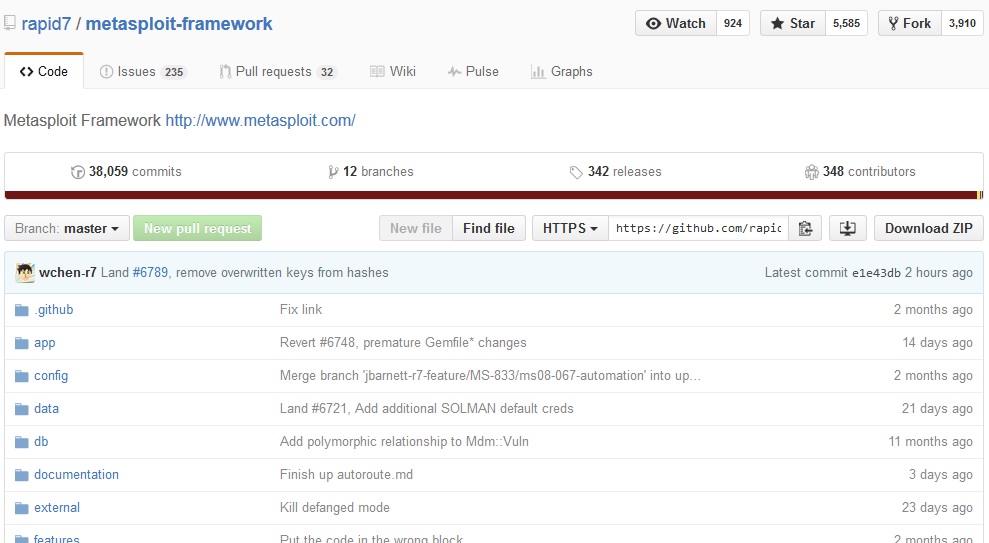

Когда речь заходит о тестировании на предмет взлома достаточно воспользоваться Metasploit Framework . Воспользовавшись расширенной библиотекой эксплойтов, специалисты могут использовать систему разработки и доставки эксплойтов для проверки безопасности приложения или сети прежде, чем это сделают хакеры.

Универсальность платформы достигнута за счет ее модулярной структуры: достаточно подключить соответствующий модуль и без труда проверять компьютеры, телефоны, роутеры, переключатели, промышленные системы контроля и встраиваемые системы. Metasploit работает с любой системой, включая Windows, Linux, Mac, Android и iOS.

Конечно, Metasploit обеспечивает всесторонний анализ, но стоит заметить, что имеются и другие варианты в списке инструментов для тестирования на предмет взлома. Обратите внимание на Browser Exploitation Framework . Это проект, фокусирующий свою работу на веб-браузере. BeEF использует клиентские векторы атаки для оценки уязвимости организации и того, насколько далеко смогут зайти хакеры в случае веб-атаки.

Mimikatz P отличный пост-эксплуатационный модуль, которые позволяет тестерам получить точку опоры в сети или машине Windows. Mimikatz обладает достаточной мощностью, позволяя тестерам извлекать из памяти текстовые пароли, хэши, PIN-коды, протоколы Керберос; симулировать пользовательские токены, экспортировать сертификаты и соответствующие зашифрованные ключи, хранящиеся в системе, подвергшейся атаке. Mimikatz подходит для использования в качестве самостоятельного инструмента, а также его можно включить в Metasploit как скрипт.

nСредства глубокой защиты

CloudFlare‘sPCFSSL это своего рода [швейцарский армейский ножk для подписи, верификации и объединения TLS сертификатов. Являясь одновременно и программой, управляемой командной строкой, и сервером HTTP API, проект дает возможность администраторам создавать собственные инструменты TLS / PKI и управлять центром сертификации, использующим несколько ключей подписи. CFSSL также является полнофункциональным TLS сканнером для тестирования конфигураций сервера на предмет уязвимости, и транспортным сервером для передачи конфигурации сертификатов и их аннулирования.

Случайное раскрытие данных, таких как ключи и пароли, вот самая распространенная проблема в процессе разработки программного обеспечения. Gitrob помогает профессионалам просканировать свои GitHub хранилища на предмет наличия конфиденциальных файлов. И хотя у GitHub имеется встроенная функция поиска для обнаружения информации, Gitrob значительно упрощает этот процесс посредством составления списка всех публичных хранилищ организации и отдельных ее членов. Этот инструмент проходит по всему списку в поиске соответствия названий файлов определенным образцам для обнаружения тех, которые содержат конфиденциальную информацию. Gitrob сохраняет все данные в базе PostgreSQL и отображает результаты поиска при помощи простого веб-приложения.

Lynis это инструмент для аудита и усиления безопасности Unix-подобных операционных систем, таких как Linux, Mac OS X, BSD и Solaris. Вместе с глубоким сканированием, служащим для выявления проблем в системе, уязвимости программного обеспечения и параметров конфигурации, Lynis дает администратору рекомендации относительно более высокого уровня безопасности. Lynis очень удобен для оценки эффективности защиты, проверки соответствия, обнаружения уязвимостей, управления конфигурациями и патчами.

Агентство по национальной безопасности разработало проект Systems Integrity Management PlatformP(SIMP) , который помогает специалистам разрабатывать и применять политику безопасности, а также стандарты для компьютеризированных систем. Организации используют этот инструмент для достижения соответствия требованиям повышенной защиты и автоматизации оперативных задач. SIMP, для использования которого требуется приобретение соответствующей лицензии Red Hat Enterprise Linux, показывает сотрудникам, отвечающим за действие и безопасность системы, любые подозрительные отклонения в поведении пользователей сети.

Мониторинг безопасности сети

ThePBro Network Security Monitor предоставляет специалистам возможность видеть все компьютеры, подключенные к сети, способность присоединиться к сетевому трафику, анализировать сетевые пакеты и проверять протоколы прикладного уровня. Киберзащитники используют предметно-ориентированный язык для создания мониторинга конкретных участков ПО. В соответствии с информацией, представленной на официальном сайте, Bro успешно используется в научной среде в университетах, исследовательских лабораториях и компьютерных центрах.

OSSEC сочетает в себе хост-систему обнаружения взлома, осуществляющую мониторинг логов, и SIEM (управление информационной безопасностью и событиями), совместимую с большинством операционных систем, включая Linux, Mac OS, Solaris, AIX и Windows. Команды, работающие в сфере безопасности, используют OSSEC для анализа логов, проверки целостности файлов, мониторинга политики, выявления руткитов, предупреждений в режиме реального времени и активных действий. Для соответствия нормативным требованиям организации могут настроить OSSEC таким образом, чтобы он отправлял предупреждения о внесении несанкционированных изменений в системные файлы или подозрительное поведение в логах программного обеспечения.

Moloch является крупномасштабной системой данных, обладающей всем необходимым для захвата и индексации пакетов. Она помогает специалистам справиться со сложившейся ситуацией в случае взлома, осуществляет мониторинг безопасности системы и цифровую экспертизу. Moloch эффективно дополняет имеющиеся системы обнаружения взлома, предоставляя администраторам обширные возможности серфинга, поиска и экспорта всего захваченного сетевого трафика. Система состоит из однопоточного приложения С для захвата данных трафика, приложения PNode.js для работы с пользовательским интерфейсом и базу данных Elasticsearch.