Интересно

Для составления отчета «Кибероружие 2016» стартап LightCyber использовал сетевой анализ, чтобы понять, какие утилиты применяли хакеры для «расширения своего присутствия», т.е. что именно они использовали для связи с командным и контрольным серверами, для получения привилегированного доступа и доступа к новым аккаунтам.

Среди наиболее используемых хакерами утилит были обнаружены и некоторые знакомые имена, включая утилиты для администрирования, такие как: VMware vSphere Client, Putty и Secure CRT, а также приложения для осуществления удаленного контроля — LogMeIn и TeamViewer (которые стали особенно популярными после того, как исследователями были обнаружены бэкдоры).

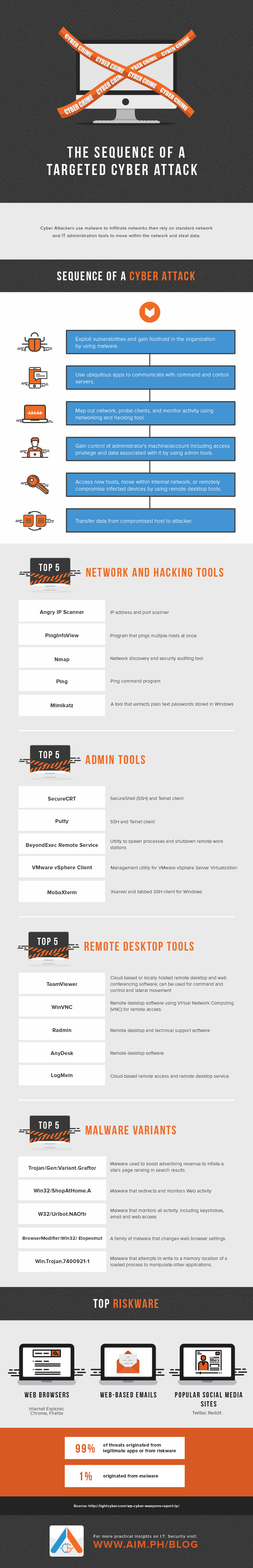

Компания AIM Corporate Solutions, осуществляющая консультирование по вопросам безопасности, а также являющаяся поставщиком услуг в этой сфере, создала нижеприведенную инфографику, демонстрирующую последовательность шагов при кибератаке и выявляющую утилиты, используемые хакерами на каждом шаге.

How cyber attacks work [Infographic]

Последовательность действий при целевой кибератаке

Киберпреступники используют вредоносное ПО для проникновения в сеть, а потом используют стандартные утилиты для управления сетью и для похищения данных.

Последовательность действий при кибератаке:

— Выявление уязвимостей и проникновение в организацию при помощи вредоносного программного обеспечения;

— Использование стандартных приложений для коммуникации с командным и контрольным серверами;

— Составление карты сети, зондирование клиентов и мониторинг деятельности при помощи сетевых и хакерских утилит;

— Получение контроля над компьютером / аккаунтом администратора сети, а также получение привилегированного доступа к соответствующим данным;

— Вход в чужие аккаунты, осуществление действий внутри сети или на зараженных устройствах при помощи утилит удаленного управления компьютером;

— Скачивание данных с зараженных компьютеров;TOP 5 сетевых и хакерских утилит:

Angry IP Scanner — сканер портов и IP адресов локальной сети;PingInfoView — утилита, с помощью которой можно пинговать большое количество доменных имен и IP адресов;

Nmap — утилита, предназначенная для разнообразного настраиваемого сканирования IP-сетей с любым количеством объектов;

Ping — утилита для проверки целостности и качества соединений в сетях на основе TCP/IP;

Mimikatz – утилита для получения пароля пользователя в открытом виде;

TOP 5 административных утилит:

SecureCRT — один из Telnet-клиентов, позволяющий создавать соединения к серверам под управлением Unix и Windows;

Putty — клиент для Telnet и SSH;

BeyondExec Remote Service – утилита, запускающая процессы удаленно;

VMware vSphere Client – административная утилита для виртуализации сервера VMware vSphere;

MobaXterm — набор утилит, позволяющий управлять сразу несколькими компьютерами, подключенными к одной сети и администрировать их;

TOP 5 программ для удаленного управления компьютером:TeamViewer — программа, для удаленного управления компьютером, а также смартфоном или планшетом, с помощью которой можно выполнять администрирование и осуществлять передачу файлов простым перетаскиванием.

WinVNC – программное обеспечение для удаленного управления, использующее Virtual Network Computing (VNC);

Radmin — программа удаленного администрирования ПК для платформы Windows, которая позволяет полноценно работать сразу на нескольких удаленных компьютерах с помощью обычного графического интерфейса;

AnyDesk — приложение для удаленного администрирования рабочего стола;

LogMein — программа, которая позволяет получить удаленный доступ к домашнему или офисному компьютеру с любого веб-устройства, в том числе, с ноутбука или карманного компьютера.

TOP 5 вариантов вредоносного ПО:

Trojan/Gen:Variant.Graftor – вредоносное программное обеспечение для увеличения дохода от рекламы путем повышения PageRank сайта в поисковой выдаче;

Win32/ShopAtHome.A – вредоносное программное обеспечение, которое осуществляет мониторинг деятельности и делает перенаправление на другие сайты;

W32/Urlbot.NAO!tr – вредоносное программное обеспечение, осуществляющее мониторинг деятельности, включая доступ к набираемым на клавиатуре паролям, электронной переписке и просматриваемым сайтам;

BrowserModifier:Win32/Elopesmut – семейство вредоносных ПО, меняющих настройки браузера;

Win.Trojan.7400921-1 – вредоносное программное обеспечение, стремящееся внести изменение в память запущенных процессов для получения контроля над приложениями;

TOP потенциально опасного окружения:

— Браузеры (Internet Explorer, Chrome, Firefox);

— Электронные письма, содержащие веб-ссылки;

— Социальные сети;

В 99% случаев источником угрозы является легитимное программное обеспечение или потенциально опасное окружение;

В 1% случаев источником угрозы является непосредственно компьютерный вирус