Хакерская группа «FANCY BEAR»

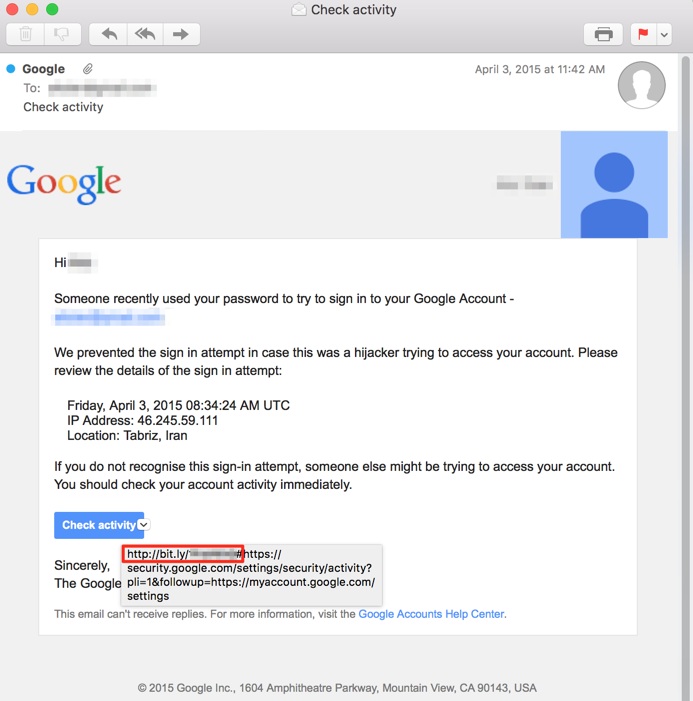

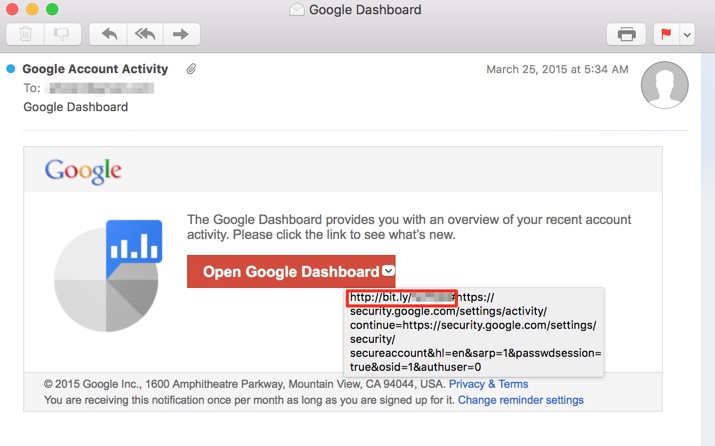

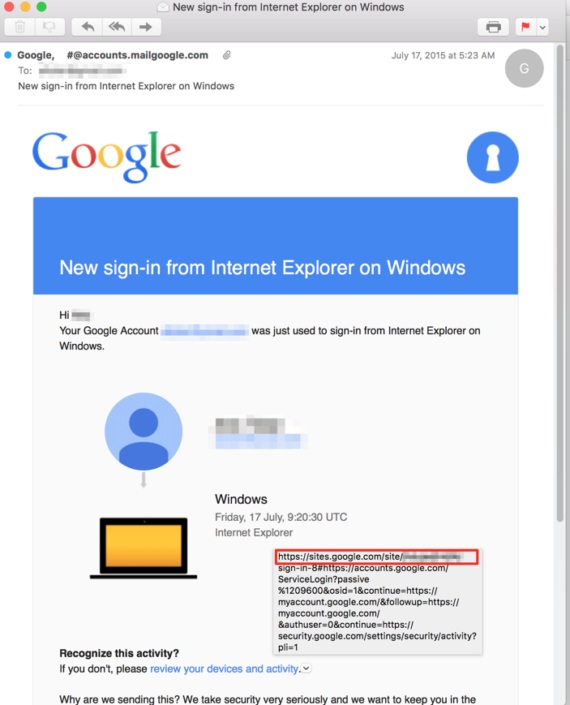

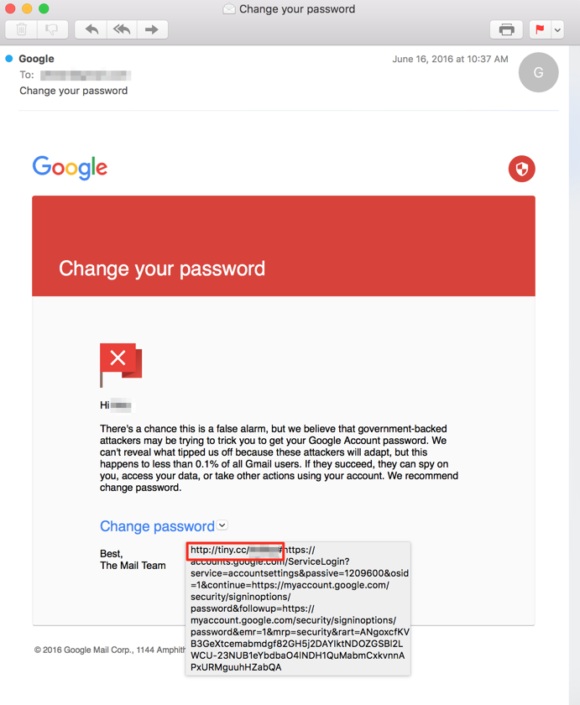

С февраля 2015 года по июль 2016 года три исследователя, работающие в рамках проекта Bellingcat — Хиггинс, Арик Толер и Вели-Пека Кивимаки, авторы публикаций, касающихся расследования крушения малазийского авиалайнера MH17 – стали объектом многочисленных целевых фишинг атак посредством электронной почты. Один только Хиггинс получил как минимум 16 фишинг сообщений, нацеленных на получение доступа к его личному почтовому аккаунту. Большая часть атак осуществлялась в период с февраля по сентябрь 2015 года, некоторое возобновление наблюдалось в мае 2016 г. Эти попытки целевого фишинга представляли собой множество ложных уведомлений безопасности от почтового сервиса Gmail о, якобы, подозрительной деятельности, обнаруженной в аккаунте. Для получения подробной информации жертве предлагалось перейти по ссылке, напоминающей ссылку, ведущую на страницу службы поддержки Gmail. Ниже приведены скриншоты некоторых из таких сообщений, нацеленных против исследователей Bellingcat.

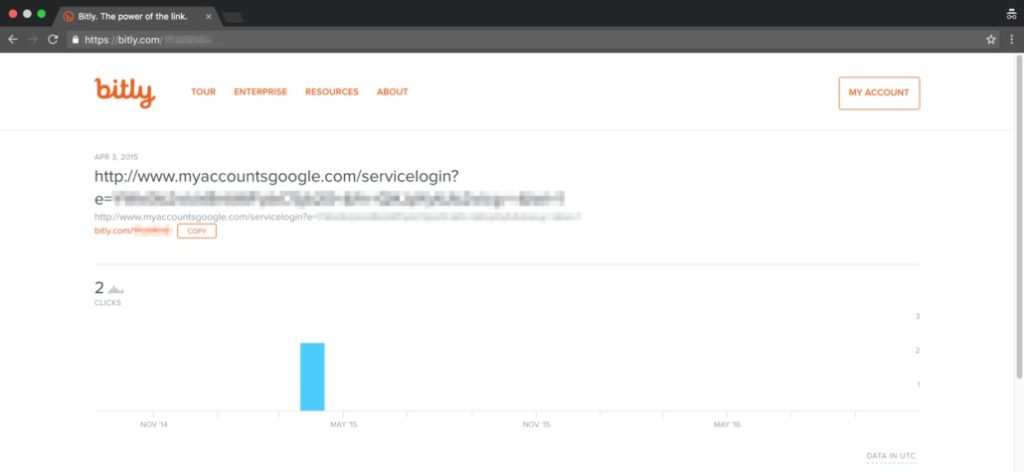

Нападавшие использовали несколько методов, чтобы перенаправить жертву на страницы, с помощью которых будут получены их личные данные. По крайней мере, 21 сообщение электронной почты переадресовывали жертву на ссылки, укороченные с помощью сервиса Bitly. Эти укороченные Bitly ссылки, в свою очередь, направляют жертву на другую фальшивую Google ссылку. Одно из писем использует укороченный TINYCC адрес страницы для достижения такого же эффекта. В четырех письмах ссылка ведет на страницу, подменяющую собой настоящую страницу входа в систему Google. После перехода по таким ссылкам жертве предлагается ввести свои учетные данные для входа в Google, которые попадают прямиком в руки хакеров .

Такая процедура «подставных» адресов полностью соответствует методам работы хакерской группы Fancy Bear, выявленной в ходе исследования инцидента против сотрудника Демократической Партии США, в результате которой были похищены важные файлы. Проанализировав информацию, мы обнаружили, что, по крайней мере, три из адресов Bitly были нацелены на одного участника проекта Bellingcat и их создание совпадало по времени с целевой фишинг атакой. Это наводит на мысль, что человек, подвергшийся хакерской атаке, перешел по каждой из этих трех ссылок. Но Bellingcat утверждает, что никакие учетные данные не были похищены в результате этого.

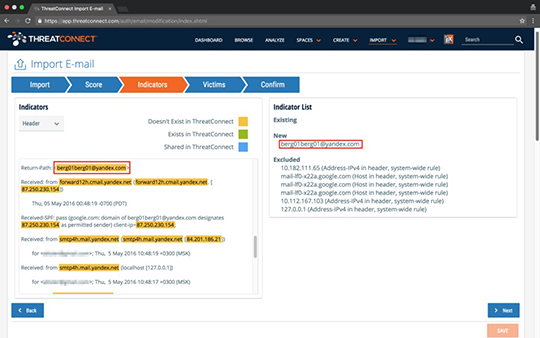

Были найдены и другие связи с Россией и деятельностью группы Fancy Bear. В начале мая и снова в середине июня 2016 года личный адрес электронной почты Арика Толера, участника Bellingcat, стал мишенью для группы Fancy Bear. Благодаря использованию функции импорта электронной почты, мы можем определить, что оба сообщения были отправлены со взломанных аккаунтов Яндекса и содержали в себе вредоносные ссылки. В мае использовался Яндекс адрес berg01berg01@yandex[.]com.

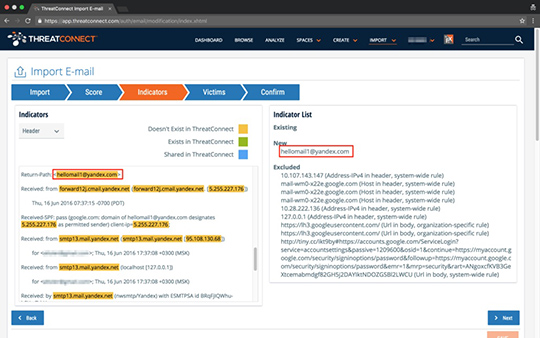

В примере июня 2016 года, Толер получил сообщение с адреса hellomail1@yandex[.]com. Это было сделано в манере, схожей с атакой на Gmail аккаунт Билли Райнхарта, в результате которого данные были выставлены на портале DCLeaks.

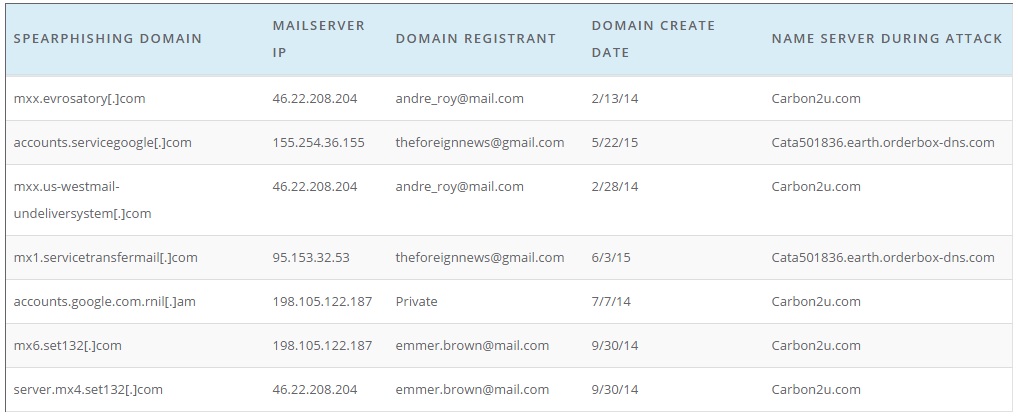

Проанализировав заголовки электронных писем, представленные Bellingcat, мы идентифицировали домены и соответствующие IP-адреса, которые злоумышленники использовали в рамках целевой фишинг атаки. Приведенная ниже таблица показывает также регистрант домена, дату создания записи WHOIS и имя сервера, который домен использовал во время атаки.

Домены evrosatory[.]com,us-westmail-undeliversystem[.]com были ранее определены компанией Pricewaterhouse Coopers как принадлежащие группе Fancy Bear, а домен servicetransfermail[.]com очень похож на servicetransferemail[.]com, который немецкая разведка идентифицировала как также принадлежащий Fancy Bear, о чем было указано в отчете Cyber Brief Nr. 01/2016.

Группа Fancy Bear ранее использовала серверные имена Cata501836 и Carbon2u для хостинга и адреса 1&1 в Mail.com для регистрации доменов. Основываясь на этих показателях, мы смогли определить и другие пересечения с инфраструктурой Fancy Bear. Об этом мы расскажем подробнее в последующих постах. На основе этих заключений мы делаем вывод, что практически наверняка за целевыми фишинг атаками в отношении Эллиота Хаггинса и других участников проекта Bellingcat стояла хакерская группа Fancy Bear.Деятельность группы «Киберберкут»

«Киберберкут» представляет собой группу украинских хактивистов пророссийской направленности. Они заимствовали название «Беркут» у расформированного ныне украинского ОМОНа, который участвовал в жестком подавление демонстраций в Киеве в 2014 году. Киберберкут осуществляет агрессивные кампании, направленные против прозападного правительства в Киеве и центры западного влияния – например, НАТО — в Восточной Европе.

Киберберкут осуществлял атаки разного спектра технической сложности, включая DDoS-атаки; атаки, направленные против Центральной избирательной комиссии Украины во время выборов 2014 года; хакерские атаки против рекламных билбордов для отображения пророссийских лозунгов; утечку электронных писем и документов, а также перехват телефонных разговоров между высокопоставленными украинскими чиновниками. Этот диапазон предполагает, что в составе Киберберкута трудятся очень способные хакеры. Они применяют высокий уровень оперативного планирования, когда дело касается агрессивного использования информации и его последствий.

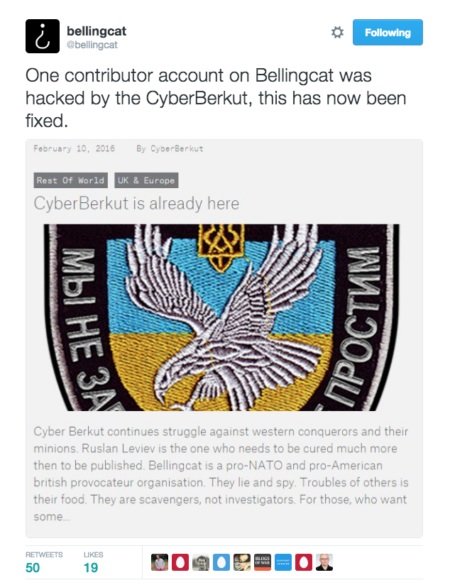

Группа «Киберберкут» атаковала веб-страницу Bellingcat 10 февраля 2016 года, утверждая, что виновник этой атаки Руслан Левиев, российский оппозиционный блогер и участник проекта Bellingcat.

22 мая 2015 года Левиев опубликовал журналистское расследование, посвященное судьбе русских солдат спецназа, которые, как полагают, были убиты в ходе боевых действий на территории Украины в начале этого месяца. По словам основателя Bellingcat, Эллиота Хиггинса, аккаунт Левиева был взломан и использован для публикации сообщений от имени Киберберкута. В интервью, Левиев рассказал подробнее о событиях, которые привели к компрометации его данных:

«В моем случае, мой старый аккаунт электронной почты, расположенный на почтовых серверах Яндекса, был взломан. Учетная запись электронной почты имела длинный и сложный пароль, состоящий не из отдельных слов, а из различных букв, цифр и специальных символов. Плюс, в качестве второго фактора многофакторной идентификации, к аккаунту был привязан номер телефона.

Как именно аккаунт был взломан — я не знаю.

- Либо хакеры, будучи сотрудниками почтового сервиса или с активной помощью последних, перехватили SMS-код для аутентификации.

- Либо, опять же хакеры, будучи лицами, обладающими соответствующими полномочиями или при активном участии таковых, получили прямой доступ к почтовым серверам Яндекса, где они похитили переписку из моего старого почтового ящика.

- Или же они знают об уязвимости в Яндекс-почте, о которой никто другой не знает.

Захватив старый почтовый ящик, они использовали механизм восстановления пароля для LiveJournal. Мой аккаунт в LiveJournal (который я не использовал в течение длительного времени) был связан с моим старым адресом электронной почты, но LiveJournal не предоставляет двухфакторной аутентификации. С помощью восстановления пароля для LiveJournal с использованием взломанного аккаунта электронной почты, они захватили мой аккаунт в ЖЖ и сделали публикацию.

В той же украденной учетной записи, они нашли имя пользователя и пароль для учетной записи на Bellingcat (я когда-то опубликовал расследование непосредственно на веб-сайте Bellingcat). Воспользовавшись этими данными, они и там сделали свою публикацию.

В то же время, моя учетная запись для ICloud не была защищена многофакторной аутентификацией. Эта учетная запись также была связана со старым адресом электронной почты и, таким образом, тоже была захвачена злоумышленниками. Они снова выполнили восстановление пароля через мой адрес электронной почты и вошли в систему. Я получил уведомление об этом на моем iPhone и смог быстро отреагировать, но они все же успели загрузить несколько фотографий.

Они также пытались взломать мои аккаунты в Facebook и Twitter. Им не удалось взломать Facebook, потому что я использовал двухфакторную аутентификацию, требующую ввести код, сгенерированный приложением Facebook. Однако, хакеры смогли войти в мой аккаунт Twitter и изменить пароль, но ничего не удалили и не опубликовали. Я восстановил пароль.

На основании всех этих данных, я полагаю, что, как и в случае с Албуровым, Козловским и Пархоменко, это была служба безопасности, перехватившая SMS, содержащее код доступа. Таким образом, они получили доступ к моему старому почтовому ящику, а также к аккаунту в Twitter, который также применяет двухфакторную аутентификацию, но не генерирует код с помощью специального приложения, а отправляет в смс-сообщении.

Те аккаунты социальных сетей, которые генерируют код идентификации с помощью приложения, они не смогли взломать. В случае отправки кода в смс-сообщении – он в обоих случаях попал в руки злоумышленников».

Левиев предполагает, что злоумышленники имели прямой доступ к почтовым серверам Яндекса или смогли перехватить смс-сообщение, используемое для двухфакторной аутентификации, чтобы взломать его старую учетную запись в Яндекс-почте. Левиев также рассказал о том, что хакеры использовали взломанный аккаунт для захвата учетной записи в ICloud и доступа к фотографии и другой информации, сохраненной с телефона Левиева. 24 февраля 2106 года часть этой информации была, в конечном счете, опубликована на сайте группы «Киберберкут». В ней содержались подробности личной жизни Леваева: его фотографии, номер телефона, адрес, скан страницы паспорта, имя его подруги, его знакомства и сексуальные предпочтения.

Эти атаки были явной попыткой дискредитировать исследования, проводимые проектом Bellingcat и, в частности, Левиевым. Но это также было своего рода послание другим журналистам о том, что любая критика в адрес Москвы не останется незамеченной. Нам показался также интересным факт того, сколько усилий было потрачено и сколько источников задействовано для нанесения столь незначительного ущерба. Нам не известно, действительно ли хакеры перехватили смс-сообщения с кодом аутентификации или же имели прямой доступ к почтовым серверам Яндекса, но такая тактика больше наводит на мысль о государственном содействии хакерам, чем о происках независимых хактивистов.

Портал Threat Connect делает обзор активности Bellingcat, ключевого участника расследования инцидента с малазийским авиалайнером MH17 (часть 2)

Портал Threat Connect делает обзор активности Bellingcat, ключевого участника расследования инцидента с малазийским авиалайнером MH17 (часть 2)