Киберберкут и FANCY BEAR: не одно и то же, но указывающие на одну и ту же партию

На протяжении нашего исследования мы были сосредоточены на группе Fancy Bear, являющейся развитой устойчивой угрозой, за которой, как предполагается, стоит российское правительство. С другой стороны, когда мы рассматривали прецедент для про-российского влияния на выборы в Украине, «Киберберкут» представлялся нам справочным информационным пунктом. В своем докладе за 2015 года относительно глобальных угроз, компания CrowdStrike выразила следующую мысль: «Есть признаки того, что Киберберкут связан с российскими службами госбезопасности, но степень правительственного контроля над действиями группы оспаривается».

Интересен также выбор времени для осуществления целевых фишинг атак группой Fancy Bear и Киберберкутом против Левиева. Согласованные действия группы Fancy Bear на протяжении полугода в 2015 году показывают ясные намерения Москвы скомпрометировать проект Bellingcat. Скорее всего, причина тому – публикации о ключевых событиях с участием России. Эта деятельность внезапно прекратилась, а затем была дополнена усилиями со стороны Киберберкута, после чего последовала новая волна целевых фишинг атак со стороны группы Fancy Bear в период с мая по июль 2016 года. Ключевым предположением, лежащим в основе оценки связи между этими двумя событиями, является выяснение мотивов, стоящих за атакой против Левиева.

Мы предположили два сценария:

- Усиление/установление более тесной координации между действиями Fancy Bear и Киберберкута. По этому сценарию, деятельность была направлена против Bellingcat и задействовала попеременное участие этих двух организаций в операции. Время осуществления атак показывает, что государственные субъекты, оценив результаты атаки против Bellingcat, применили более агрессивные действия против Левиева, после того, как первоначальная целевая фишинг атака не принесла желаемых результатов. Действия в отношения Левиева были более агрессивными для получения доступа к Bellingcat и, поскольку он проживает в России, государственные субъекты имели дополнительные инструменты в своем наборе для перехвата смс-сообщений с кодом аутентификации или получения прямого доступа к почтовым серверам Яндекса. В этом случае, функция Киберберкута в качестве стратегического центра обмена информацией и одного из главных атакующих в гораздо большей степени является объектом направления и контроля со стороны Москвы, чем это предполагалось ранее.

- Борьба с единым врагом, предполагающая более слабую координацию между Fancy Bear и Киберберкутом. По этому сценарию, целевые фишинг атаки, осуществляемые компанией Fancy Bear, отличаются своим назначением от атак Киберберкута против Левиева. Целевые фишинг атаки в большей степени сосредоточены на освещении проектом Bellingcat расследования инцидента с малазийским лайнером MH17 и участия в расследовании Объединенной Следственной Группы. Киберберкут нацелился против Левиева отдельно от этой темы, после освещения им российского военного присутствия на востоке Украины, и с помощью друзей из Москвы смог взломать его аккаунт в Яндексе. В этом случае, атака на Левиева имеет отношение к преследованию конкретного журналиста и практически не связана с более широкой деятельностью проекта Bellingcat. В этом случае Киберберкут продвигает интересы Москвы и может задействовать помощь российских спецслужб, но по-прежнему является отдельной группой.

Утечка информации с сайтов

Мы также провели оценку, чтобы обнаружить взаимодействия между Fancy Bear и Киберберкутом, которые помогли бы нам оценить, какой из этих двух сценариев более вероятен. С помощью нашего исследования деятельности Bellingcat, мы обнаружили некоторые удивительное сходство контента с DCLeaks, еще одним орудием российского влияния. На нем используется тот же принцип регистрации инфраструктуры, как у Киберберкута и Fancy Bear. Это еще один факт, который, хотя и не столь отчетливо, но указывает на скоординированные действия указанных групп.

Сравнение DCLeaks и Киберберкута

В нашей предыдущей статье мы определили сайт под названием DCLeaks как средство пророссийского влияния. Информация, которую получил портал ThreatConnect, указывает на то, что существует связь между персоной, стоящей за вымышленным именем Guccifer 2.0 и веб-сайтом DCLeaks. Вскоре после публикации, нам стало известно о секретных документах, который просочились на сайт DCLeaks. Файлы были якобы получены в результате взлома организации, имеющей отношение к Джорджу Соросу. Интересно отметить, что в 2016 году Киберберкут также опубликовал файлы, предположительно связанные с Соросом.

Антон Черепанов, исследователь в сфере безопасности, работающий на компанию ESET, провел дополнительное исследование данного вопроса и сделал вывод о том, что содержание этих двух утечек сходны. По крайней мере три из документов Сороса были опубликованы на обоих сайтах. Приобретение и публикация документов, принадлежащих или каким-либо образом связанных с одним и тем же человеком, представляет интерес с точки зрения сходства в содержании публикуемых документов, могущего свидетельствовать о связи между DCLeaks и Киберберкут. Кроме того, поскольку мы определили наличие связи между DCLeaks и Guccifer 2.0 и между Guccifer 2.0 и FANCY BEAR, то можно предположить, что оба сайта получают свои данные из одного источника сбора, от группы кибершпионов Fancy Bear.

И хотя одного этого не достаточно, чтобы подтвердить связь между сайтами, есть и некоторые другие интересные сходства. Несмотря на статус осведомителя в пользу США, и сайт DCLeaks, и сайт Киберберкут публикуют содержимое, настроенное против лиц или групп, критикующих российскую внутреннюю или внешнюю политику. Оба сайта пытаются обратиться к гражданским массам в США и Украине, соответственно, обратив внимание на предполагаемые преступления со стороны политиков данных стран.

Александр Панченко

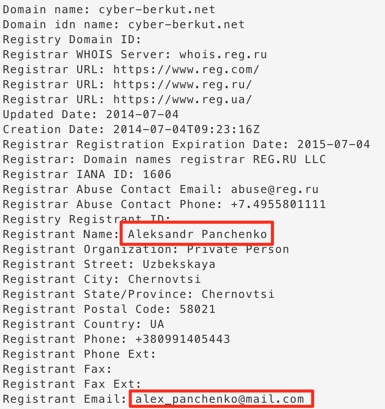

Основной домен Киберберкута, cyber-berkut[.]org, был зарегистрирован с использованием опции инкогнито посредством услуг регистратора Internet.bs. Несколько других доменов, связанных с Киберберкутом имеют перенаправления на этот сайт. Большинство из этих доменов также были зарегистрированы с использованием опции инкогнито, но один домен, cyber-berkut[.]net, был зарегистрирован «Александром Панченко» с использованием адреса электронной почты alex_panchenko@mail[.]com. В тот же день, когда домен был зарегистрирован с использованием REG.RU, он был перенаправлен на инфраструктуру CloudFlare.

Дополнительные исследования в отношении этого имени и электронного адреса помогли идентифицировать еще шесть доменов, связанных с Киберберкутом. Ни один из них в настоящее время не является активным.

Cyber-berkut[.]su

Cyber-berkut[.]tk

Cyber-berkut[.]us

Cyber-berkut[.]me

Cyber-berkut[.]cz

Cyber-berkut[.]imВыявление инфраструктуры Fancy Bear на основе материалов Bellingcat

Деятельность, осуществляемая с использованием множества доменов, о которой предупредил нас Bellingcat; IP-адреса, адреса электронной почты и прочая информация о данных регистрации и хостинга направляет нас на дальнейшее исследование. В предстоящей публикации мы постараемся разведать больше об инфраструктуре Fancy Bear и ее связях. Для этого мы планируем использовать платформу ThreatConnect и возможности наших партнеров.

Проведя исследование в отношении серверных имен CATA501836 и Carbon2u, мы смогли выявить десятки активных доменов, соответствующих образу Fancy Bear, а также определить организации, выступающие с критикой и высмеиванием действий Москвы, которые, скорее всего, тоже подвергнутся взлому в обозримом будущем.

Отталкиваясь от заголовков писем, полученных проектом Bellingcat, мы смогли идентифицировать сотни доменов и IP-адресов, а также десятки адресов электронной почты и псевдонимов, которые, скорее всего, используется группой Fancy Bear. Некоторые из них не были идентифицированы никогда ранее. Этот обзор в первую очередь определил историческую информацию относительно Fancy Bear, но выводы помогают провести комплексную оценку, предоставить дополнительную информацию относительно мишеней и оказаться полезными для ретроспективных обзоров вредоносной активности.

Заключение

Кампания, нацеленная против Bellingcat, служит еще одним примером устойчивого нацеливания против организаций, проливающих свет на действия России. Целевые хакерские атаки являются классической деятельностью группы Fancy Bear, в то время как роль «Киберберкута» ставит все больше вопросов относительно связи этих групп с Москвой. Кибер-операции обеих групп начинаются с нацеливания и вредоносных действий и заканчиваются похищением стратегической информации и другими активными мерами в отношении тех, с кем они не согласны.

Эти действия выходят за пределы принципов традиционной разведки. Очернение имени противника и разглашение личных данных являются частью игры, предназначенной для устрашения тех, кто говорит плохо о Москве. Если Россия готова пойти на подобные меры, чтобы поставить под угрозу небольшую группу журналистов, представьте только, что она готова предпринять в отношении крупных СМИ, публикующих материалы схожей направленности. И хотя многие организации придерживаются принципа сдержанности при обмене информации, подобное знание является необходимым условием для установления масштаба мер в отношении противников.

Fancy Bear одерживают победу в случае, если предпринимаемые ими меры способны запугать тех, против кого они направлены. Если вы столкнулись с Fancy Bear, значит, вы поступаете правильно. Не отступайте. И всегда используйте двухфакторную аутентификацию для защиты своих данных.

Портал Threat Connect делает обзор активности Bellingcat, ключевого участника расследования инцидента с малазийским авиалайнером MH17 (часть 3)

Портал Threat Connect делает обзор активности Bellingcat, ключевого участника расследования инцидента с малазийским авиалайнером MH17 (часть 3)