Прикладная информационная безопасность шаг за шагом

Все мы, так или иначе, обладаем информацией и у каждого из нас есть желание сохранить её в целости и сохранности, не позволяя любопытным проникнуть в её суть и уж тем более изменить или повредить её. Для кого-то это будет служебная тайна, для кого-то материалы курсовой работы, для кого-то любовные записки. Повредить или полюбопытствовать могут не обязательно из-за злого умысла, иногда это может быть сделано ради простого спортивного интереса. В любом случае вам следует держать "ухо в остро", знать возможные, по отношению к вам, враждебные действия и уметь противостоять им. Об этом и пойдёт разговор в этой работе. Её целью является не демонстрация знания умных и красивых слов, но разбор конкретных практических примеров и действий, способных уберечь вас от эмоциональных и финансовых потерь. Материал сознательно изложен простым и доступным языком и рассчитан на широкий круг читателей, с целью повышения общей культуры работы с информацией и уровня безопасности.

Все мы, так или иначе, обладаем информацией и у каждого из нас есть желание сохранить её в целости и сохранности, не позволяя любопытным проникнуть в её суть и уж тем более изменить или повредить её. Для кого-то это будет служебная тайна, для кого-то материалы курсовой работы, для кого-то любовные записки. Повредить или полюбопытствовать могут не обязательно из-за злого умысла, иногда это может быть сделано ради простого спортивного интереса. В любом случае вам следует держать "ухо в остро", знать возможные, по отношению к вам, враждебные действия и уметь противостоять им. Об этом и пойдёт разговор в этой работе. Её целью является не демонстрация знания умных и красивых слов, но разбор конкретных практических примеров и действий, способных уберечь вас от эмоциональных и финансовых потерь. Материал сознательно изложен простым и доступным языком и рассчитан на широкий круг читателей, с целью повышения общей культуры работы с информацией и уровня безопасности.

Содержание

Возможные проблемыНесколько слов о резервном копировании

Чтобы не было мучительно больно. Или немного полезных советов.

Хранение цифровых фотографий

Резервное копирование при создании ПО

Резервное копирование в рамках организации

Выбор мест хранения резервных копий

Угрозы, связанные с уничтожением и модификацией информации

Практика обнаружения изменённой информации

Контроль за сохранностью резервных копий

Контроль состояния файловой системы

Проверка подлинности в документах Microsoft Office

Применение цифровой подписи в почтовых службах

Защита информации от повреждений

Защита от спама и вредоносного ПО, распространяющегося через почту

Web-мастеру: как защитить адреса от воровства

Использование средств NTFS для защиты информации

Методы сокрытия информации

Пароль. Правила выбора

Утечка информации

Защита от вредоносного программного обеспечения

Обнаружение активности

Их должны знать в лицо

Установка нового программного обеспечения

Использование Аудита

Заключение или несколько слов о человеческом факторе

Возможные проблемы

Если человек стремится достигнуть успеха, то первое, над чем стоит задуматься - это ответить на вопрос: какие могут возникнуть неприятности в процессе деятельности.

Вслед за этим, необходимо спроектировать адекватную систему противостояния и воплотить её в жизнь. В дальнейшем нужно будет контролировать результаты работы созданной системы и своевременно корректировать средства защиты. Все эти, а также многие другие действия и правила образуют вашу политику безопасности. Она определяет ваши слабые и сильные стороны. Итак, вы работаете с компьютером:

Во-первых, вы знаете - что все свои наработки можете в один "прекрасный" момент потерять, если с компьютером что-то физически случится. Выйдет из строя винчестер, случится пожар или землетрясение, упадёт метеорит. Это действительно неприятно, но это самое простое. Вы чётко можете определить наступление такого события, информация обычно уничтожается полностью (если не считать созданных резервных копий) и как минимум она не попадает во враждебные руки.

Во-вторых, ваша информация может быть модифицирована или подменена. Искажение данных может быть как случайным, так и преднамеренным. Причиной может выступать халатность сотрудников, деятельность злоумышленников, вирусов или некорректно написанного программного обеспечения. Модификации и подмене может подвергнуться, как информация, находящаяся у вас на хранении, так и передаваемая или получаемая вами. В этом случае на первый план выходит необходимость обнаружения таких изменений.

В-третьих, существует вероятность утечки информации. В этом случае некто любопытный может захотеть получить сведенья о вас и о вашей работе. Ваши данные не будут изменяться или модифицироваться, но будут информировать "конкурента" обо всех ваших действиях. Предметом атаки могут выступать ваши деловые письма, переписка ICQ, деловые файлы, документы, рисунки, фотографии, музыка и прочее, прочее. Это самый распространённый вид угроз, ибо любителей халявы всегда было много, а "позаимствовать" чужое всегда проще, чем создать своё.

В-четвёртых, рано или поздно, вы столкнётесь с такой ситуацией, когда ваша информация будет оставаться в целости и сохранности, но вы, тем не мене, не сможете ею воспользоваться. В профессиональных кругах этот случай называется "отказ в обслуживании". Он связан в первую очередь с потерей времени, нервов и денег. В худшем случае может пострадать и ваша репутация. В самый неподходящий момент у вас может пропасть доступ к Интернет, или вы соберётесь отсканировать материал для диплома, но окажется, что младший брат удалил драйвера для сканера, или "внезапно" закончатся чернила в принтере.

Последняя проблема, которую можно выделить в отдельную группу - это нецелевое использование ресурсов. Ваши сотрудники, например, могут посещать "неспециализированные" сайты, размещать не относящуюся к производству информацию на компьютерах компании или использовать корпоративный доступ в Интернет через домашние модемы. Дома может возникнуть задача ограничения времени доступа к компьютеру или запрета просмотра ресурсов из "закрытой" категории.

Любая из этих угроз может быть осуществлена как минимум двумя способами, c помощью технических или социальных средств. В последнее время, как это ни парадоксально звучит, всё большее влияние оказывают методики социальной инженерии и обычный человеческий фактор. Как тут не вспомнить анекдот про малазийский вирус: "… пожалуйста, разошлите это письмо всем своим знакомым, а потом удалите все файлы из каталога Windows …". К сожалению не всё так просто, многие подобные "просьбы" настолько завуалированы и незаметны, что человек может их сначала выполнить, и лишь потом задуматься.

Несколько слов о резервном копировании

Важность резервного копирования наверное ни у кого не вызывает сомнения. Бережёного - бог бережёт. Поэтому первая заповедь - делайте резервные копии. Делайте вовремя и, иногда проверяйте возможность восстановления по этим резервным копиям.

Первым этапом на пути становления "специалиста-компьютерщика" идёт выработка умения периодически нажимать на кнопку [F2] (Или Ctrl+S) - "Сохранить". Обычно это происходит после второго-третьего "вылета" компьютера из-за критической ошибки, внезапного отключения питания или случайного касания коленом кнопки Power корпусе компьютера.

На втором шаге вырабатывается привычка дублировать результаты своей работы в хронологическом порядке в соответствии с проделанными изменениями. Это даёт возможность вернуться к прошлому варианту или восстановить случайно испорченную копию. Вы начнёте это делать после того, как случайно испортите неудачной обработкой несколько фотографий и захотите вернуться к оригиналу, или если захотите вспомнить, каким методом выполнялась сортировка в функции поиска минимума-максимума для средней температуры по больнице.

Третий этап взросления заставляет хранить резервные копии на альтернативных от основного носителях. Копии работ уже не просто хранят в резервном каталоге на винчестере, но начинают копировать "по сети" или записывать на компакт-диски и убирать их в укромные места, подальше от детей и любопытных сотрудников.

На последнем этапе наступает "просветление" - вы понимаете полезность доброты и начинаете делиться информацией. Различные стихийные бедствия в виде пожаров, торнадо, маленьких детей, глупых или обиженных сотрудников могут свести на нет все ваши старания по созданию резервных копий. Глупо хранить "все яйца в одной корзине", но ещё глупее хранить все резервные копии в одном месте. Да и свободное место никогда лишним не бывает. Особенно в домашних условиях. Тут на выручку могут придти друзья и товарищи, компьютеры на основной работе, а также ресурсы аналогичные X-drive (http://x-drive.com). Вы можете "поделиться" с друзьями своими информационными ресурсами, или разместить свою резервную копию на "главном сервере вашей компании". И, "в случае чего", всё останется в целости и сохранности.

При организации процесса резервного копирования особенное внимание следует уделять актуальности создаваемых копий, а именно: достаточно ли данных было скопировано для полного восстановления работоспособности системы. Так, например, многие могут скопировать "в резерв" созданную открытку и забыть сохранить файлы шрифтов, с помощью которых она сделана. Или скопировать базу данных, но упустить из виду конфигурационные файлы. Или, ещё хуже, многие умудряются сделать резервную копию ярлычка с рабочего стола и со спокойной душей приступают к форматированию винчестера. Не допускайте подобных оплошностей.

Ещё одним ключевым моментом является требование одновременного хранения нескольких временных копий. Это становится наиболее актуальным при автоматизированном процессе резервного копирования. Так если вы делаете копию с некоторой базы данных, хозяин которой ушел в отпуск, то при её повреждении вы рискуете затереть рабочую копию, испорченным оригиналом. При возвращении из отпуска сотрудник заметит проблему, но восстанавливать, возможно, уже будет нечего…

Чтобы не было мучительно больно. Или немного полезных советов.

Итак, вы дорожите своей работой и своим временем. Как правильнее организовать резервное копирование? Рассмотрим несколько примеров:

Хранение цифровых фотографий

1. Как только вы отсняли часть фотографий и решили перенести их на компьютер для последующей обработки, соберитесь с мужеством и сразу же сделайте резервную копию на CD-R или RW компакт диск. Так вы обезопасите себя от случайной модификации оригинала. По завершению редактирования фотографий, этот RW диск с копией можно будет стереть, освободив для последующих нужд.

2. Обработайте фотографии в соответствии с вашим вкусом (уберите "красные глаза", проведите кадрирование, цветокоррекцию и пр.) и подготовьте файлы для записи на "резервный" носитель, например DVD или CD диск. Сделайте две копии. Одну, на хорошую "болванку" - её аккуратно упакуйте и уберите в "сухое и прохладное" место. Это будет ваш Мастер оригинал. Вторую копию сделайте на любую дешёвую компашку, это будет ваша рабочая копия, её вы будете давать друзьям и знакомым, с ней вы будете работать, если понадобится напечатать отснятые фотографии.

3. Сделайте уменьшенные копии ваших фотографий, адаптировав их для просмотра с монитора, пометьте и оставьте их на винчестере для показа друзьям, отправки по электронной почте и навигации по архивным CD копиям.

4. В случае "поломки" рабочей копии, она восстанавливается по мастер-оригиналу. Механизмы обнаружения дефектов и модификации информации будут рассмотрены в следующем разделе.

Резервное копирование при создании ПО

Если вы пишите программное обеспечение, то для вас будет актуальным вопрос хранения хронологических этапов изменения программного кода и возможность возврата к предыдущим версиям. Хорошим выбором является инкрементивное резервное копирование. Каждый раз, когда вы создаёте резервную копию, сохраняются только те файлы, которые были модифицированы с момента последнего сеанса резервирования. Единственный минус - для восстановления вам потребуется полная цепочка созданных бакапов. Побочный положительный эффект - при ежедневном выполнении "бакапа" вы сможете отслеживать свою продуктивность - по величине произведённых изменений, а, просмотрев копию за прошедшее число, вы сможете восстановить состояние проекта на тот момент. Довольно неплохой реализацией этого механизма обладает программа BackupXpress от Xpert-Design (http://www.xpertdesign.de/english/). Кроме того, в большинстве современных средств разработки существуют интегрированные механизмы контроля версий (VSS, RCS, SCCS, CVS). Если вы всерьёз занимаетесь программированием, не стоит оставлять их без внимания. Подобные механизмы порой просто спасают в возникших критических ситуациях, особенно когда срок сдачи проекта "уже вчера".

Резервное копирование в рамках организации

Жизнь администратора была бы сказкой, если бы на всех предприятиях была разработана политика безопасности и все неукоснительно ей следовали. К сожалению это не так. На сколько было бы проще, если бы все работники в положенное время закрывали рабочие программы, после чего запускался бы процесс резервного копирования, который архивировал бы жизненно важные файлы на специально выделенный для этих нужд сервер.… В реальности же в игру вступает человеческий фактор. Пользователи не только не прекращают работу, но и с успехом игнорируют, написанное с этой целью программное обеспечение, например, распахивающее на весь рабочий стол окно с просьбой сохранить все документы и закрыть рабочие программы. Вот почему иногда, единственный способ сделать резервную копию - это "вживую" скопировать необходимые файлы. Метод работает для большинства программного обеспечения, от приложений Microsoft Office, до 1C бухгалтерии. Конечно, это не панацея, и эксклюзивно открытые файлы не будут скопированы, а для других, вероятно, придётся при восстановлении производить некие дополнительные действия (для тех же баз данных 1С (не SQL версии) при восстановлении приходится выполнять переиндексирование). Но, тем не менее, как экстренный выход, это лучше чем ничего.

Труднее обстоит дело с серверными приложениями. Но и тут есть лазейка. Если, по каким-то причинам, не хватает собственных, интегрированных в серверное ПО средств резервного копирования, то можно воспользоваться решениями сторонних фирм. Существует один замечательный программный продукт известной фирмы Acronis - TrueImage, который позволяет прозрачно создавать резервные копии образов диска, не прекращая работы установленного программного обеспечения. В настоящий момент существуют версии, как для рабочих станций, так и для серверов, что крайне важно, особенно тем, для кого в случае сбоя необходимо как можно быстрее восстановить работоспособность системы. В процессе работы у вас под рукой всегда будет образ диска, с которого вы сможете в мгновение ока сформировать оригинал и запустить его в замен испорченной версии.

Выбор мест хранения резервных копий

Вопрос, где хранить резервные копии, на первый взгляд кажется не очень актуальным. До тех пор пока прорвавшая батарея не зальёт ваш компьютер вместе со всеми резервными заготовками. Или ребёнок, добравшись до вашего стола, не попробует на вкус блестящие кружочки. Да и самому можно ненароком поставить кружку с горячим кофе, не на отведённую для этой цели компашку, а на только что вытащенную, и перевернутую (чтоб не поцарапать) резервную копию. Будьте аккуратней, и не забывайте, защищая информацию на компьютере защищать также и резервные копии.

Угрозы, связанные с уничтожением и модификацией информации

Итак, вы разработали политику резервного копирования. Теперь перед вами встала задача - как определить факт повреждения информации и, следовательно, необходимость её восстановления? Как определить - не изменилась ли информация на самих резервных носителях? Не проник ли злобный вредитель в ваши файлы и не поменял ли вам размер оклада? Каким образом можно обнаружить сам факт изменения и как противостоять ему? Проблему можно условно разделить на два вида - контроль хранящейся и передаваемой информации.

Контроль за неизменностью хранимой информации логичнее всего построить на базе существующей файловой системы. При небольшом количестве файлов, возможно, будет уместен обычный визуальный контроль. Если файлов много, а изменения в них не бросаются в глаза (как для картинок) или не "бьют по уху" (как для аудио-файлов), то визуальное определение повреждений может стать серьёзной проблемой. Самым простым методом может оказаться сравнение файлов оригиналов с резервной копией. Но кто поручится, что изменился оригинал, а не резервная копия? Не создавать же третью копию и не применять к ним процедуру голосования? К тому же, метод сравнения подразумевает неизменность информации по отношению к резервной копии и подходит только к статическим объектам. А если мы хотим проверить целостность динамически изменяющихся данных? Или нам надо подтвердить подлинность и неизменность пересылаемой информации?

К счастью, на службе у человечества находятся средства математики и криптографии, их методы используются для обеспечения целостности, проверки подлинности и авторства. Для любого файла можно снять "отпечаток пальцев" и периодически сравнивать с эталонным вариантом. В случае модификации отпечаток изменится и, можно будет приступать к анализу повреждений, поиску решений по восстановлению и пресечению подобных инцидентов в будущем. Механизм получения "отпечатка" носит название вычисления контрольной суммы (или цифровой подписи). Существует множество альтернативных вариантов получения электронного отпечатка, в зависимости от необходимой скорости, занимаемого объёма и возможности последующего восстановления. Общий принцип построения контрольной суммы заключается в следующем: подлежащий контролю файл представляется как "большое" число, над этим числом производится ряд математических действий и в итоге получается число "поменьше". Так в алгоритме CRC-32 получается 32-битное число, в MD5 - 128-битное, в SHA256 - соответственно 256 и так далее. Главное, что нужно усвоить, это то, что в результате преобразований, большее множество отображается на меньшее. А это значит, что возможен такой случай, когда два почти одинаковых или совсем разных файла породят абсолютно идентичную контрольную сумму. Сама методика использования контрольной суммы даёт хорошие результаты лишь для контроля спонтанных изменений. Против злоумышленника она не настолько эффективна, как кажется, ибо скрывает множество лазеек. Например, во многих файлах существуют так называемые пустые, незначимые области (зарезервированные места в заголовках, стеки или сегменты данных). Злоумышленнику может быть достаточно разместить в них пустышку, чтобы скрыть главную модификацию файла и сохранить тем самым неизменную контрольную сумму. Если таких мест обнаружить не удастся, то можно изменить саму контрольную сумму, ведь она тоже должна где-то храниться, а значит можно компрометировать не только сами данные, но и отпечатки пальцев. Ну а если предположить использование

технических средств, то при внедрении в атакуемую систему некой резидентной программы или сервиса, перехватывающего обращения к файловой системе, появляется возможность элементарно подсовывать проверяющей программе неизменный слепок, оставляя файлы модифицированными (Подробнее о программах rootkit'ах смотрите в разделе "Защита от вредоносного ПО"). Этот сценарий довольно часто используется различными вирусами и программами шпионами.

Для усиления защищённости, разумно будет увеличить размерность контрольной суммы и по возможности убрать избыточность из контролируемой информации (путём архивирования или шифрования). Дополнительной мерой безопасности может служить переход от использования контрольной суммы к цифровой подписи. Подобный механизм основан на использовании асимметричного алгоритма шифрования, в котором используется пара ключей - один для шифрования (открытый), другой для дешифрования (закрытый). Секретный ключ хранится только у владельца файла, в надёжном, защищённом месте. С его помощью создаётся цифровая подпись. Открытый ключ хранится у того, кто должен проверить подлинность документа. Он распространяется свободно и, обычно, заблаговременно, т.е. не передаётся вместе с сообщением, следовательно, злоумышленник не имеет возможности изменить его. Вместе с посланием и открытым ключом обычно передаётся и цифровой сертификат (открытого ключа), который подтверждает подлинность его владельца (Сам сертификат, в свою очередь, может быть проверен открытым ключом центра сертификации, который его выдал.) и, соответственно послания.

Таким образом, цифровой сертификат дает гарантию того, что документ пришёл от владельца подписи, а подпись подтверждает неизменность проверяемого документа.

Использование цифровой подписи может считаться хорошим тоном. Создаёте ли вы текстовый документ, прайс-лист, или отправляете электронное письмо - сформируйте для себя сертификат и закройте документ цифровой подписью. Этим вы убережёте его от изменения и удостоверите получателя в том, что документ пришёл именно от вас и ему можно доверять.

Практика обнаружения изменённой информации

Рассмотрим наиболее распространённые случаи применения контроля за неизменностью информации.

Контроль за сохранностью резервных копий

Самым простым решением слежения за состоянием файлов может быть использование обычного файлового менеджера позволяющего создавать контрольные суммы. Так широко известный Total Commander (http://www.ghisler.com/) позволяет создавать md5 и sfv файлы.

Вычисление контрольной суммы с использованием Total Commander

В результате расчёта будет создан текстовый файл, содержащий в себе список контролируемых файлов и их контрольные суммы:

Сгенерированный текстовый файл с контрольной суммой

Этот способ очень удачно подходит для контроля записываемой на компакт диск информации. Если вам надо перенести файл из одной организации в другую - например, из вашей бухгалтерии в службу налоговой инспекции, в пенсионный фонд или взять работу на дом, вы можете вместе с необходимыми файлами записать на компакт диск и файл контрольной суммы:

Запись на CD файла контрольных сумм позволит в будущем проверить сохранность информации

Теперь в любой момент времени вы сможете проверить состояние своих файлов, воспользовавшись тем же Total Commander'ом или любой другой программой работающей с файлами контрольных сумм md5/sfv

Результат проверки по контрольной сумме

В дальнейшем вы можете использовать Total Commander, для того, что бы увидеть произошедшие изменения. Выберите пункт меню "Сравнить по содержимому" и укажите повреждённый файл и файл оригинал (конечно, если он у вас есть)

Результат сравнения двух файлов

К сожалению, у Total Commander есть два существенных недостатка, затрудняющих его повседневное использование, с целью контроля за файловой системой: у него нет возможности создавать контрольную сумму по файлам из подкаталогов. А при проверке контрольных сумм, не сообщается о появлении новых файлов. Этих недостатков лишены специализированные программные продукты.

Advanced CheckSum Verifier (http://www.irnis.net/) - одна из программ для автоматического создания и проверки контрольных сумм файлов. Она обладает недостающими Total Commander'у функциями и интуитивно понятным интерфейсом.

Проверка файлов Advanced CheckSum Verifier

Для работы вам предстоит выбрать путь сканирования (поддерживает рекурсию), и указать пункт расположения файлов с контрольной суммой. Если вы предполагаете запись информации на компакт диск - имеет смысл создать один файл с контрольной суммой в корневом каталоге, тогда вы сможете произвести проверку этого диска в любом месте с помощью того же Total Commander. Если вы не можете заранее сказать, как будут использоваться в дальнейшем контролируемые файлы - все вместе или по отдельности, а также если файлы разбиты по логическим группам (например это каталоги с дистрибутивами на вашем сервере, электронная библиотека или музыка), то имеет смысл размещать по одному файлу с контрольной суммой внутри каждого подкаталога.

Немного больше возможностей существует у программы CDCheck (http://www.elpros.si/CDCheck/)

Возможности CDCheck

В ней появилась возможность проверять имена файлов на совместимость со стандартом ISO, что важно, если вы предполагаете дальнейшую их запись на компакт-диск. Дополнительно появилась возможность выбора типа создаваемой контрольный суммы (MD, CRC32, Adler, Ghost, Haval, SHA, TIGER, RIPEMD). В программе реализована возможность сравнения оригиналов и копий, а также при повреждении файлов можно попытаться восстановить данные по их остаткам и контрольной сумме. Есть поддержка русского языка.

Результат проверки

Среди недостатков этих программ можно выделить отсутствие возможности одновременной проверки и обновления контрольных сумм, а также невозможность создавать контрольные суммы только для новых файлов. Подобная необходимость может возникнуть когда вы обновляете часть файлов, например, добавляете новые записи в каталог с музыкой, с фотографиями или с дистрибутивами, т.е. вам нужно создать для них новые контрольные суммы, но если в этот момент старые файлы окажутся повреждёнными, то их контрольная сумма просто пересоздается и вы об этом не узнаете…

Ещё одним недостатком подобных программ является контроль только за содержимым файлов, а не за их атрибутами. Если изменится, например дата создания файла, а его контрольная сумма останется той же - программа посчитает его не модифицированным.

Контроль состояния файловой системы

Перечисленные выше программы находят своё применение в основном при подготовке данных к резервному копированию и записи на внешние носители информации. Для контроля за состоянием файловой системы, лучше найти другое программное обеспечение, лишённое указанных недостатков. Подходящим решением оказалось использование программы FingerPrint (http://www.mjleaver.com). Она имеет довольно простой и понятный интерфейс. На первом этапе вы создаёте профиль - т.е. вам надо указать название тематической группы контролируемых файлов. Это может быть "музыка", "видео", "фото", "дистрибутивы". Профилей соответственно может быть несколько. Следующим шагом вы указываете что надо, а что не надо контролировать.

FingerPrint - настройки контроля файлов

В результате сканирования, программа создаст текстовый файл, и расположит его в своём рабочем каталоге (что затруднит возможность его искажения злоумышленником или вредоносным ПО). В этом файле будут указаны имена и контролируемые атрибуты - контрольная сумма, размер, дата и время создания.

Созданный файл с контрольными суммами

При необходимости провести тестирование программа откроет окно с результатами анализа и сформирует HTML файл отчёта.

Диалог результатов проверки

В окне проверки новые и удалённые файлы можно отличить по отсутствию соответствующих атрибутов. У новых нет кэшированных (сохранённых), а у удалённых - текущих атрибутов. Отдельной колонкой присутствует описание произошедших с файлом изменений (изменилось дата/время, изменился файл, файл был удалён или только что появился). Программа очень удобна и, в отличие от своих предшественников, совершенно бесплатна.

Ещё одним вариантом контроля за изменениями в файловой системе могут выступать "следящие" антивирусные компоненты. На сегодняшний день наибольшей популярностью пользуются Kaspersky Inspector (http://www.avp.ru) входящий в комплект KAV Pro версии и Advanced DiskInfoscope (http://www.ADinf.ru). Оба продукта широко известны как у нас в России, так и за рубежом. Для них существует подробная документация и круглосуточная техническая поддержка. Поэтому, не имеет смысла останавливаться на детальном описании. Каждый выбирает себе по вкусу и по средствам (обе программы платные).

Инспектор Касперский

Монитор AdInf

|

| Окно просмотра результатов сканирования монитором |

Главной проблемой при использовании файловых мониторов становится правильный подбор масок контролируемых файлов. Программы в первую очередь создавались для контроля над вирусной активностью и по умолчанию настроены на проверку контрольных сумм исполняемых файлов. Вашей же задачей может стать проверка архивов, файлов музыки, фотографий, фильмов. Для этих целей придётся указать эти типы файлов, обязательно с выбором полной проверки контрольных сумм, а также исключить из области сканирования рабочие каталоги: Windows, Program Files и прочие. В противном случае вы рискуете быть заваленными сообщениями об изменениях в, в общем-то, ненужных вам файлах.

Ещё один минус, который обнаружился у Инспектора Касперского заключается в том, что он прикрепляет контрольные суммы к дополнительным потокам файлов ADS (Более подробно смотрите в разделе о защите информации с использованием средств NTFS) с именем KAVICHS, что вызывает ряд побочных эффектов, а в Windows нет стандартных средств для их уничтожения.

Проверка подлинности в документах Microsoft Office

После того, как мы более или менее разобрались с контролем файловой системы в целом, у нас появляется вопрос - как обеспечить сохранность файлов в отдельности и как удостовериться в их происхождении? Здесь нам на выручку приходит уже упоминавшийся ранее механизм цифровой подписи и цифровой сертификации. Первый шаг, который нам предстоит выполнить, это создать свой собственный цифровой сертификат. Наибольшей "популярностью" пользуются сертификаты выданные известными центрами сертификации. Посмотрим, что об этом говорится в центре справки Microsoft.

Коммерческие центры сертификации

Для получения цифрового сертификата от коммерческого центра сертификации, такого как VeriSign, Inc., необходимо подать заявку в этот центр.

Дополнительные сведения о центрах сертификации, обслуживающих продукты корпорации Майкрософт, см. на веб-узле Microsoft TechNet Security.

В зависимости от статуса разработчика макросов может быть выдан сертификат для разработчиков макросов класса 2 или класса 3.

При выдаче цифрового сертификата даются инструкции по его установке на компьютер, используемый для подписания разрабатываемых решений для Microsoft Office.

- Цифровой сертификат класса 2 предназначен для тех, кто разрабатывает программное обеспечение как частное лицо. Этот класс цифровых сертификатов фактически удостоверяет личность индивидуального разработчика.

- Цифровой сертификат класса 3 предназначен для организаций, занимающихся разработкой программного обеспечения. Данный класс цифровых сертификатов обеспечивает боле высокую надежность идентификации организации-разработчика программного обеспечения. Сертификаты класса 3 разработаны для обеспечения степени точности идентификации, соответствующей требованиям, предъявляемым к поставщикам программного обеспечения, распространяющим свою продукцию через коммерческую сеть дилеров. Организация, подающая заявку на сертификат класса 3, должна как минимум удовлетворять требованиям к финансовой стабильности, основанным на данных оценки, публикуемых компанией Dun & Bradstreet Financial Services.

Ниже представлен список компаний занимающихся выдачей цифровых сертификатов. К сожалению зона .ru в этом списке не представлена.

Поскольку услуга по выдаче сертификата платная, вам даётся возможность поэкспериментировать с самостоятельно созданными, бесплатными сертификатами. На использование "самопальных" сертификатов накладывается множество ограничений, но для наших целей это будет не существенно.

Что бы создать свой сертификат средствами Microsoft Office, запустите программу SelfCert.exe. Путь её запуска обычно такой: Пуск/Программы/Средства Microsoft Office/Цифровая подпись для проектов VBA

Создание цифрового сертификата

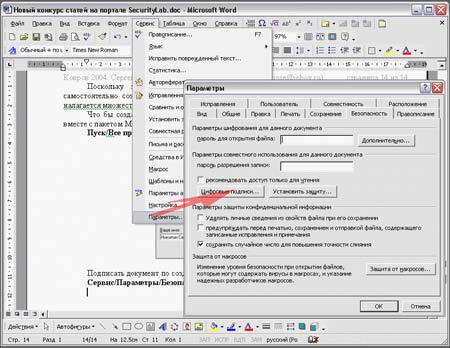

Подписать документ по созданному сертификату можно так: Сервис/Параметры/Безопасность/Цифровые подписи…

Защита документа цифровой подписью

Далее в открывшемся окне необходимо добавить созданный сертификат.

Выбор имеющегося сертификата

Подписанный документ даёт гарантию своей неизменности с момента подписания. Другими словами, любое изменение повлечёт к уничтожению подписи.

Применение цифровой подписи в почтовых службах

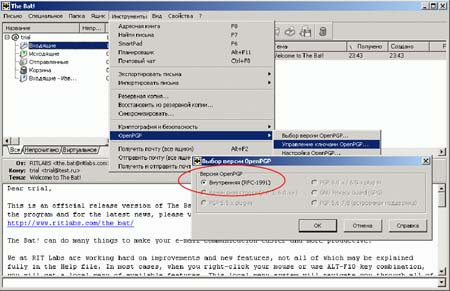

Точно так же, как вы защищали отдельные файлы, вы можете защитить и почтовые сообщения. При получении подобного письма адресат будет точно знать, что оно не повреждено и пришло именно от вас. Вначале рассмотрим эту технологию на примере почтового клиента The Bat! (http://www.ritlabs.com/)

The Bat! Имеет возможность защищать и шифровать письма двумя методами, с использованием OpenPGP и S/MIME. В последнем случае вам нужно получить полноценный сертификат. Это можно сделать на большинстве из приведённых ранее центрах сертификации (например тут: https://www.thawte.com/email/index.html). После несложной, и почти не утомительной процедуры, в которой вас спросят и про родственников и про номер паспорта, для вас создадут учётную запись, а вы получите вожделенный сертификат, который сможете занести в свою почтовую программу.

Интегрированная поддержка PGP

Для использования средств PGP никаких лишних действий предпринимать ненужно, достаточно самого Bat'a:

Первое что вам необходимо сделать - это создать пару ключей - открытый для передачи всем своим друзьям и знакомым (с его помощью они смогут проверять подлинность вашего послания и зашифровывать отправляемые вам сообщения), и закрытый - для личного пользования (с его помощью вы будете подписывать послания и расшифровывать присланные письма). Пара ключей создаётся для каждого почтового адреса отдельно, так как адрес является одним из атрибутов, защищаемых цифровой подписью. Итак, выбираем желаемый почтовый ящик (если он не один), и идём в пункт меню Инструменты/OpenPGP/Управление ключами OpenPGP. Далее выбираем пункт Создать новую пару ключей. В результате чего запустится мастер создания ключей (помощник) и предложит указать все необходимые атрибуты: имя того, на кого будет зарегистрирована цифровая подпись и почтовый адрес. Далее вам предложат указать размер ключа, чем он больше, тем больший уровень секретности будет обеспечивать, больше места будет занимать и медленней обрабатываться. Кроме этого вам необходимо будет указать дату истечения срока действия сертификата и задать пароль для защиты секретного ключа от использования посторонними лицами, в случае если они смогут у вас его украсть. Пароль можно будет в последствии изменить.

Этапы создания ключей

В результате всех этих манипуляций у вас, в диспетчере ключей, появится ещё одна запись:

Пара цифровых ключей

После этого, хорошей идеей будет сделать резервную копию ваших ключей и поделиться своим открытым ключом с теми, с кем будете вести переписку (пункт меню Ключи/Экспорт)

Теперь можно смело подписывать текст или отдельные блоки текста. Для этого в открытом письме идём в меню Защита/OpnePGP/Подписать блок… или Защита/OpnePGP/Подписать весь текст… В случае с подписью блока текста вам нужно будет в начале выделить соответствующий участок. В этом случае PGP подпись будет вставлена внутрь текста письма.

Возможность подписывать участок текста

Для подписи непосредственно всего письма необходимо указать "Подписать перед отправкой". Тогда при сохранении/отправке письма Bat спросит с вас пароль (которым вы зашифровали секретный ключ), и подпишет всё тело письма.

Если вы отправляете группу писем, то чтобы не вводить пароль для каждого письма, в настройках можно указать время его кэширования. В течении этого промежутка времени Bat будет помнить один раз набранный пароль.

При получении подписанных писем, для их аутентификации вам нужно будет один раз занести в Bat открытый ключ отправителя. По умолчанию он в теле письма не передаётся, т.е. отправителю надо будет зайти в "Управление ключами…", произвести экспорт и взять его из созданного текстового файла, а затем отправить тому, кто должен будет проверять подлинность ваших будущих посланий и шифровать отправляемые вам письма.

Вид подписанного письма и письма содержащего открытый ключ

Вся работа с проверкой и регистрацией новых передаваемых открытых ключей ведётся в диспетчере писем. Все подписанные сообщения выделяются соответствующей иконкой. Там же выполняется проверка истинности подписи.

.Результат проверки подлинности

Возможно, однако, что вы привыкли работать с другими почтовыми клиентами. Использование The Bat не является бесплатным удовольствием. Microsoft Outlook, хоть и поставляется в комплекте с Microsoft Office, также многим не по вкусу. Вместе с этим, существует множество простых и бесплатных почтовых клиентов. Это и The Bee, и Mozilla и многие другие. К сожалению не все они поддерживают возможность использования цифровой подписи. Но это тоже не проблема. В природе существует много всякого разного, в том числе и программы, работающие промежуточным звеном между почтовыми клиентами и серверами. Они перехватывают письма, отправленные почтовой программой, "на лету" шифруют или подписывают их, и отправляют дальше. Существуют как коммерческие, так и бесплатные варианты. Рассмотрим freeware-вариант.

Итак, для реализации подобного механизма нам потребуется связка из двух программ.

- GNU Privacy Guard (http://www.gnupg.org/) - программа осуществляющая шифрацию и подпись файлов. Распространяется бесплатно. Скачать можно от сюда:

http://www.gnupg.org/download/supported_systems.html - GPGrelay (http://prdownloads.sourceforge.net/gpgrelay) - программа трансляции почтовых запросов (POP3, SMTP, IMAP).

Первую из этих программ распаковываем в любой каталог. Программа не требует инсталляции в стандартном понимании, все начальные настройки хранятся в файле gnupg w32.reg. По умолчанию путь установки соответствует C:\GnuPG. Если это по каким-либо причинам не устраивает, то нужно всего-лишь изменить пути в файле реестра (делается любым текстовым редактором) и экспортировать настройки в Windows.

Вторым этапом устанавливаем программу релея. При инсталляции она попытается вычислить расположение установленной на первом шаге программы GNU Privacy Guard или попросит вас указать расположение файла gpg.exe "в ручную".

Во время первого запуска программа GPGrelay предложит создать пару ключей. Методика аналогична уже рассмотренной. Указывается имя, почтовый адрес и параметры ключей. Добавлять или удалять ключи вы сможете в любой момент - по желанию. Можно сгенерировать ключ с помощью мастера, а можно импортировать из другой программы - будь-то PGP или The Bat! Для этого достаточно поместить пару ключей (или открытый ключ - для отправки шифрованных писем) в буфер обмена и выбрать в программе пункт меню "Import Key from Clipboard"

Создание ключей и настройка правил

Программа будет перехватывать всю отправляемую и принимаемую корреспонденцию. Вы можете создать разные профили, разные правила, согласно которым одни письма будут подписываться, другие пересылаться неизменными, третьи шифроваться. Можно создать профиль, в котором тип действия будет выбираться в зависимости от темы сообщения, по первым символам в теме сообщения (после принятия решения эти "флаги" можно удалить). Всё гибко настраивается. Неудобство может представлять только английский язык, но для уважающего себя IT специалиста это не должно составить проблему.

Для обеспечения возможности перехвата почтовых сообщений необходимо настроить связи между почтовым клиентом, сервером и самой программой GPGrelay. Для этого на закладке Relays указываются правила переназначения портов. Т.е. предположим, вы используете несколько почтовых ящиков на разных серверах. Для каждого сервера вам необходимо сделать свою запись переназначения. В параметрах удалённого сервера и удалённого порта вы перечисляете свои старые значения из почтовых программ. Номером локального порта выбираете любой уникальный номер, из списка не конфликтующих с системой (не задействованных). Например, для 1го SMTP сервера это может быть 32001, для второго 32002, … для 1го POP3 сервера 33001, для второго 33002 и так далее. В своей почтовой программе вместо сервера, указываете localhost (или 127.0.0.1 т.е. самого себя) и соответствующий порт 32001/33001. Таким образом, почтовые сообщения будут передаваться от почтового клиента, к GPGrelay, подписываться/шифроваться (на этом этапе с вас, возможно, спросят пароль для шифрования), после чего письма будут переданы серверу для отправки. При приёме почты, действия будут выполняться в обратном порядке.

Настройка релея

Возможно, если бы механизм цифровой подписи был более распространён, эпидемии почтовых червей и вирусов, распространяемых через почту, удалось бы избежать. Ведь даже если чей-то компьютер будет инфицирован, а вирусу удастся получить доступ к вашему секретному ключу, он всё равно вряд ли сможет подобрать пароль и снабдить нелегально отправляемое письмо валидной цифровой подписью. Соответственно, к письмам без подписи должно быть отношение как к не внушающим доверие и потенциально опасным.

Защита информации от повреждений

Как известно, предупредить болезнь на много проще, чем вылечить. Обладая определёнными средствами довольно легко выявить факт изменения или искажения информации. Используя механизм цифровой подписи можно утверждать с приемлемой долей вероятности, что эта самая информация пришла к нам именно от того, от кого надо и не подверглась по дороге никаким изменениям. Либо наоборот, подтвердить факт искажения. Подпись, всего лишь подпись - она не защищает от повреждений, а лишь предупреждает о них. Рассмотрим, какие события могут привести к повреждению информации, и что можно предпринять, что бы избежать их.

Вариантов повредить информацию на самом деле не так уж много: физические повреждения, действия "враждебного" программного обеспечения, некорректно написанного программного обеспечения и повреждения произошедшие по глупости владельца или людей имеющих доступ к компьютеру - вот почти полный список причин. При внимательном взгляде можно заметить, что и вредоносному программному обеспечению для того, что бы попасть на компьютер в большинстве случаев нужна помощь пользователя.

Как и обычные правила гигиены, элементарные правила пользования компьютером препятствуют распространению заразы.

Разве взрослый человек потащит в рот, всякую бяку, которую найдёт на дороге? Разве будет человек в здравом уме пить воду из лужи или проводить на себе эксперименты, употребляя в пищу неизвестные, но красивые грибочки? Почему же большинство пользователей, не соблюдает аналогичных правил при работе с компьютером и сетью?

Защита от спама и вредоносного ПО, распространяющегося через почту

Нежелательная почта, во истину становится чем-то ужасно неприятным. Это и отнятое у вас время, и трафик и нервы. А если, в результате "прочтения" такого письма ваш компьютер заражается вирусом, то это уже совсем перебор.

А ведь, в общем-то, совсем простые правила могут избавить вас от такой проблемы.

Прежде всего - не лишним будет обзавестись несколькими почтовыми ящиками. Первый - для личных писем - не сообщайте его адрес никому, кроме проверенных знакомых. Второй - для деловой переписки, его же можно указывать на визитных карточках. Третий - для общих нужд и четвёртый - для спама. Многие интернет провайдеры предлагают бесплатные почтовые ящики, так что это не должно стать для вас проблемой.

Зачем это надо?

В большинстве случаев при работе с Интернетом вам рано или поздно потребуется пройти процесс регистрации. В этом случае одним из регистрационных пунктов будет указание почтового адреса . Обычно этого требуют на форумах, в чатах или при оформлении запроса на получение "чегобытонибыло". В качестве такого адреса указывайте адрес почты "для спама". Можете так его и назвать ваше_имя_spam@чей то.провайд.ер. Заранее согласитесь с тем, что на этот адрес будет приходить много пустых и не нужных вам писем. Если вас где-то просят указать свой адрес, но вероятность того, что он может попасть к спамерам, достаточно большая, указывайте только его. Его же следует указывать, в качестве обратного адреса при необходимости отослать письмо к "чёрту на кулички".

Дело в том, что некоторые "жаждущие" коллекционируют адреса пользователей, а потом передают их, за соответствующее вознаграждение, третьим лицам, как раз для рассылки непрошенной рекламы. Многие недобросовестные рекламодатели сканируют web страницы и "воруют" с них адреса. Обычно это происходит на форумах и в чатах, а сам хозяин форума остаётся в стороне и вряд ли может что-то предпринять против этого. Будет не разумно "подставлять" свой почтовый ящик, задействованный для деловой или личной переписки.

Завести себе почтовый ящик "для спама" лучше всего на ресурсах, аналогичных www.yahoo.com. Т.е. там, где существует хорошая встроенная система защиты от спама, и где выделяют достаточно большой объём для хранимых писем. Вы же не собираетесь его очищать каждый день?

Второй ваш электронный адрес должен быть для "общего пользования". Его желательно предназначить для писем общей тематики: подписки на рассылку, новостей об оповещениях, о том, о сём… обо всём, что не связано лично с вами и не относится к вашему бизнесу. Ибо для этого предназначены два других почтовых ящика, один для личных писем, другой для деловых.

Разделение - будет вашим первым кругом защиты. Следующим этапом будет анализ входящей почты.

Почему-то многие пользователи стараются посмотреть содержимое всех приходящих писем, особенно если отправитель им неизвестен, а тема письма не имеет никакого к ним отношения или говорит о том, чего никогда не было. Зачем открывать письмо, тема которого "Re:улыбка", если вы никогда не отправляли письма с темой "улыбка"? Зачем открывать письмо с темой "Undelivered Mail Returned to Sender", якобы отправленную вами неизвестному адресату и уж тем более открывать прикреплённый к письму exe-шник? Зачем переходить по приведённой в письме ссылке, если ни автор письма, ни тема сообщения не имеют к вам ничего общего? Да, мой почтовый ящик, начинается со слов nikitinse@где-то.там, но никто из моих друзей или знакомых не называет меня nikitinse. Так зачем же мне открывать такое письмо? Если на минутку задуматься, то можно найти тысяча и один способ определить что это - нежелательное письмо или нет. Задумайтесь над темой письма, его отправителем, размером и тем, как назвали вас в адресе. Для этого не нужно ставить различные спам-фильтры, которые сначала скачивают письма, потом анализируют их содержимое. Достаточно всего лишь стандартного диспетчера писем и головы с мозгами, что бы оградить себя от нежелательной и потенциально вредоносной почты. Однако помните, вирус, отправляя письмо, зачастую подписывается не фиктивным обратным адресом, а адресом, взятым из адресной книги на инфицированной машине. Так что даже письмо от ваших знакомых может содержать нечто опасное. Хорошим выходом будет использование цифровой подписи, ибо вирусы не научились пока её подделывать. И если ваши друзья, знакомые или деловые партнёры ещё не используют средства цифровой подписи, у вас есть шанс показать им хороший пример.

Ручная фильтрация спама в диспетчере писем

В любом случае, никогда не будет лишним, прежде чем открывать чьё либо письмо, вначале проверить его на вирусы. И уж, если не письмо целиком, то, по крайней мере, его вложение - прикреплённые к письму файлы. Антивирусная защита должна быть одним из звеньев вашего периметра безопасности.

Аналогичным образом, если вам прислали ссылку, на неизвестный ресурс и вам так хочется узнать, что там - откройте его в браузере, предварительно отключив JavaScript, ActiveX и графику. Так вы хоть как-то обезопасите себя от вредоносного ПО, использующего ошибки в программном обеспечении для своего распространения.

Web-мастеру: как защитить адреса от воровства

При большом желании можно защитить свои web-странички от воровства почтовых адресов. Как происходит подобное воровство? Некто, создаёт программу - харвестр, которая будет просматривать интернет странички, переходя от одной к другой по размещённым на них ссылкам. Загружая каждую страницу, харвестр просматривает её в поисках адресов электронной почты по шаблону " xxx@xxxxx ". Таким образом, создаётся база для дальнейшей рассылки рекламных писем.

Самый простой способ избежать подобного воровства - это сделать почтовый адрес непонятным для харвестра. Например, создать из адреса картинку, а что бы она работала как ссылка, добавить к ней обработчик события onClick и при клике мышкой осуществлять вызов почтовой программы. Единственный минус - адрес электронной почты при таком подходе можно будет скопировать только из вызванной почтовой программы. Если вас это не устраивает, можете написать небольшой фрагмент на JavaScript или VBScript, который будет самостоятельно формировать почтовый адрес. Смысл в том, что бы запутать сканирующую программу и печатать почтовый адрес не прямым текстом, как обычно, а частями. Что бы понять такой адрес, харвестру понадобится не только просматривать текст, но и моделировать соответствующий язык программирования. Затраты на написание такой программы будут на много больше сомнительного удовольствия от собранных адресов.

Вот пример кода, который я использую на своём сайте:

Как видите, адрес на странице хранится в зеркальном отображении, а печатается "с конца" уже в нормальном. Вы сможете его видеть и копировать, а для сканирующих программ он будет оставаться бессмысленным. Если, хотя бы на половине существующих форумов была бы применена соответствующая методика, спама, из-за воровства, было бы на много меньше.

Кстати, если вам нужно, по какой-то причине опубликовать свой e-mail в открытом источнике, допускающем сканирование, можете поступить подобным образом и вместо "my@adres.ru" написать, например, так "my+собака+adres.ru" человек вас поймёт, а вот скрипт, ворующий адреса, скорее всего нет.

Использование средств NTFS для защиты информации

Вернёмся к защите информации. Поскольку ценная информация является "долгоживущей", а не класса "посмотрел и забыл", то вероятней всего основным местом её хранения будет ваш винчестер. Следовательно, одну из задач по обеспечению её целостности и сохранности должна взять на себя файловая система. В настоящий момент существует две альтернативы FAT и NTFS (Я сознательно не буду сейчас рассматривать вопрос об операционной системе Linux, так как её использование подразумевает соответствующий уровень пользователя, а вам, вероятно, придётся настраивать компьютеры для пользователей класса "домохозяйка" которые вряд ли смогут без вашей помощи оперировать ресурсами Linux'а.).

Не вдаваясь в подробности отмечу, что использование FAT разумно только на компьютерах с ограниченными ресурсами, так как она не обеспечивает никакого уровня защищённости. Напротив, NTFS позволяет:

- создавать разграничение доступа к хранящимся файлам;

- ограничивать, благодаря механизму квотирования, используемое пространство;

- шифровать хранящуюся информацию, что гарантирует её сохранность, даже при хищении жесткого диска и подключения его к другому компьютеру;

- отслеживать все происходящие изменения;

- благодаря транзакциям, защищать целостность файлов, в том числе и при внезапном отключении электричества или нажатии на кнопку Reset.

Преобразовать файловую систему из одного формата в другой можно либо в момент установки операционной системы, либо после, при помощи утилиты convert (Если у вас установлен Borland Delphi, то при вызове утилиты convert из командной строки, вместо программы преобразования файловых систем запустится Delphi Form Conversion Utility. Это происходит из-за использования "стандартного" имени и заданного пути поиска в переменной PATH. Что бы избежать этого укажите в строке запуска %windir%\system32\convert). Запуск с параметром /? выдаст список доступных ключей и расскажет об их влиянии на процесс конвертации. Таким образом, для того, что бы преобразовать диск D в NTFS вам надо набрать в командной строке- convert D: /fs:ntfs /v

Ключ /v (verbose) укажет утилите конвертирования на необходимость озвучивать проводимые действия, а вас избавит от головной боли связанной с гаданием - конвертируется или нет???

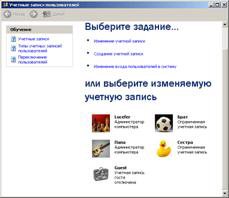

Следующим этапом построения системы безопасности будет создание пользователей. Как и всего остального в Windows, этого можно достичь разными путями

- Панель управления/Учётные записи пользователей

- Панель управления/Администрирование/Управление компьютером/Локальные пользователи и группы.

- Если ваша машина является членом домена, то вы можете взять список пользователей с контроллера домена.

У каждого из пользователей могут быть свои права на доступ к ресурсам, предоставляемым операционной системой. Чтобы не плодить пользователей с одинаковыми правами их можно объединять в группы, и указывать права на группу в целом.

По своей сути, вопрос "раздачи пряников" достаточно обширный, и требует отдельного рассмотрения. Тут должен быть и список возможных прав и привилегий, их взаимное и перекрёстное влияние и т.д. и т.п.

В нашем случае необходимо отметить два кардинально отличающихся подхода к этой проблеме. В первом варианте пользователю даются все возможные права и отбираются только те, которые им явно не нужны. Во втором варианте у пользователя наоборот - все права отбираются, и даются только те, которые необходимы и достаточны для выполнения его функций. В любом случае, у вас должен быть пользователь с полными правами, для выполнения административных задач. Хорошим тоном будет создание "рабочего" пользователя с ограниченными правами. Именно под этим пользователем и следует выполнять всю повседневную работу, бродить по просторам Интернет, играться в игрушки. В таком случае, "злобное программное обеспечение" не сможет повредить системные объекты, доступ к которым для него будет закрыт (О том как заставить работать программу, требующую администраторских привилегий от имени пользователя с ограниченными правами будет рассказано ниже).

Каждый объект файловой системы имеет ряд свойств и "знает" кому из пользователей и какие действия можно позволять выполнить. Для доступа к свойствам объекта, будь то каталог, файл или рабочий стол, необходимо выделить его мышкой и щелчком правой кнопки вызвать меню свойств.

Для того, что бы у вас появилась возможность раздавать "полноценные" права на файлы и папки, вам необходимо отключить режим простого общего доступа:

Панель управления/Свойства папки/Вид/Использовать простой общий доступ к файлам

|

| Учетные записи |

После этого в меню "Свойства" объектов появится новая вкладка - "Безопасность". Теперь можно указать права на каждого пользователя в системе.

Рассмотрим классику домашнего использования компьютера и разграничение прав доступа на примере пользователей папа, брат, сестра.

Вначале создадим трёх пользователей:

(Панель управления/Учётные записи пользователей).

- Папа - будет обладать администраторскими правами.

- Брат - пользователь (ограниченная запись).

- Сестра - пользователь (ограниченная запись).

Здесь же зададим каждому пользователю свой пароль.

Стоит обратить внимание на то, что у каждого из пользователей будет своё окружение: свой рабочий стол, своя иерархия меню Пуск (за исключением общих компонентов), свои собственные настройки программ. Так что если вы перед этим устанавливали какое-либо программное обеспечение и настраивали иконки на рабочем столе, то у новых пользователей внешний вид будет "по умолчанию". Естественно программы не исчезнут, но настраивать всё придётся заново. "Как было", всё останется только у того пользователя, под именем которого вы проводили все эти установки.

Ещё один важный момент. После создания "неравноправных пользователей", не забудьте установить пароль на учётную запись "Администратор", или отключите эту учётную запись совсем, ведь у вас уже есть права администратора, не так ли? Хотя, если вы не планируете пользоваться программным обеспечением, требующим эксклюзивного права администратора, то можете создать учётную запись божественного администратора, а себя исключить из группы администраторов. Так вы убережёте себя от ряда возможных деструктивных действий. В принципе, подобный случай ни чем не отличается от рассматриваемого, только к одному администратору и двум пользователям, у вас добавится ещё один пользователь. Поэтому продолжим, а возможность поэкспериментировать оставляем вам на самостоятельное исследование.

Итак, после создания пользователей у вас уже будет разграничение в доступе. Так, ни брат, ни сестра не смогут посмотреть ни документы папы, ни документы друг дружки. А вот папа, как администратор, сможет посмотреть и то и другое.

Отказ в доступе для одного пользователя и разрешение для другого

Пусть у нас есть каталог с фильмами, в котором будут следующие разделы: комедии, мультики, фантастика и ужастики.

Группа Комедии должна быть доступна всем, группа мультики - только детям, фантастика только брату и папе, а ужастики только папе.

Первое, что нужно сделать в таком случае - это снять наследование атрибутов:

Свойства/Безопасность/Дополнительно/Разрешения/

Установка разрешений на доступ к объектам NTFS

Снимаем галочку "Наследовать от родительского объекта …", на вопрос о наследуемых разрешениях выбираем "Копировать". В противном случае все разрешения будут удалены, и нам придётся устанавливать их вручную. Далее удаляем всех пользователей, доступ для которых должен быть закрыт, и оставляем тех, кому нужно его оставить. Не забываем при этом оставлять разрешения для System (доступ к файлам со стороны операционной системы - сервисов) и включать галочку "Заменять разрешения для всех дочерних объектов…".

Для каталога Ужастики - оставляем полный доступ для System и для группы Администраторов (папа по умолчанию входит в эту группу). Дети иметь доступ к этому каталогу не смогут.

Для каталога Фантастика - к тем же пользователям что и для файлов из папки Ужастики добавляется пользователь Брат (второй вариант: можно разрешить доступ для группы пользователей (Users) и запретить пользователю Сестра)

Для каталога Комедии - оставляем права как есть.

Для каталога Мультики - оставляем System, Брата и Сестру (исключая у них права по смене владельца и смену разрешений), запрещаем все для группы администраторов.

В итоге получаем то, что планировали.

Для того, что бы Папа мог посмотреть, то чего лишил сам себя - т.е. мультиков, ему необходимо вернуть себе соответствующие права. Пока он принадлежит группе администраторов это возможно. Первым делом необходимо стать владельцем папки (если кто-то другой стал владельцем). Это делается на вкладке Владелец, Дополнительных параметров безопасности. После этого в Разрешениях можно вернуть всё на круги своя. Но не забудьте вернуть права обычным, смертным пользователям.

В случае если вы захотите блокировать доступ к вашим файлам со стороны операционной системы, достаточно убрать или заблокировать "пользователя" System. Я не вижу надобности в подобной блокировке, хотя возможно это будет полезно, если вы захотите уберечься от деятельности вирусов или шпионского программного обеспечения, запускающегося как системный процесс, а не как процесс, порождённый пользователем.

ACLView Управление атрибутами NTFS

Если вас заинтересовала работа с разрешениями NTFS, то вам не обойтись без соответствующих профессиональных средств. Наиболее известна программа ACL View (http://nativecs.ru). Она написана русскими разработчиками и позволяет управлять разрешениями и аудитом. К тому же совершенно бесплатна.

Теперь необходимо сказать несколько слов о квотировании - т.е. об ограничении размеров на занимаемое пространство для файлов пользователей. Включается квота для каждого диска отдельно (меню свойства). Далее в записях квот, можно видеть список пользователей и размер занимаемый их файлами. Там же имеется возможность задать лимит.

Всё бы было хорошо, если бы не одно "но". Дело в том, что NTFS поддерживает так называемые альтернативные потоки данных (ADS). Т.е. на одно имя файла, можно распараллелить несколько информационных потоков. Безымянный поток будет представлять оригинальный файл, а в параллельные, именованные потоки можно записать всё что угодно. Таким образом, к одному файлу или каталогу можно прикрепить n-ное количество других, совершенно посторонних файлов. Эксплорер их не покажет, в квоту они не войдут, а вот место на винчестере будут занимать.

Управление квотированием

Вы можете легко с этим поэкспериментировать. Запустите командную строку cmd. И выполните следующую последовательность команд:

cd c:\

dir > text.txt

type text.txt

dir

echo This is hidden text > text.txt:area1

type %windir%\zapotec.bmp > text.txt:area2

notepad text.txt

notepad text.txt:area1.

mspaint text.txt:area2

dir

В этом примере на текстовый файл text.txt "вешаются" два потока area1 и area2. В одном из них записывается текстовая строка, в другой копируется картинка. Потом демонстрируется доступ к альтернативным потокам. Точка в конце потока area1 нужна для предупреждения подстановки расширения "txt" при открытии notepad'ом. Обратите внимание на размер файла text.txt до и после прикрепления к нему ADS.

В настоящий момент среди стандартных средств Windows не существует утилиты по обнаружению альтернативных потоков. Для их обнаружения можно воспользоваться программами сторонних разработчков. Наприер CrucialADS (http://crucialsecurity.com/) или NTFS Stream Info (http://www.isgeo.kiev.ua/shareware/index.html)

Программы сканируют выбранные размещения и создают список файлов с обнаруженными альтернативными потоками данных. NTFS Info даёт возможность просмотра, экспорта и пакетного удаления ADS.

Crucial ADS и NTFS Stream Info

Как поступать с ADS в дальнейшем - решать вам. Прятать ли там ценную информацию и обходить механизм квотирования, или просто принять к сведению и периодически проверять на утечку свободного места? Решать вам. Кто предупреждён, тот вооружён.

|

| VoptXP |

Последнее на чём хотелось бы остановиться в этом разделе (Шифрование будет рассмотрено в разделе о сокрытии информации), это дефрагментация. Многие возразят, что для мультизадачной среды это не актуально. Как бы то ни было, однако факт того, что на фрагментированной файловой системе всё работает медленнее - остаётся фактом. Даже поиск свободного участка для записи, может заметно тормозить файловые операции. Но дело не в этом - оставим вопрос о необходимости выполнять дефрагментацию на совести конкретного пользователя и поговорим о той опасности, которой можно подвергнуться в ходе самого процесса.

|

| Perfect Disk и Disk Keeper |

Первое: сколько ни говорят о том, что NTFS является устойчивой системой всё-таки и в ней могут возникнуть ошибки. Поэтому, хорошим решением будет перед любым процессом дефрагментации запускать проверку диска. Пусть ошибок и не обнаружится, зато возможно удалятся неиспользуемые индексы. Довольно интересной, с этой точки зрения оказывается программа VoptXP (http://goldenbow.com/). Простенький интерфейс, содержащий всё самое необходимое, в т.ч. и проверку диска "на лету".

Программа зарекомендовала себя наилучшим образом. Умеет дефрагментировать файл подкачки. К сожалению, про возможность дефрагментации ADS ничего не сказано.

Абсолютная противоположность этой программе - O&O Defrag. Максимально красочная, с возможностью запуска из тридцати трёх мест, в том числе может стартовать и как оснастка, и как отдельное приложение и как сервис, и … Скажите, только честно, оно вам надо? Следующим разочарованием в этой программе был тот факт, что после завершения "процесса", я не досчитался пары файлов из своей аудио коллекции. Молча исчезли в никуда… Лично для меня, одной подобной выходки хватает, что бы я больше никогда не прикасался к подобному программному продукту… Да и чувство остаётся, как будь-то проект делали студенты, с основной целью - "сдать!". Возможно, в более поздних версиях что-то изменилось, но, в очередной раз повторюсь - ложки нашлись, а осадок остался.

Из заслуживающих внимания программ, хочу выделить два дефрагментатора, это Raxco PerfectDisk (http://www.raxco.com/products/perfectdisk2k) и Diskeeper от Executive Software International (http://www.diskeeper.com). Все программы естественно платные. Существуют в вариантах как для рабочей станции так и для серверов. Поддерживают работу фоном, по расписанию и в процессе загрузки операционной системы. В ходе тестовой эксплуатации эти дефрагментаторы показали себя очень стабильными. А PerfectDisk - по заявлению авторов, является единственным дефрагментатором, сертифицированным Microsoft.