Безопасность в продуктах Microsoft глазами IT-специалиста. Часть 2

В этой части статьи мы рассмотрим шаги Microsoft, направленные на обеспечение информационной безопасности, а также обсудим рекомендации для специалистов, обеспечивающих безопасность серверных и клиентских приложений.

Автор: Богданов Марат (bogdanov_marat@mail.ru)

Безопасность в продуктах Microsoft глазами IT-специалиста – рекомендации для технических специалистов, нацеленные на обеспечение безопасности серверных продуктов или рабочей среды пользователя

Часть II. Действия Microsoft, направленные на обеспечение информационной безопасности.

Рекомендации для специалистов, обеспечивающих безопасность серверных и клиентских приложений

2. Действия Microsoft, направленные на обеспечение информационной безопасности

2.1. Мониторинг угроз для информационных систем

Очень важным элементом обеспечения информационной безопасности является непрерывный мониторинг различных угроз для информационных систем. Средства безопасности Майкрософт с согласия пользователей отслеживают состояние 500 млн. компьютеров по всему миру и некоторых наиболее популярных интернет-сервисов. Этот анализ позволяет оценивать активность вредоносного и потенциально нежелательного ПО в различных регионах, выявлять новые разновидности угроз, оценивать эффективность антивирусов, обновлений и новых версий операционных систем [1].

Microsoft бесплатно предлагает пользователям Windows антивирус MSRT (Malicious Software Removal Tool - Средство удаления вредоносных программ для системы Windows). Для количественной оценки скорости распространения вирусов используется параметр CCM — количество очищенных компьютеров на каждую 1000 запусков средства MSRT. (Аббревиатура "CCM" расшифровывается как "Computers Cleaned per Mille" — очищенных компьютеров на тысячу) [1].

Проанализировав результаты мониторинга распространения вредоносного ПО, можно сделать интересные наблюдения.

2.1.1. Тенденции в отношении операционных систем

На рис. 1 представлена диаграмма угроз для различных ОС фирмы Microsoft.

Рис. 1. Количество очищенных компьютеров на каждую 1000 запусков средства MSRT (Microsoft Windows Malicious Software Removal Tool) по операционным системам во втором полугодии 2009-го года [1].

Проанализировав диаграмму, можно прийти к следующим выводам:

- Угрозы для новых операционных систем и пакетов обновления распространяются медленнее, чем для прежних их версий; это относится и к клиентским, и к серверным платформам [1].

- Темпы распространения угроз для операционной системы Windows 7, выпущенной во втором полугодии 2009-го года, а также для Windows Vista® с пакетом обновления SP2 существенно ниже для обоих типов платформ [1].

- 64-разрядные версии Windows 7 и Windows Vista SP2 демонстрировали во втором полугодии 2009-го года более низкий уровень заражения (1,4 для обеих ОС), чем любые другие конфигурации операционных систем, хотя показатели для их 32-разрядных версий были более чем в два раза меньше, чем для Windows XP с последним пакетом обновления (SP3) [1].

- Среди операционных систем с пакетами обновления каждый очередной пакет показывал более низкий уровень заражения, чем его предшественник [1].

- Для Windows XP SP3 он составил меньше половины от показателя для SP2, а если сравнивать с SP1, то менее трети [1].

- Аналогично, показатели заражения Windows Vista SP2 были ниже, чем у версии с SP1, а у нее — ниже, чем у Windows Vista RTM [1].

- Что касается серверных операционных систем, то Windows Server® 2008 с SP2 показывает уровень заражения 3,0, что на 20% меньше, чем у ее предшественника, Windows Server 2008 RTM [1].

На следующем рисунке показаны уровни заражения для различных 32-разрядных версий Windows XP и Windows Vista в период с начала 2007-го года по конец 2009-го года.

Рис. 2. Тенденции развития угроз (в CCM) для 32-разрядных версий Windows XP и Windows Vista с первого полугодия 2007-го года по второе полугодие 2009-го года [1].

Рис. 2 подтверждает предыдущую тенденцию.

2.1.2. Новые разновидности мошенничества

В 2009-м году получили распространение фальшивые программы обеспечения безопасности, выдающее на компьютере жертвы ложные или вводящие в заблуждение предупреждения о заражении и предлагающее устранить мнимые проблемы за некоторую сумму денег.

Рис. 3. Поддельное "сканирование системы безопасности" разными вариантами Win32/FakeXPA, наиболее распространенного во второй половине 2009 года семейства фальшивого программного обеспечения безопасности [1].

Во второй половине 2009-го года антивирусы Майкрософт очистили 7,8 млн. компьютеров от вредоносных программ, связанных с фальшивыми программами обеспечения безопасности по сравнению с 5,3 млн. компьютеров в первом полугодии. Что позволяет предположить, что распространители подобных программ получили больше денег, чем распространители менее распространенных типов угроз [1].

2.1.3. Угрозы, связанные с электронной почтой

Данные этого раздела получены на основе фильтрации электронной почты с помощью продукта Microsoft Forefront Online Protection для Exchange (FOPE) [1].

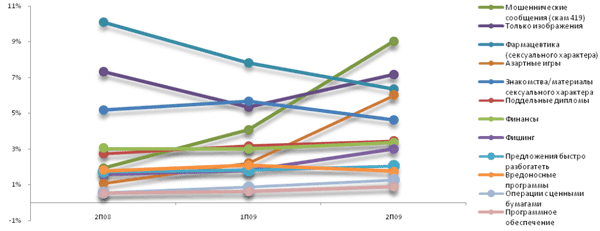

Во второй половине 2009-го года выросло число нежелательных сообщений, связанных с мошенничеством с предоплатой (так называемые «нигерийские письма» или «афера 419») и азартными играми [1].

Мошенничество с предоплатой — распространенное злоупотребление доверием, когда отправитель сообщения заявляет, что имеет право на большую сумму денег, но по некоторой причине не может получить к ней прямой доступ. Обычно указанная причина связана с бюрократией или политической коррупцией. Отправитель просит предполагаемую жертву временно ссудить некоторое количество денег на подкуп официальных лиц или оплату взносов за разблокирование всей суммы. Взамен отправитель обещает некоторый процент от общей суммы, намного превышающий исходную сумму [1].

Такие сообщения часто связывают с Нигерией («419» относится к статье уголовного кодекса Нигерии, посвященной мошенничеству) и другими странами западной Африки, включая Сьерра-Леоне, Кот-д'Ивуар и Буркина-Фасо [1].

Рис. 4. Входящие сообщения, блокируемые фильтрами содержимого FOPE, по категориям (второе полугодие 2008-второе полугодие 2009 гг.) [1].

В последнее время очень популярными стали письма с предложением купить копии популярных швейцарских часов.

2.1.4. Вредоносные веб-сайты

Социальные сети подвержены большому давлению со стороны мошеннических фишинговых веб-сайтов. Финансовые организации подвержены фишингу гораздо меньше (рис. 5) [1].

Рис. 5. Слева: случаи для каждого типа фишингового сайта в каждом месяце 2П09. Справа: активные фишинговые сайты, отслеженные в каждом месяце 2П09 по типам целей [1].

На рисунке 6 показана доля случаев фишинга, зарегистрированных корпорацией Майкрософт в каждом месяце в 2П09 для каждого типа наиболее подверженных организаций [1].

Рис. 6. Распределение по категориям угроз, которые размещены на URL-адресах, блокированных фильтром SmartScreen в 1П09 и 2П09 [1].

2.1.5. Распределение угроз в домашних и корпоративных средах

Данные о заражении, полученные продуктами и инструментами Майкрософт для защиты настольных ПК от вредоносных программ, включают информацию о принадлежности зараженного компьютера домену доменных служб Active Directory®. Почти всегда домены используются на предприятиях, а компьютеры, не принадлежащие домену, вероятнее всего, используются дома или в других местах, не имеющих отношения к предприятиям. Сравнение угроз, обнаруженных на компьютерах, входящих и не входящих в домены, позволяет получить представление о разных подходах, применяемых злоумышленниками к корпоративным и домашним пользователям, и о том, какие угрозы наиболее успешны в каждой среде [1].

Рис. 7. Распределение категорий угроз для компьютеров, входящих и не входящих в домены, во втором полугодии 2009-го года [1].

В подключенных к доменам компьютерах вирусы-черви обнаруживались намного чаще, чем в неподключенных к доменам компьютерах, в основном из-за способа распространения вирусов-червей. Обычно вирусы-черви наиболее эффективно распространяются через незащищенные файловые ресурсы и сменные тома хранилищ, которые больше распространены в корпоративных средах, а не в домашних [1].

2.2. Средства защиты от нежелательного ПО

Microsoft предлагает целую линейку средств борьбы с нежелательным ПО. Сюда входят такие антивирусы как Malicious Software Removal Toll, Windows Defender, Microsoft Security Essentials и Forefront Client Security.

В таблице 1. сравниваются функциональные возможности различных антивирусов Microsoft [3].

Таблица 1. Сравнение различных антивирусов Microsoft

|

Malicious Software Removal Toll |

Windows Defender |

Microsoft Security Essentials |

Forefront Client Security |

Удаление распространенных видов вредоносного кода |

Да |

Нет |

Да |

Да |

Удаление всех известных вирусов |

Нет |

Нет |

Да |

Да |

Защита в режиме реального времени |

Нет |

Нет |

Да |

Да |

Удаление всех известных программ-шпионов |

Нет |

Да |

Да |

Да |

Защита от программ-шпионов в реальном времени |

Нет |

Да |

Да |

Да |

Защита компьютера от руткитов (rootkit) |

Нет |

Нет |

Да |

Да |

Контроль наличия потенциальных уязвимостей |

Нет |

Нет |

Нет |

Да |

Интеграция с Network Access Protection (NAP) |

Нет |

Нет |

Нет |

Да |

Централизованное управление безопасностью |

Нет |

Да (GPO) |

Нет |

Да |

Централизованный мониторинг и отчетность |

Нет |

Нет |

Нет |

Да |

Из таблицы видно, что наибольшими возможностями обладает Forefront Client Security.

Microsoft серьезно взялась за повышение безопасности Internet Explorer. Это проявляется, в частности в применении XSS-фильтра и технологии SmartScreen.

XSS-фильтр в IE8

По данным Web Application Security Consortium (WASC) из самых распространенных уязвимостей, таких как SQL-инъекции, утечки информации и межсайтовый скриптинг, наиболее распространенными являются XSS-атаки - 41%. На 10 297 сайтов, проверенных в рамках исследования WASC, было обнаружено 28 796 XSS-уязвимостей, которые присутствовали на 31% изученных сайтов.

Для борьбы подобного рода уязвимостями в MS Internet Explorer 8 был установлен XSS-фильтр, призванный обеспечить защиту путем автоматического обнаружения и предотвращения наиболее распространенных XSS-атак без потери производительности или совместимости. Было обнаружено, что 70% возможных угроз, с которыми могут столкнуться пользователи IE8, предотвращаются XSS-фильтром [4].

SmartScreen Technology в IE8

Internet Explorer 8 имеет собственный фильтр против фишинга под названием SmartScreen, который производит анализ веб-страниц и предупреждает пользователя в случае нахождения веб-сайта, подозреваемого в фишинге. Для своей работы SmartScreen использует базу данных уже известных фишинговых сайтов, поэтому защита от новых ресурсов, созданных злоумышленниками, является менее эффективной.

Среди новых возможностей IE8 (по сравнению с предыдущими версиями этого браузера) - функция, позволяющая посещать сайты анонимно. При этом не сохраняются файлы cookie, история серфинга и прочие идентификационные данные. Она называется InPrivate и предназначена для того, чтобы пользователи могли скрыть свое посещение каких-либо сайтов от других людей.

Еще одной мерой противодействия вредоносному ПО является технология Data Execution Prevention.

3. Рекомендации для специалистов

3.1. Переход на новые версии операционных систем и пакеты обновлений

Если мы обратимся к рис.1, то увидим, что каждая новая версия MS Windows безопаснее предыдущей.

Для повышения защищенности клиентских и серверных машин желательно регулярно обновлять компоненты Windows, драйверы и защитное ПО.

Существуют следующие центры обновления Microsoft [5]:

- Обновление систем управления ПО (technet.microsoft.com/updatemanagement/)

- Служба обновления Windows Server (WSUS) (technet.microsoft.com/updatemanagement/bb245780.aspx)

- Средства удаления вредоносного ПО Microsoft Windows (MSRT) (www.microsoft.com/security/malwareremove/)

- Office Update (office.microsoft.com/downloads/FX010402221033.aspx)

- Windows Update (www.microsoft.com/windows/downloads/windowsupdate/)

- Microsoft Update (update.microsoft.com/microsoftupdate).

- Центр решений обновления Microsoft (support.microsoft.com/ph/6527#tab3).

Часть обновлений устанавливается на все машины, работающие под Windows, часть – устанавливается только на компьютеры с лицензионной ОС (Genuine).

Data Execution Prevention (DEP) (англ. Предотвращение выполнения данных) — функция безопасности, встроенная в семейство операционных систем Windows, которая не позволяет приложению исполнять код из области памяти, помеченной как «только для данных». Она позволит предотвратить некоторые атаки, которые, например, сохраняют код в такой области с помощью переполнения буфера. DEP работает в двух режимах: аппаратном, для процессоров, которые могут помечать страницы как «не для исполнения кода», и программном, для остальных процессоров. Эта функция впервые появилась во втором пакете обновлений для Windows XP [2].

3.2. Отслеживание уязвимостей

Придание огласке уязвимостей – раскрытие бывает ответственным и безответственным. В случае ответственного раскрытия хакер дает время поставщику ПО на устранение уязвимости и только после этого придает ее огласке. Microsoft периодически публикует бюллетень обнаруженных уязвимостей - Common Vulnerabilities and Exposures (CVE), а также предлагает патчи, устраняющие обнаруженные бреши.

За последние четыре года число разглашений сведений об уязвимостях продуктов Майкрософт последовательно составляло 3–5% от общего числа разглашений во всей отрасли (рис. 8).

Рис. 8. Разглашение сведений об уязвимостях продуктов Майкрософт и других производителей (1П06–2П09) [1].

Во втором полугодии 2009-го года корпорация Microsoft выпустила 47 бюллетеней по безопасности для устранения 104 отдельных уязвимостей, идентифицированных в списке Common Vulnerabilities and Exposures (CVE) [1].

Для поддержания уровня безопасности информационной системы на высоком уровне необходимо быть в курсе выявленных уязвимостей и регулярно инсталлировать патчи.

3.3 Переход на новые версии Microsoft Office

Злоумышленники все чаще используют в эксплойтах распространенные форматы файлов в качестве векторов переноса (например, такие форматы как . doc, .pdf, .ppt и .xls). Злоумышленник может создать файл с неверно сформированным разделом для использования уязвимости в программе (рис. 9) [1].

Рис. 9. Эксплойты для форматов файлов Microsoft Office, обнаруженные во втором полугодии 2009-го года (в процентах) [1]

Пользователи, своевременно не устанавливающие пакеты обновлений и обновления для системы безопасности для приложений Office и операционной системы Windows, входят в группу повышенного риска.

Более половины (56,2%) атак была направлена на установки программ Office, которые не обновлялись с 2003 года [1].

Для компьютеров из выборки с момента последнего обновления операционной системы в среднем прошло 8,5 месяца, тогда как с момента последнего обновления программ Office прошло 6,1 года, что почти в девять раз дольше [1].

Эта данные помогают иллюстрировать тот факт, что пользователи могут тщательно следить за своевременным обновлением Windows и по-прежнему быть подверженными высокому риску атак на основе эксплойтов, если они также регулярно не обновляют другие программы [1].

3.4. Установка надежного защитного ПО

Работа современных компаний основана на использовании безопасных ИТ-служб. Семейство продуктов Microsoft Forefront повышает защищенность и управляемость системы безопасности сетевой инфраструктуры. Продукты Microsoft Forefront легко интегрируются друг с другом и с существующей ИТ-инфраструктурой организации. Кроме того, их можно дополнять решениями сторонних производителей, что позволяет создавать законченные решения, обеспечивающие многоуровневую защиту. Упрощение внедрения, управления, анализа и создания отчетов позволяет более эффективно защищать информационные ресурсы предприятий и предоставлять безопасный доступ к приложениям и серверам. Благодаря быстро реагирующему механизму защиты информации, подкрепленному техническими рекомендациями Майкрософт, продукты Microsoft Forefront помогают уверенно противостоять постоянно меняющимся угрозам безопасности и растущим потребностям бизнеса [6].

Forefront — это ключевой компонент стратегии корпорации Майкрософт по обеспечению полной безопасности корпоративных заказчиков. Основой этой стратегии является надежная защита операционных систем с помощью продуктов Forefront, которые повышают безопасность, обеспечивая дополнительные уровни защиты информации и контроля доступа к наиболее важным данным и корпоративным ресурсам. Технология управления цифровыми правами дополнительно повышает безопасность данных, обеспечивая защиту документов и соблюдение требований относящихся к ним политик, даже если эти документы попадут в чужие руки [6].

Для защиты серверных и клиентских приложений желательно использовать Microsoft Forefront.

3.5. Обратная связь

Служба Microsoft Respond Center проверяет миллионы сообщений о проблемах программного обеспечения. На основании этих данных ведется постоянная работа по совершенствованию собственных продуктов компании, а также ведется работа с поставщиками ПО и оборудования, конфликтующего с продуктами Microsoft.

Обратная связь очень важна для повышения качества продуктов Microsoft.

Кроме того существует большое количество форумов и блогов, в которых специалисты могут обсудить наболевшие вопросы в области безопасности (msdn, technet, techday и так далее), регулярно проводятся конференции, на которых специалисты компании встречаются со всеми желающими и обсуждают современные и перспективные проблемы отрасли.

Использованная литература

1. Отчет Майкрософт по безопасности. Выпуск 8 (июль-декабрь 2009 г.) www.microsoft.com/sir

2. CENZIC ENTERPRISE APPLICATION SECURITY. Web Application Security Trends Report Q3-Q4, 2009. www.cenzic.com

3. Сравнение антивируса MSE с MSRT, Windows Defender и Forefront Client Security. http://www.securrity.ru/compare/692-sravnenie-antivirusa-mse-s-msrt-windows-defender.html

4. Статистическое подтверждение XSS-фильтра IE8 http://www.interface.ru/home.asp?artId=22801

5. The Microsoft Security Update Guide. http://www.microsoft.com/downloads/details.aspx?FamilyID=c3d986d0-ecc3-4ce0-9c25-048ec5b52a4f&displaylang=en

6. Обзор возможностей Microsoft Forefront. http://www.microsoft.com/forefront/ru/ru/overview.aspx