Может ли студент-безопасник провести качественный аудит ИБ?

В конце концов, мы приходим к закономерному выводу – студентам не хватает практики, и лучший способ обеспечить её – дать возможность работы в реальных условиях

Валерий Кунавин

В настоящее время любая хоть немного значимая компания встречает на пути своей деятельности огромное количество разнообразных рисков. Немаловажное место среди них занимают риски информационной безопасности: у каждой организации есть чувствительная информация, которую надо защитить, а также внутренняя сеть, которая должна работать без перебоев и внезапных утечек. С целью управления этими рисками принимаются организационные (например, парольные политики) и технические (например, контроль доступа на территорию) меры.

Специалисту, отвечающему за управление рисками, приходится делать множество выборов в поисках компромисса между надёжностью системы, удобством работы с ней и затратами на поддержание её в «боеспособном» состоянии. Обычно оптимальные решения приходят с опытом, но что делать студенту, который недавно выпустился из университета? В средней организации не встретить целый отдел, занимающийся проблемами ИБ, обычно за это отвечают один-два человека, и обмену опытом просто негде произойти. Давайте посмотрим, на что может быть способен прилежный студент, освоивший материалы своей учебной программы.

Мы рассмотрим специальность 10.05.03 «Информационная безопасность автоматизированных систем» как наиболее общую среди всех специальностей этой группы. Такой специалист будет знать и о сетевой безопасности, и о компьютерных системах, сможет обосновать правильность принимаемых мер с правовой точки зрения и вообще окажется панацеей. По крайней мере, так рекламируют специальность.

А как обычно происходит процесс защиты?

Немного отвлечёмся и поговорим об управлении рисками. Это циклический процесс, состоящий из пяти этапов, которые видны ниже на рисунке. Обычно при первой итерации на этапе обнаружения создаётся реестр рисков, и далее работа идёт с ним. С каждой итерацией общее состояние системы улучшается или ухудшается в зависимости от выбранных мер. Конечно, если специалист знает своё дело, то развитие будет идти по спирали вверх.

Рисунок 1. Процесс управления рисками ИБ.

Подождите, но у нас есть системный администратор, он должен этим заниматься!

Если честно, нет. В обязанности системного администратора входит обеспечение бесперебойной работы внутренней сети и быстрое её восстановление в случае какого-либо происшествия. Системный администратор не оценит безопасность вашей Wi-Fi сети, возможности внедрения вирусов через электронную почту сотрудников и не проанализирует подозрительную активность в потоках трафика. Конечно, он может всему этому научиться, но тогда и возрастёт стоимость его труда.

А обязательно иметь сотрудника, управляющего рисками?

В последнее время растёт популярность так называемых аудитов безопасности – компания зовёт к себе специалиста, который проводит анализ существующей системы и составляет отчёт с рекомендациями по улучшению текущего состояния безопасности. Обычно аудит проходит в несколько этапов: определение информационных активов, построение списка угроз и уязвимостей, составление списка возможных мер по улучшению безопасности. По сути, мы получаем одну итерацию цикла управления рисками, да и ту неполную, потому что аудитор не следит за состоянием системы после внедрения защитных мер. С другой стороны, организация несёт меньшие расходы по сравнению с содержанием специалиста ИБ.

Но есть ещё и третья сторона – и она заключается в том, что аудит является дополнительной возможностью для студента получить практические навыки и опыт. Процесс управления рисками здесь можно сравнить с прудом, а аудит – с бассейном. Пока недостижимым для студента морем будет разработка архитектуры защищенной системы.

И тут возникает вопрос: «Но это же большая ответственность! Как такое можно доверить тому, у кого нет опыта?»

Перейдём к основной части, а именно к «проверке на прочность» учебной программы по выбранной специальности. Объём программы составляет 300 зачётных единиц или 10800 часов. Из них Федеральный Стандарт определяет десятую часть на практику, около двух третей на базовые предметы, а остальное время – на профильные предметы.

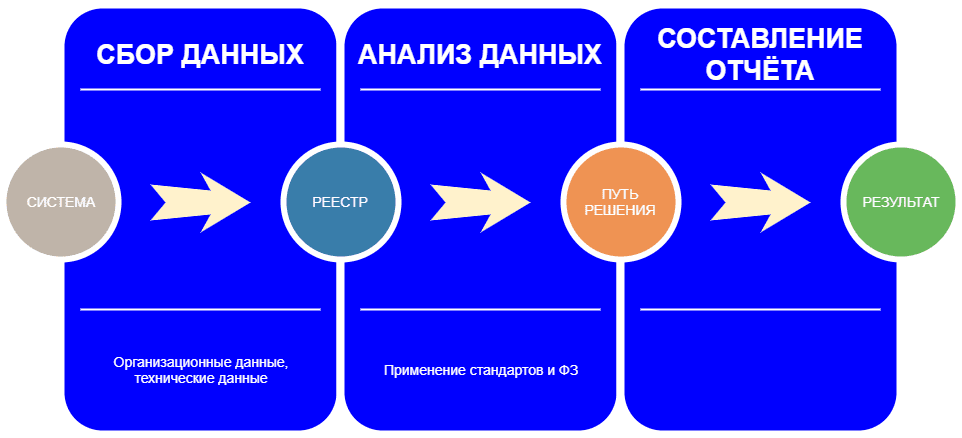

Для проведения аудита нам понадобится знание современных стандартов в области обеспечения ИБ (NIST, ГОСТ), правовой базы (ФЗ) и технических аспектов обеспечения ИБ в элементах системы (знание операционных систем, сетевых протоколов, технологий защиты периметра внутренней сети и др.). И умение гуглить, конечно же, хотя сейчас у студентов никаких проблем с этим нет. Далее работа проходит по следующей схеме:

Рисунок 2. Этапы проведения аудита ИБ.

Наибольшая сложность у студента возникает в ходе сбора технических данных: в этой области присутствует множество нюансов, а институт даёт базовые знания по всем технологиям. Далеко не все обучающиеся владеют наиболее популярным инструментом для проведения поиска и анализа уязвимостей Kali Linux. Но и те немногие, кто владеет, вряд ли смогут с помощью базовых утилит и команд решить технический вопрос по типу «У нас с 11 до 12 очень медленно работает интернет, и никто не знает, почему». В этом случае нужен опыт, который подскажет, что это не проделки злобных хакеров, а абстрактный работник, который любит онлайн-игры.

С организационными аспектами проще, потому что они не наслаиваются и не создают сложных ситуаций.

Ну и зачем нам специалист, который не сможет защитить сеть?

Хороший вопрос. Несмотря на недостаток опыта, студенты осведомлены об основных технологиях защиты внешнего периметра. В большинстве случаев для обеспечения защиты, как говорят, от 95% атак, достаточно настроить простую ДМЗ и провести работу с сотрудниками организации. По данным этого года (https://www.securitylab.ru/news/499260.php) большая часть утечек данных происходит по вине сотрудников в результате их преднамеренных или непреднамеренных действий, так что ещё не ясно, чему нужно уделить большее внимание. Правда в том, что в учебной программе не находится места предметам, которые могли бы целенаправленно развить необходимые качества – коммуникабельность, стрессоустойчивость, гибкость мышления – и поэтому каждый спасается, как может.

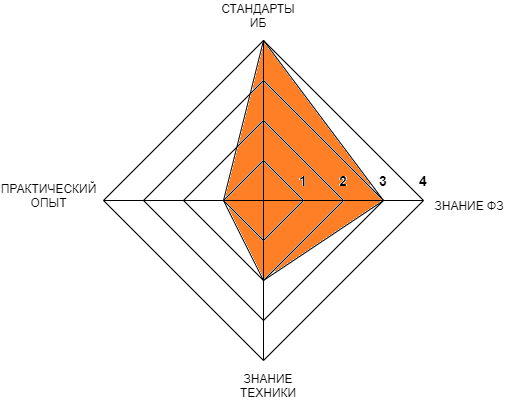

Приблизительно способности среднего студента 4-5 курса могут быть оценены так:

Рисунок 3. Оценка способностей среднего студента.

А дальше всё зависит от того, какого рода аудит подходит вашей организации. Если вы хотите упор на организационные меры (которые, кстати, практически всегда дешевле в реализации), то вполне можно найти в вашем городе университет и пригласить студента провести аудит. Если же нужен более серьёзный технический уклон или вы не готовы идти на дополнительные риски, то всё-таки лучше пригласить полноценного специалиста.

В этом месте мы, наконец, можем ответить на интересовавший нас вопрос.

Может ли студент-безопасник провести качественный аудит ИБ?

Может, если это не первый его аудит, если он обладает определённым опытом и широтой взглядов, если у него есть наставник. Последний, кстати, может ещё и подтянуть до приемлемого уровня знание технических аспектов, а вот опыт придётся набирать самому.

Конечно, в рамках учебной программы необходимые знания «зашумляются» общими предметами, но те как раз обеспечивают необходимую широту кругозора, позволяя решать прикладные задачи не только с помощью информационных технологий, но и, например, с помощью физики. С другой стороны, учитывая ситуацию с высшим образованием в стране, приходится осознавать необходимость поиска новых источников знаний, современных и постоянно обновляемых. В настоящее время существуют различные прикладные онлайн-курсы, в Интернете можно найти специализированную литературу, но тогда предмет обсуждения статьи выйдет из области студенчества в область самообразования.

В конце концов, мы приходим к закономерному выводу – студентам не хватает практики, и лучший способ обеспечить её – дать возможность работы в реальных условиях. Эти условия может предоставить любая организация, работающая с чувствительной информацией и нуждающаяся в консультации специалиста.

P.S. Специалист в области ИБ не является самым востребованным на рынке труда в IT, и поэтому многие студенты в ходе обучения меняют свою специализацию на что-либо более популярное, например, разработку ПО или автоматизированное тестирование.

P.P.S. А угроз и уязвимостей не становится меньше.