Уязвимость в инструменте Cobalt Strike позволила вычислить тысячи C&C-серверов

В последние пять лет Cobalt Strike активно применяют киберпреступные группировки, в том числе FIN6, FIN7 и APT29.

Уязвимость в инструменте Cobalt Strike помогла исследователям определить локации нескольких тысяч C&C-серверов, используемых злоумышленниками для управления вредоносным ПО.

Cobalt Strike представляет собой фреймворк для проведения тестов на проникновение, позволяющий доставить на атакуемый компьютер полезную нагрузку и управлять ею. Инструмент используется многими специалистами в области кибербезопасности для имитации кибератак. Однако в последние пять лет его активно применяют и различные киберпреступные группировки, в том числе спонсируемые правительствами, включая FIN6, FIN7 и APT29 (также известна как Cozy Bear).

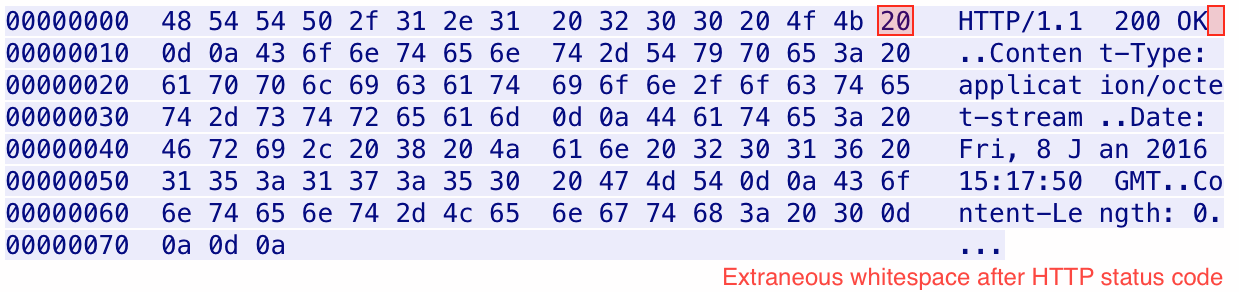

Специалисты компании Fox-IT обнаружили уязвимость в серверном компоненте Cobalt Strike, которая позволила им отслеживать вредоносные серверы. Суть проблемы заключается в том, что построенный на NanoHTTPD web-сервер в составе инструмента случайно добавляет лишние пробелы в HTTP-ответы сервера (как показано на изображении ниже).

Дополнительный пробел позволил выявить коммуникацию между «маячками» на зараженных машинах и C&C-серверами. За период с января 2015 года по февраль 2019 года специалистам удалось выявить 7 718 серверов Cobalt Strike (полный список IP-адресов доступен здесь). Хотя некоторые из IP-адресов могут относиться к легитимным экземплярам Cobalt Strike, используемым ИБ-компаниями, многие из них связаны с киберпреступными группами, в частности, китайской группировкой APT10, инфраструктурой банковского трояна Bokbot и серверами, управляемыми оставшимися участниками группировки Cobalt. Напомним, предполагаемый лидер группировки был арестован в марте прошлого года, а в августе Министерство юстиции США предъявило обвинения трем участникам Cobalt.

По словам исследователей, после того, как разработчики Cobalt Strike выпустили исправленную версию инструмента (3.13) в начале января 2019 года, сканирование на предмет дополнительного пробела показывает значительно меньше результатов. Учитывая, что злоумышленники нередко используют пиратские, взломанные или незарегистрированные версии Cobalt Strike, в дальнейшем большинство серверов, обнаруженных в ходе сканирования, скорее всего, будут относиться к вредоносным кампаниям, считают специалисты.