Организации тратят миллиарды на защиту, которую легко обойти

Нужна ли защита, которую легко обойти?

В 2021 году организации потратили $2 млрд. на EDR-решения (Endpoint Detection and Response), относительно новый тип защиты для обнаружения и блокировки вредоносных программ. По прогнозам специалистов, EDR-продукты принесут доход в размере $18 млрд. к 2031 году и сейчас продаются десятками ИБ-компаниями.

EDR-система использует другой подход, в отличие от традиционных методов обнаружения:

- Статический анализ ищет подозрительные признаки в ДНК самого файла;

- Динамический анализ запускает ненадежный код в защищенной песочнице, чтобы проанализировать его действия и подтвердить его безопасность, прежде чем разрешить ему полный доступ к системе.

Вместо того, чтобы заранее анализировать структуру или выполнение кода, EDR отслеживает поведение кода во время его выполнения внутри машины или сети. EDR-система может остановить атаку программы-вымогателя, обнаружив, что запущенный на сотнях машин процесс массово шифрует файлы.

В отличие от статического и динамического анализа, EDR использует машинное обучение для отслеживания действий внутри устройства или сети в режиме реального времени.

Однако, новые исследования показывают, что опытные хакеры могут легко обойти EDR-защиту, потратив на это одну неделю своей работы по взлому. Это связано с тем, что 2 традиционных метода обхода, особенно в сочетании друг с другом, позволяют уклоняться от большинства существующих EDR-продуктов.

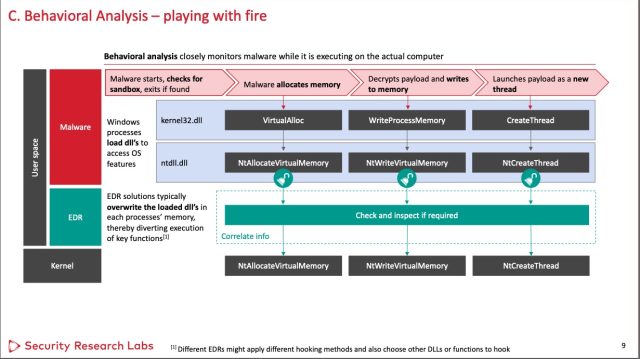

Как вредоносные, так и безопасные приложения используют библиотеки кода для взаимодействия с ядром ОС. Для этого библиотеки обращаются непосредственно к ядру. EDR работают, прерывая этот нормальный поток выполнения. Вместо вызова ядра библиотека сначала вызывает EDR, который затем собирает информацию о программе и ее поведении. Чтобы прервать этот поток выполнения, EDR частично перезаписывает библиотеки дополнительным кодом (перехватчик).

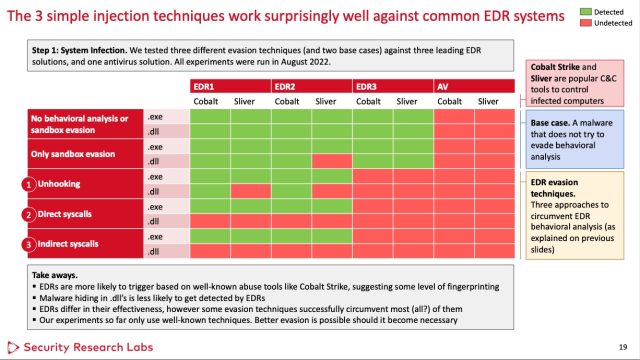

Исследователи из SRLabs протестировали 3 широко используемых EDR, продаваемых Symantec, SentinelOne и Microsoft. Специалистам удалось обойти все 3 EDR с помощью одного или двух методов уклонения.

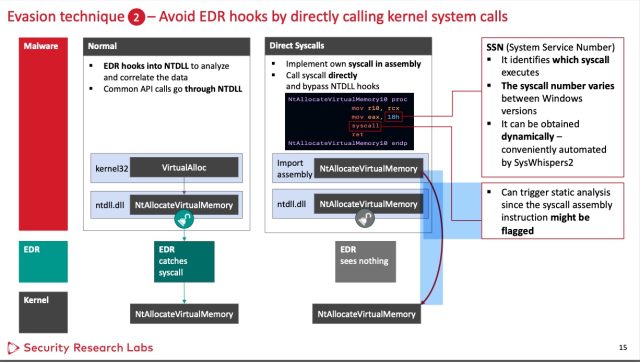

Первый метод обходит функцию перехвата EDR и вместо этого делает прямые системные вызовы ядра. Несмотря на обход всех трех протестированных EDR, это избегание «перехватов (hooks)» может вызвать подозрение у некоторых EDR, поэтому оно не является надежным.

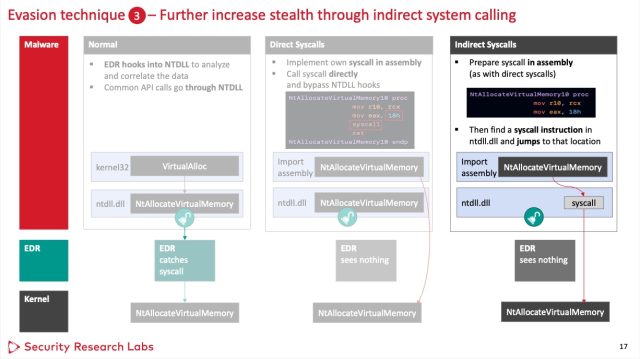

Второй метод, реализованный в DLL-файле, использует только фрагменты перехваченных функций, чтобы предотвратить срабатывание перехватчиков. Для этого вредоносное ПО делает непрямые системные вызовы.

Эксперты использовали еще третий метод, включающий функции отцепления. Он помог обойти только один EDR.

Исследователи упаковали две часто используемые вредоносные программы Cobalt Strike и Silver в файлы .exe и .dll, используя каждый метод обхода. Один EDR не смог обнаружить вредоносные файлы. Два других EDR не смогли обнаружить образцы, полученные только из dll-файла. Для полноты эксперимента исследователи также протестировали обычное антивирусное решение.

Исследователи подсчитали, что необходимое время для компрометации крупной корпоративной сети составляет около 8 недель командой из четырех специалистов.

По словам экспертов, EDR добавляет около 12% или 1 неделю работы хакера при взломе крупной корпорации (исходя из времени выполнения упражнения участников Red Team). Исследователи представили свои выводы на прошлой неделе на конференции по безопасности Hack in the Box в Сингапуре.

Производители EDR-решений должны сосредоточиться на обнаружении вредоносного поведения в более общем плане, а не только на конкретном поведении самых популярных хакерских инструментов, таких как Cobalt Strike. Этот чрезмерный акцент на конкретном поведении делает уклонение от EDR слишком легким для хакеров, которые используют более специализированные инструменты.

В дополнение к улучшенным EDR-продуктам, эксперты видят потенциал динамического анализа в песочницах. Он может работать в облаке, подключаться к почтовым шлюзам или веб-прокси и устранить вредоносное ПО еще до того, как оно достигнет конечной точки.