Лаборатория Касперского рассказала, как с помощью презентации PowerPoint украсть финансовые активы банка

Действия хакеров происходят в Японии, в сетях международных банков.

Согласно новому отчету Лаборатории Касперского, APT-группа BlueNoroff, которая является частью северокорейской Lazarus Group, внедрила методы обхода защиты Windows Mark of the Web (MoTW). Обход MoTW достигается за счёт использования ISO-образов и VHD-файлов.

В новой кампании хакеры создали множество поддельных доменов, имитирующих венчурные компании и банки, такие как ABF Capital, Angel Bridge, ANOBAKA, Bank of America и Mitsubishi UFJ Financial Group. Большинство из компаний расположены в Японии, что свидетельствует о «живом интересе» к региону.

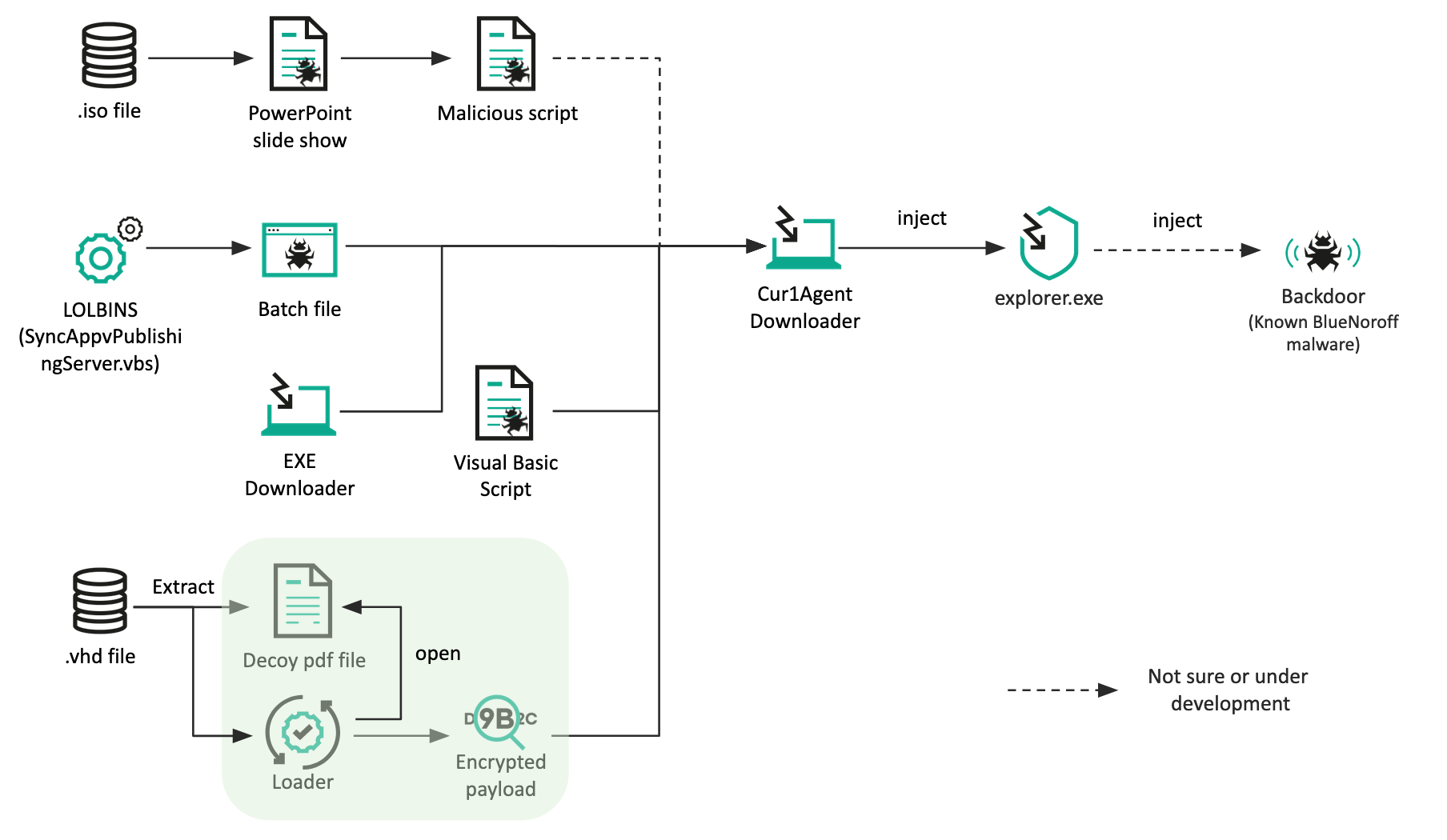

Цепочка атаки BlueNoroff

Цепочка атаки включает в себя 3 метода заражения устройства жертвы:

- Фишинговые электронные письма содержат вложения в виде ISO-файлов. Эти файлы, в свою очередь, содержат слайд-шоу Microsoft PowerPoint (.PPSX) и VBS-сценарий (Visual Basic Script, VBScript), который выполняется, когда жертва нажимает на ссылку в файле PowerPoint.

- Вредоносный пакетный файл Windows (Batch file) запускается с помощью бинарного файла LOLBin для получения загрузчика второго этапа, который извлекает и выполняет полезную нагрузку.

- Вместе с PDF-приманкой поставляется VHD-файл, который создаёт загрузчик (имитирующий антивирусное ПО) для доставки полезной нагрузки следующего этапа. Предварительно VHD-файл отключает EDR-решения путём удаления хуков режима пользователя (user-mode hooks). Конечный доставленный имплантат на данный момент не известен.

По словам экспертов, японский язык в названиях файлов и создание мошеннических доменов, выдающих себя за венчурные предприятия в Японии предполагают, что финансовые фирмы в стране являются основной целью хакеров BlueNoroff.

По данным Армии США, APT-группа BlueNoroff состоит из 1,7 тыс. хакеров, «чья миссия заключается в проведении финансовых киберпреступлений». Тактикой Bluenoroff Group является оценка и эксплуатация уязвимостей в сети противника в долгосрочной перспективе.