Хакеры воспользовались новой вредоносной программой Frebniis для взлома серверов Microsoft IIS

Вредонос максимально скрытно работает с HTTP-запросами и остаётся незамеченным во многих системах.

Хакеры внедряют новое вредоносное ПО под названием «Frebniss» в службы Microsoft Internet Information Services (IIS). Программа скрытно выполняет команды, отправляемые через веб-запросы.

Frebniis был обнаружен командой Symantec Threat Hunter Team, которая сообщила, что неизвестные злоумышленники в настоящее время используют данный вредонос против ряда тайваньских целей.

В атаках, замеченных Symantec, хакеры использовали функцию IIS под названием «Буферизация событий неудачных запросов» (FREB), отвечающую за сбор метаданных запросов (IP-адрес, заголовки HTTP, cookie-файлы). Её цель — помочь администраторам серверов устранить неожиданные коды состояния HTTP или проблемы с обработкой запросов.

Вредоносное ПО внедряет вредоносный код в определенную функцию DLL-файла, который управляет FREB («iisfreb.dll»), чтобы злоумышленники могли перехватывать и отслеживать все POST HTTP-запросы, отправляемые на сервер ISS. Когда вредоносная программа обнаруживает определенные HTTP-запросы, которые отправляет злоумышленник, она анализирует запрос, чтобы определить, какие команды выполнять на сервере.

Symantec сообщила, что злоумышленникам сначала необходимо взломать сервер IIS, чтобы скомпрометировать модуль FREB. Однако специалисты не смогли определить метод, который использовался для получения доступа в реальной атаке.

Внедрённый код представляет собой бэкдор .NET, который поддерживает проксирование и выполнение кода C# без записи файлов на локальный диск. Это делает вредонос полностью незаметным. Он ищет запросы к страницам logon.aspx или default.aspx с определенным параметром пароля.

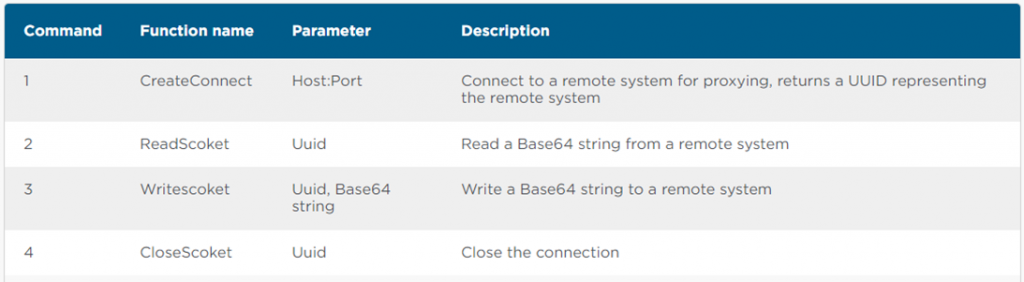

Второй параметр HTTP, представляющий собой строку в кодировке base64, позволяет выполнять команды в других системах через скомпрометированный IIS. Потенциально это позволяет Frebniis достигать защищенных внутренних систем, которые не доступны в Интернете.

Команды, отправляемые в Frebniis через специально созданные HTTP-запросы

«Если HTTP-вызов logon.aspx или default.aspx получен без параметра пароля, но со строкой Base64, предполагается, что строка Base64 представляет собой код C#, который будет выполняться прямо в памяти», — поясняется в отчёте Symantec.

Основным преимуществом использования компонента FREB в описанных целях является уклонение от обнаружения инструментами безопасности. Этот уникальный HTTP-бэкдор не оставляет следов или файлов и не создаёт подозрительных процессов в системе.

Хотя первоначальный путь компрометации неизвестен, специалисты рекомендуют в первую очередь обновить программное обеспечение, чтобы свести к минимуму вероятность того, что хакеры воспользуются известными уязвимостями. Расширенные инструменты мониторинга сетевого трафика также могут помочь обнаружить необычную активность таких вредоносных программ, как Frebniis.

В октябре 2022 года Symantec обнаружила другое вредоносное ПО со схожим принципом работы, используемое хакерской группой Cranefly. Вредонос скрытно использовал журналы ISS для обмена командами с C2-сервером.