Chameleon — новый Android-вредонос, имитирующий целый ряд бытовых приложений

Жертвы отчаянно пытаются удалить вирус со смартфона, однако у них совсем ничего не выходит…

Новый троян для Android под названием Chameleon с начала этого года нацелен на пользователей из Австралии и Польши, имитируя австралийскую криптовалютную биржу CoinSpot, австралийское правительственное агентство, а также польский банк IKO.

Мобильная вредоносная программа была обнаружена в дикой природе (ITW) компанией по кибербезопасности Cyble, которая и сообщила о распространении Chameleon через взломанные веб-сайты, вложения Discord и службы хостинга Bitbucket.

Троян Chameleon включает в себя широкий спектр вредоносных функций, среди них, например: кража учётных данных пользователя с помощью оверлейных инъекций и кейлогинга, кража cookie-файлов и текстов SMS с зараженного устройства.

При запуске вредоносная программа выполняет целый ряд проверок, чтобы избежать обнаружения защитным программным обеспечением. Эти проверки включают определение среды, в котором запущено приложение (песочница или нет), рутировано ли устройство, и активирована ли отладка в настройках для разработчика. Все эти факторы дают злоумышленникам понять, находится ли троян на устройстве обычного пользователя или исследователя безопасности.

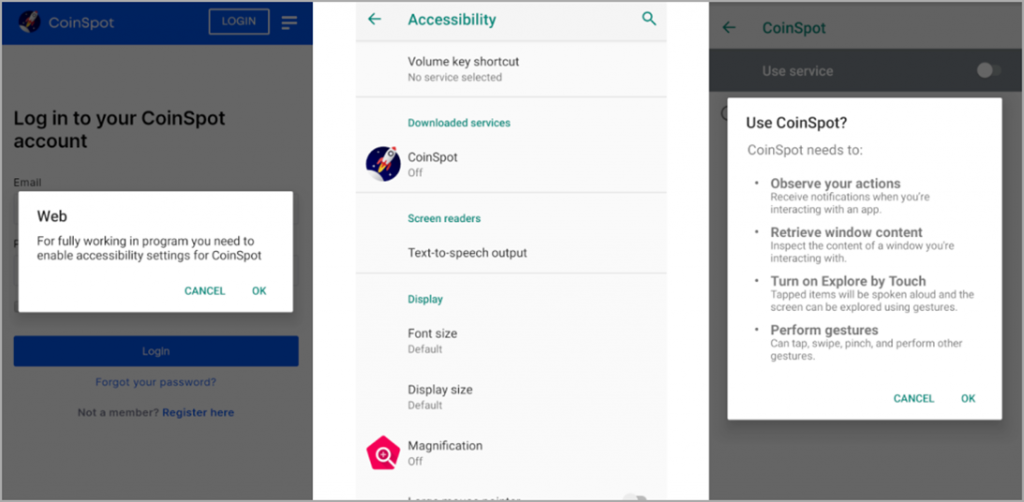

Если среда окажется приемлемой, заражение продолжается, и Chameleon запрашивает у жертвы разрешение на использование службы специальных возможностей, которой он и злоупотребляет, чтобы предоставить себе дополнительные разрешения и затруднить удаление с устройства жертвы. Также вредонос запрашивает отключение Google Play Protect, чтобы данная система не зафиксировала установку дополнительных полезных нагрузок.

Запрос разрешения на использование службы специальных возможностей

При первом подключении к C2-серверу вредонос отправляет данные о модели устройства, версии операционной системы, Root-статус, страну проживания жертвы и даже точные координаты местоположения устройства.

В зависимости от того, за какой сервис выдает за себя вредоносная программа, при её запуске открывается вполне законный URL-адрес этого сервиса в WebView-представлении, однако в фоновом режиме начинают загружаться вредоносные модули. К ним относятся похититель cookie-файлов, кейлоггер, инжектор фишинговых страниц, перехватчик PIN-кодов/кода блокировки экрана, а также похититель SMS, который может перехватить одноразовые пароли (OTP) и помочь злоумышленникам обойти 2FA-защиту.

Даже если жертва заподозрит неладное, за счёт хитрого алгоритма встроенной защиты, обычное удаление вредоносной программы не приведёт к желаемому результату. Более того, троян может прописываться в автозапуск системы, и будет восстанавливать связь с C2-сервером при перезапуске устройства.

Большинство из подобных вредоносных программ полагаются на злоупотребление службами специальных возможностей, что и даёт им такой обширный функционал. Поэтому незнакомым приложениям никогда не стоит давать такой доступ, особенно если нет чёткой уверенности, что он им действительно нужен.

Специалисты Cyble также обнаружили код, который позволяет Chameleon загружать дополнительную полезную нагрузку и сохранять её на устройстве в виде файла формата «.jar» для последующего выполнения через DexClassLoader. Однако в настоящее время эта функция не используется злоумышленниками.

Chameleon — это новая мобильная угроза, которая может добавить ещё больше новый функций и возможностей в будущих версиях. Пользователям Android рекомендуется быть осторожными с приложениями, которые они устанавливают на свои устройства. Загружать программное обеспечение стоит только из официальных магазинов, а система защиты Google Play Protect всегда должна быть включена